<强>前言

假如你在项目中遇到过eslint报错潜在的攻击时机,不可忽视!这是一个涉及到安全的问题:时序攻击。

eslint报错原因

首先eslint引入了一个叫做eslint-plugin-security的插件,这个插件有助于识别出潜在的安全问题,但同时也会产生误报的问题,附上插件源码地址。

首先这个插件会判断本次的运算符是否为==,===?=?==其中一种,其次检查标识符(字段名)是否包含特殊字符串密码,秘密,api, apiKey,令牌,身份验证,通过,散列,如果同时满足二者情况,eslint就会编译报错潜在时机攻击。

<强>攻击定义

时机攻击:时序攻击,属于侧信道攻击/旁路攻击,侧信道攻击指的是利用信道外的信息,比如加解密的数据,数据比较时间,密文传输的流量和途径进行攻击的方式,相当于是“旁敲侧击”。

<强>攻击点

首先讲讲js比较两个字符串大小的原理:

-

<李>判断字符串长度是否为0,如果为0,就可以直接比较出结果;反之,进入到第二步。

<李>字符串是由一个个字符组成,通过每个字符的charCode进行比较。

<李>在第二步中,只要出现一个字符不同,就返回false,剩余的字符不再做比较。

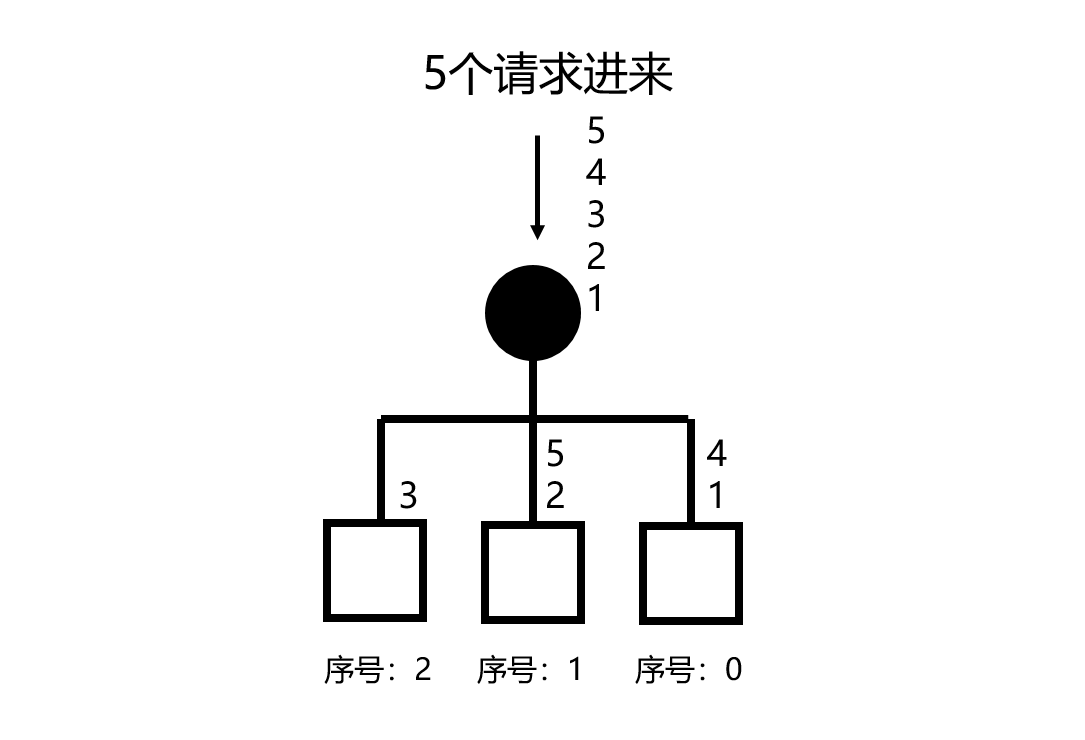

单个字符的比较是很快的,攻击者可以细化测量时间精度到微秒,通过响应时间的差异推算出是从哪一个字符开始不用的,这样一次次实验或者用Python写个脚本去跑,就可以试出正确的密码,密码破解的难度也降低了不少。

容易受攻击的写法

<>强防御措施

每次不同的输入会造成处理时间的不同,为了防止它,我们需要使字符串比较花费相同的时间量,无论输入的密码是什么。

不容易受攻击的写法

系统中每一个密码的长度是固定的,每次比较密码是否相同时,使用正确密码的长度作为比较次数,使用异或比较每一个字符的Unicode编码是否相等,并且把每一次的比较结果存放到一个数组中,最后再判断数组的每一个元素是否为0(为0表示两个字符相同)。

三方包推荐

也可以使用cryptiles这个npm模块来解决这个问题