weblogic攻击手法有哪些,相信很多没有经验的人对此束手无策,为此本文总结了问题出现的原因和解决方法,通过这篇文章希望你能解决这个问题。

简介

weblogic服务器的特点为架构庞大复杂,蓝队一般很难防御,且多部署于外网。而且weblogic的攻击成本比较低,只要存在漏洞,一般可以直接获取目标服务器的根权限。在攻防演习中被各大攻击队,防守方重点关注。

当然,目前网上公开的各种exp程序,当然也包括我自己的工具,或多或少都有点问题。于是近期在朋友的要求下,整理了部分攻击方法以及“完”美利用。红队可以用来完善自己的工具,蓝队可以用来写溯源报告。

一、探测weblogic是否存在漏洞

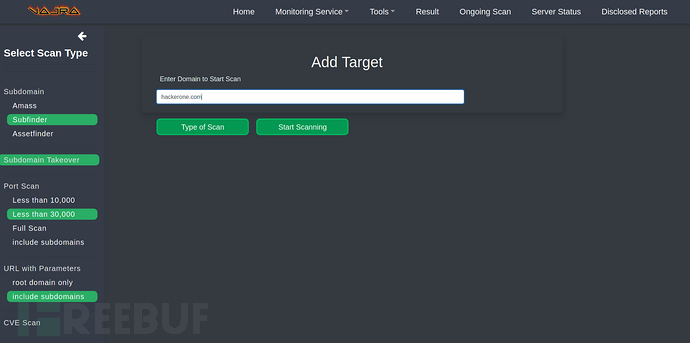

目前网上公开的资料中,没有一种比较好的方法去判断weblogic是否存在漏洞。通常各类工具做法是用经验打一遍,如果成功了则自然存在漏洞,如果失败了则不存在漏洞。再或者,通过dnslog的方式去探测。这两种方法受限于各种因素,导致漏报误报的比例很高。还有可能触发蜜罐,waf等等安全设备的规则。

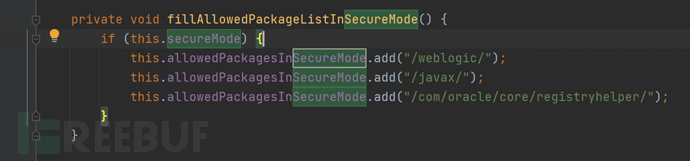

当然在这里我介绍一种更简便的方式去查看是否存在漏洞,那就是利用T3 RMI的代码库功能查看weblogic的黑名单。

代码库:简单说,代码就是远程装载类的路径。当对象发送者序列化对象时,会在序列化流中附加上代码库的信息。这个信息告诉接收方到什么地方寻找该对象的执行代码。

那我们是不是可以发散一下思维,如果这个类是weblogic的黑名单类呢? ?而且weblogic的代码库利用http协议去传输类。

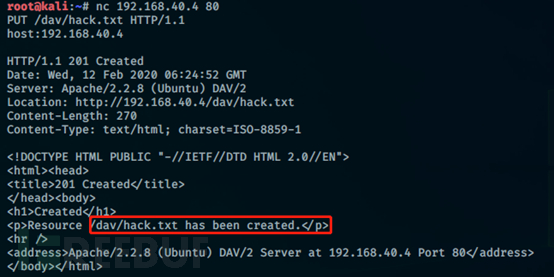

利用方法如下,使用你的浏览器,确认好对方是weblogic服务器后,如url下

T3反序列化的黑名单<代码> http://xx: 7001/bea_wls_internal/类/应用服务器/跑龙套/io/oif/WebLogicFilterConfig。类

xmldecoder黑名单<代码> http://192.168.119.130:8088/bea_wls_internal/类/应用服务器/wsee/workarea WorkContextXmlInputAdapter.class

1.1 T3代码库分析

在<代码> weblogic.rjvm.InternalWebAppListener # contextInitialized>

<代码>如果(! server.isClasspathServletDisabled ()), {

servletContext.addServlet (“classes",,“weblogic.servlet.ClasspathServlet") .addMapping (new String[]{“/类/*“});

}下面我们来看一下weblogic.servlet。ClasspathServlet的处理代码,很简单,就是读取类名然后写入到http响应中。

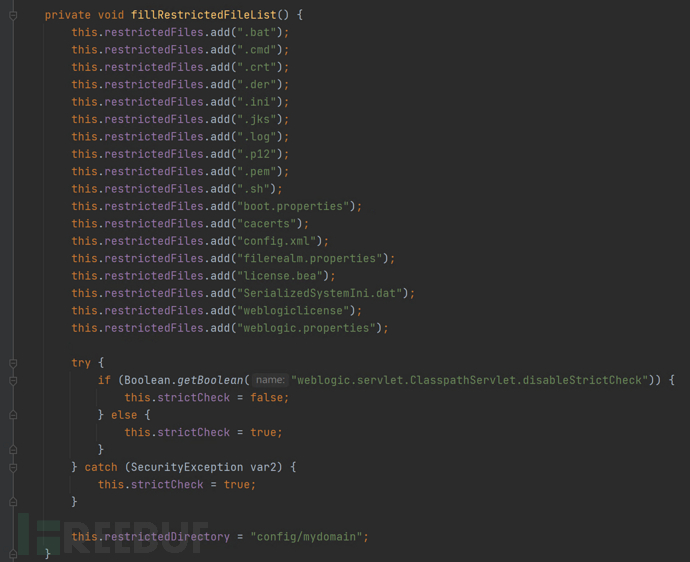

当然,这里是不是也存在任意文件读取漏洞呢?答案是的,只不过有一个黑名单,禁止某些后缀的文件被读取。黑名单列表如下

理论上讲,你也可以通过代码库去读取用户的类下载到本地做代码分析。前提是你需要知道用户的类名是什么。当然,也有黑名单,黑名单如下

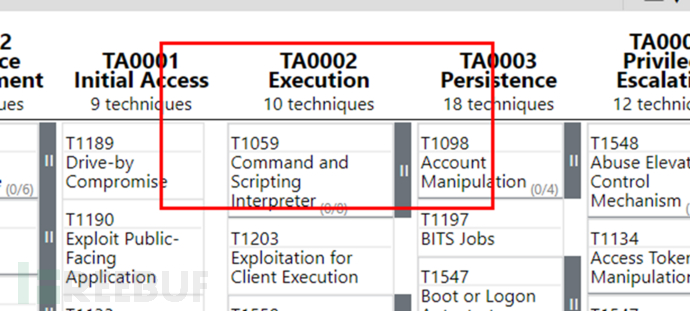

二,weblogic xmldecoder反序列化漏洞

漏洞不做过多介绍,在这里不谈该漏洞的成因原理以及分析。

漏洞探测的url

/wls-wsat/CoordinatorPortType RegistrationPortTypeRPC

ParticipantPortType RegistrationRequesterPortType

CoordinatorPortType11 RegistrationPortTypeRPC11

ParticipantPortType11 RegistrationRequesterPortType11

该漏洞利用的难点我认为有如下几个方面

1。网上只有回显代码,没有利用代码,例如内存马

2。写马的话,可能会遇到路径的问题.wenlogic的路径为随机,目前网上公开的解决办法是爆破。

3。怎么寻找所有的上下文?

下面我们来一一解决,以weblogic 10。null

weblogic攻击手法有哪些