本篇文章给大家分享的是有关如何实现APT34泄密武器报告分析,小编觉得挺实用的,因此分享给大家学习,希望大家阅读完这篇文章后可以有所收获,话不多说,跟着小编一起来看看吧。

<强> APT34是一个来自于伊朗的恰当的组织,自2014年起,持续对中东及亚洲等地区发起APT攻击,涉猎行业主要包含政府,金融,能源、电信等。多年来,攻击武器库不断升级,攻击手法也不断推陈出新,并且攻击行为不会因为被曝光而终止。

APT34组织背景

4月17日,有国外媒体报道,一个名为“实验室Dookhtegan”的用户在电报上曝光了来自APT34组织的攻击工具包,一些APT34的受害者数据也同时被曝光出来。该事件如同以前的源代码泄露事件一样,极具爆炸性.APT34组织至少从2014年开始,持续对中东及亚洲的某些国家发起了多次攻击,攻击目标为政府,金融,能源、电信等行业。该组织的目标一般是伊朗的对立国家,所以有人猜测,该组织是伊朗的某个安全部门,或者是和伊朗政府长期合作的安全公司。该组织擅于使用社交媒体,在社交平台上伪造不同身份的互联网账号,通过社工手段来接近他们的攻击目标。同时,该组织的攻击武器库不断升级,攻击手法也越来越高明,他们将鱼叉钓鱼等攻击手段与新型攻击技术相融合,不断扩大现有目标的渗透范围。

被曝光的APT34组织成员

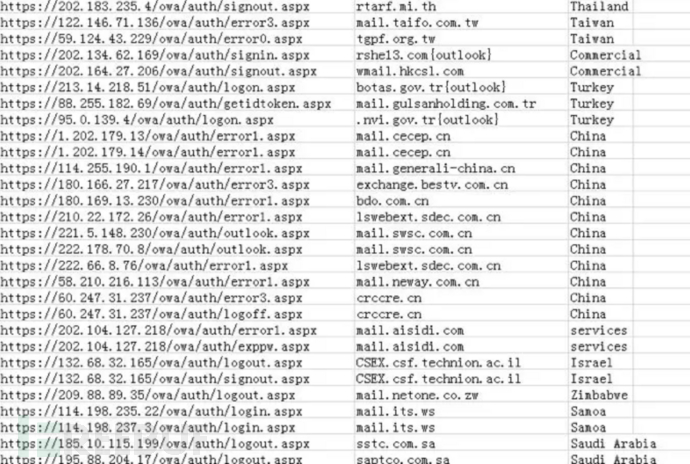

从此次泄露的网站管理权限列表不难看出,该组织在过去一段时间针对中国进行了大规模的攻击行为。下图中列出10多家被攻陷的标识为中国的网络站点,可以作为针对国内攻击的佐证。

实验室Dookhtegan曾经声称每隔几天就会曝光一名组织人员的个人信息,不过现在电报和Twitter上的帐号已经被封锁。

泄露工具介绍

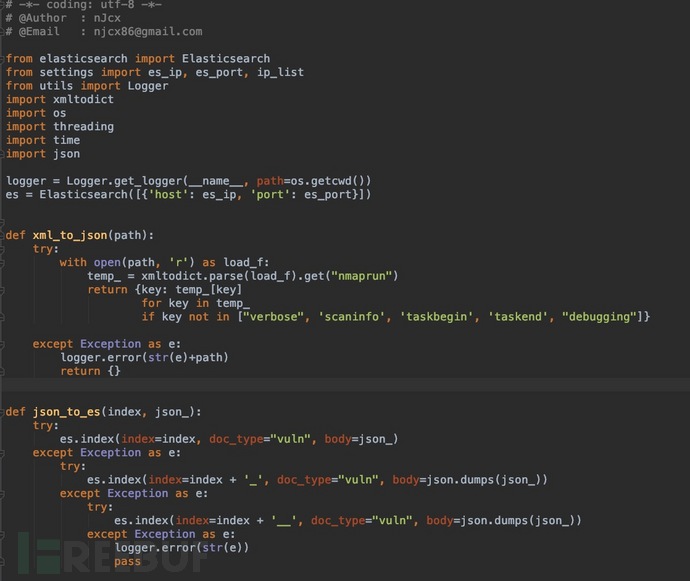

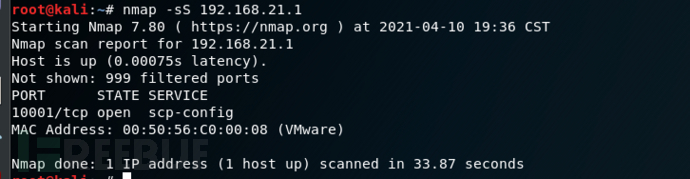

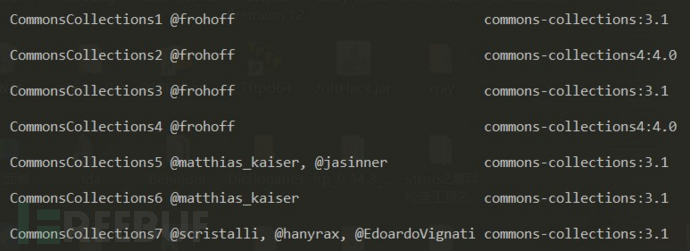

此次源代码泄露的事件中,包含了大量APT34组织常用的重要攻击武器,如:Webshells_and_Panel,阴离子青蛙,Webmask,一瞥。东巽科技2046实验室使用《铁穹高级持续性威胁预警系统》对这些攻击武器做了威胁检测,并从技术层面做了深入分析。,,

检测结果

1。网站管理权限预警:【高危】

2。文件沙箱检测预警:【高危】

3。DNS隐蔽信道检测预警:发现利用DNS异常长域名传输的隐蔽隧道

通过上面的图片可以看的出,该版本为5.0版本,拥有认证,文件上传,命令执行,数据库操作等多项功能。

使用该网站管理权限需要在“登录”标签后的红色输入框中输入连接密码(Th ! sN0tF0rFAN)后点“做”按钮,当输入框变为绿色即可通过该网站管理权限对服务器进行相关操作。下图为操作“命令”命令并获得服务器信息的操作图:

<强>,1.2 HyperShell

HyperShell包含多个文件,其中包含多个网站管理权限的源码文件。以下为几个可以使用的网站管理权限的功能。