htaccess文件解析

,,,,如果Apache中。htaccess可被执行并可被上传,那么可以尝试在。htaccess中写入:

<代码> & lt; FilesMatch“shell.jpg”比;

SetHandler应用程序/x-httpd-php

& lt;/FilesMatch>

,,,,然后再上传shell.jpg的* * *,这样shell.jpg就可被解析为PHP文件了。

操作系统特性解析

,,,,由于windows会将文件的后缀中的空格以及点进行过滤,如果遇到是黑名单校验的,如限制不允许上PHP传文件,而系统又是windows系统,那么我们可以上传xx。php,或者xx.php。,通过这种方式就可以绕过黑名单检验的文件上传!

文件上传漏洞

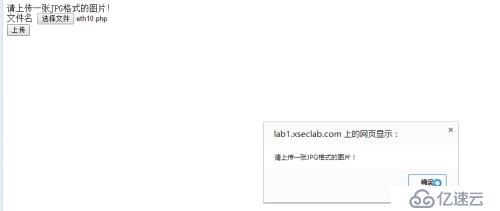

,,有的网站由于对文件上传的地方只做前端的一个校验,导致可轻易绕过,因为前端的一切限制都是不安全的!

,,如下是一个只对前端进行校验的一个上传测试点:

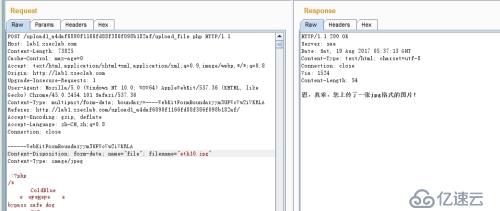

,在这里我是开启了打嗝抓包的,但是我一点击上传就提示无法上传,而打嗝未抓到任何数据库,这说明这是一个前端校验的一个上传,在这里我们通过禁用js来直接上传php的网站管理权限,我们也可以先将我们的php的网站管理权限进行后缀名更改,如更改为jpg,然后上传,通过打嗝抓包,然后发往转发器中进行测试,如图:

,此时我们在将我们上传的文件更改为我们的原本后缀名php,即可成功上传!

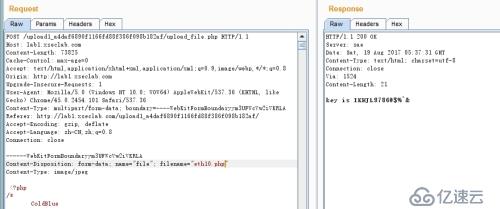

文件头欺骗漏洞

,,,,在一句话* * *前面加入GIF89a,然后将* * *保存为图片格式,可以欺骗简单的waf。

,,我们在上传文件的时候,还有遇到服务器是从左到右进行解析的漏洞,也就是说服务器只检查文件名的第一个后缀,如果满足验证要求即可成功上传,但是我们都知道,只有最后一层的后缀才是有效的,如1. jpg.php,那么真正的后缀应该是PHP文件,根据这个我们可绕过相关验证进行上传。