华为防火墙USG5500

重点:什么是防火墙;防火墙基础;防火墙功能配置

一。什么是防火墙:

1。什么是防火墙:

防火墙主要用于保护一个网络免受来自另一个网络的* * *和* * *行为,因其隔离,防守属性,防火墙灵活应用于网络边界,子网隔离等位置,如企业网络出口,大型网络内部子网隔离,数据中心(IDC)边界。

2。对比交换机路由器及防火墙:

1)交换机:组建局域网,通过二层或三层交换快速转发报文;

2)路由器:连接不同网络,通过路由协议实现互联互通,确保报文转发到目的地;

3)防火墙:部署在边界,对进出网络的访问行为进行控制,安全防护是核心特性;

总结:路由器和交换机的本质是转发,防护墙的本质是控制。

3。防火墙发展历史及特点:

1)访问控制越来越精确;

2)防护能力越来越强;

3)处理性能越来越高;

4。防火墙接口,网络和安全区域的关系:

1)安全区域(安全区域):简称区域(区)是一个或多个接口的集合,作用是划分网络,标识表文流动的“路线”;当报文在不同安全区域之间流动时才会受到控制;

2)防火墙接口,网络,安全区域的关系:接口连接网络,接口再加入到区域,实现通过接口把安全区域和网络关联起来,通常说某个安全区域即表示安全区域中接口所在网络;(注意华为防火墙,一个接口只能加入到一个安全区域)

3)华为防火墙默认安全区域:

信任区域:受信任程度高,通常为内部用户所在网络;

DMZ区域:受信任程度中等,通常为内部服务器所在网络;

untrust区域:不受信任的网络,通常为互联网等不安全的网络;

本地区域:防火墙本身,凡是由防火墙主动发出的报文均为当地的区域发出,凡是需要防火墙响应并处理(非转发)的报文均为当地的区域接收;当地的区域不能添加任何接口。

4)安全级别(受信任程度):1 - 100(数越大越可信),当地=100,信任=85,DMZ=50, untrust=5;

5)报文在两个安全区域之间流动的规则:

入站(入方向):报文从低级别的安全区域向高级别的安全区域流动;

出站(出方向):报文从高级别的安全区域向低级别的安全区域流动;

6)防火墙通过安全级别划分等级明确的区域,连接各个网络,实现各个网络之间流动的报文(数据传输流向)实施控制。

5。防火墙如何判断报文在哪两个区域之间流动?

1)确认目的安全区域:查表(路由表,MAC地址表)确认转发的接口,接口所在的区域即为目的安全区域;

2)确认原安全区域:反查路由表确认原安全区域;

注意:确定报文的源和目的安全区域是精确配置安全策略的前提条件。

二。华为防火墙基础配置:

1。华为防火墙配置安全区域:

系统试图:新建或进入安全区域:防火墙区域名称区域的名称

区域试图:设置安全级别(0 - 100):设置一家安全级别

区域试图:添加接口到区域:添加int接口编号

系统试图:查看区域配置:显示区

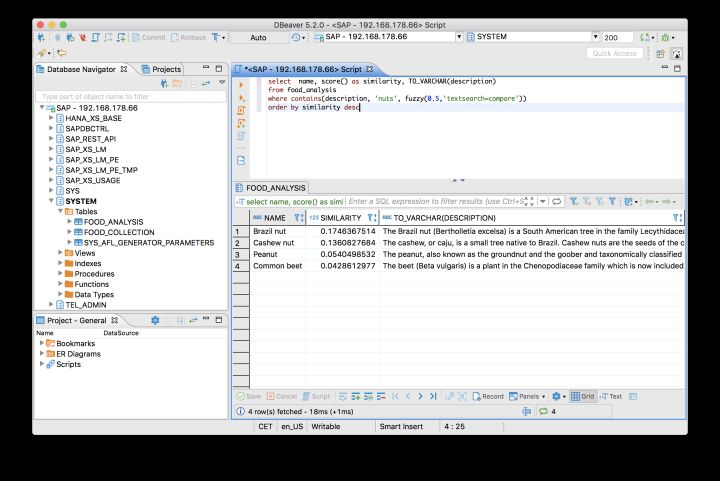

2。状态检测防火墙:

状态检测防火墙使用基于连接状态的检测机制,将通信双方之间交互的属于同一连接的所有报文都作为整体的数据流来对待。为数据流的第一个报文建立会话,数据流内的后续报文直接配置会话转发,不需要再进行规则的检查,提高转发效率。

3。防火墙会话:

1)会话:通信双方建立的连接在防火墙上的具体体现,代表两者的连接状态,一条会话表示通信双方的一个连接,防火墙上的多条会话的集合叫做会话表(会话表),

2)五元组:一条连接(即一个会话)由源地址,源端口,目的地址,目的端口和协议五个元素唯一确认,即只要这5个元素相同的报文即可任务属于同一条会话流。没有目标端口的协议防火墙使用固定值,如ICMP: ID=源端口,2048=目的端口,IPSsec(×××:啊认证头/ESP:封装安全载荷):源、目的端口=0。

4。华为防火墙排错命令:

系统试图:查看区域:显示区

系统试图:查看丢包:dis防火墙统计系统丢弃

系统试图:查看会话表:dis防火墙会话表详细

系统试图:修改dns老化时间为3秒:防火墙会话老化时间dns 3(内网有大量dns查询,修改老化时间,避免内存耗尽)

三。防火墙功能配置:

1。配置DHCP:

接口试图:配置DHCP: DHCP选择int——在DHCP服务器网关网关——在DHCP服务器dns域名服务器地址——在q

2。配置SNAT内网上网:

1)配置NAT策略:

进入NAT配置试图:nat-policy地带间的高区域1低区域2出站

NAT配置试图:新建策略1:政策1

策略配置试图:指定源网段:政策来源源网段反码

策略配置试图:启用SNAT:行动source-nat