前段时间,我们的项目组在帮客户解决一些操作系统安全领域的问题,涉及到windows, Linux, macOS三大操作系统平台。无论什么操作系统,本质上都是一个软件,任何软件在一开始设计的时候,都不能百分之百的满足人们的需求,所以操作系统也是一样,为了尽可能的满足人们需求,不得不提供一些供人们定制操作系统的机制。当然除了官方提供的一些机制,也有一些黑魔法,这些黑魔法不被推荐使用,但是有时候面对具体的业务场景,可以作为一个参考的思路。

本文着重介绍Linux平台上常见的拦截:

-

<李>用户态动态库拦截。

<李>内核态系统调用拦截。

<李>堆栈式文件系统拦截。

<李>内联钩拦截。

<李> LSM (Linux安全模块)

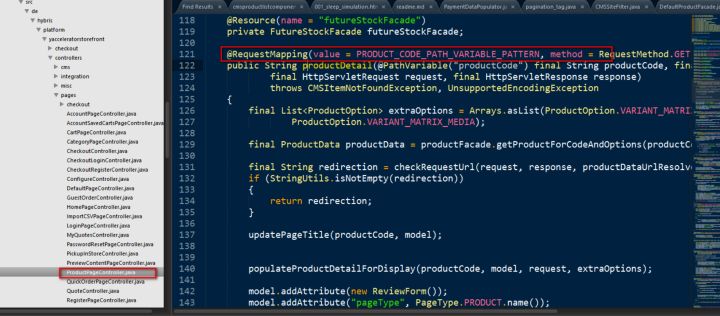

Linux上的动态库劫持主要是基于LD_预加载环境变量,这个环境变量的主要作用是改变动态库的加载顺序,让用户有选择的载入不同动态库中的相同函数。但是使用不当就会引起严重的安全问题,我们可以通过它在主程序和动态连接库中加载别的动态函数,这就给我们提供了一个机会,向别人的程序注入恶意的代码。

假设有以下用户名密码验证的函数:

我们再写一段hookStrcmp的程序,让这个比较永远正确。

依次执行以下命令,就会使我们的钩程序先执行。

结果会发现,我们自己写的比较字符串函数优先被调用了。这是一个最简单的劫持,但是如果劫持了类似于geteuid/getuid/getgid,让其返回0,就相当于暴露了根权限,所以为了安全起见,一般将LD_预加载环境变量禁用掉。

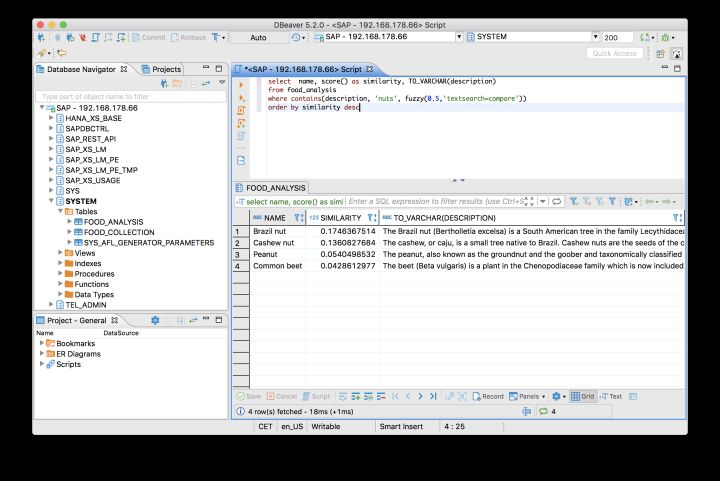

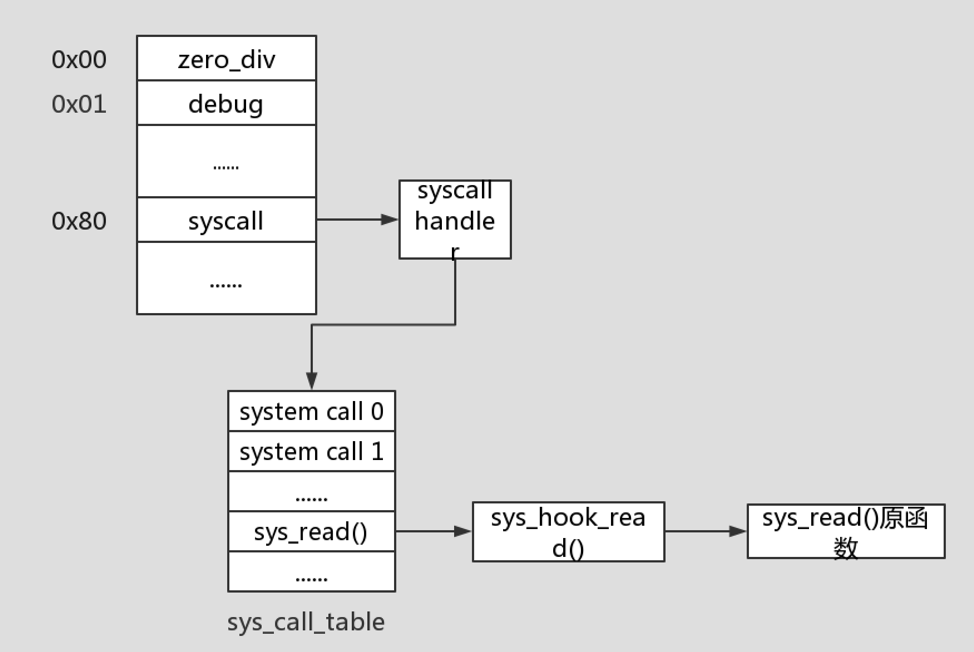

最近发现在4.4.0的内核中有513多个系统调用(很多都没用过),系统调用劫持的目的是改变系统中原有的系统调用,用我们自己的程序替换原有的系统调用.Linux内核中所有的系统调用都是放在一个叫做sys_叫_table的内核数组中,数组的值就表示这个系统调用服务程序的入口地址。整个系统调用的流程如下:

*//*使页面可写的

int make_rw(无符号长地址)

{

unsigned int水平;

pte_t * pte=lookup_address(地址,和水平);//查找虚拟地址所在的页表地址

pte→pte |=_PAGE_RW;//设置页表读写属性

返回0;

} 之前

*//*使页面可写的

int make_rw(无符号长地址)

{

unsigned int水平;

pte_t * pte=lookup_address(地址,和水平);//查找虚拟地址所在的页表地址

pte→pte |=_PAGE_RW;//设置页表读写属性

返回0;

} 之前

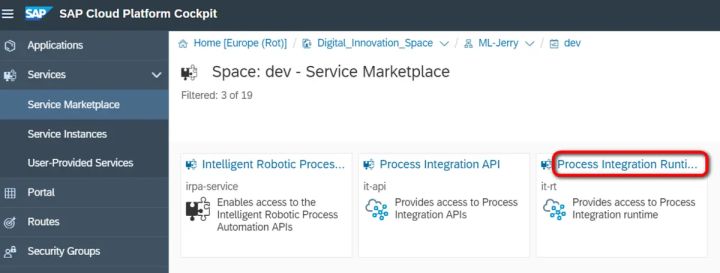

增强Linux内核中访问控制安全的方法