cve - 2016 - 2183的修复过程是怎样的呢,很多新手对此不是很清楚,为了帮助大家解决这个难题,下面小编将为大家详细讲解,有这方面需求的人可以来学习下,希望你能有所收获。

1。问题描述

SSL/TLS协议信息泄露漏洞(cve - 2016 - 2183)

TLS是安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

TLS, SSH, IPSec协商及其他产品中使用的DES及三重DES密码存在大约四十亿块的生日界,这可使远程攻击者通过Sweet32攻击,获取纯文本数据。

2。问题解决过程

首先从这个漏洞介绍中得知

OpenSSL 1.1.0以后没有此漏洞,并且本地的OpenSSL版本高于1.1.0

换个思路去找问题

通过下面链接了解nmap扫描工具可以知道漏洞的来源(复测)

nmap安装方式请另行百度(案例的服务器是redhat,去官网下载的rpm包,rpm -ivh包就安装成功了)

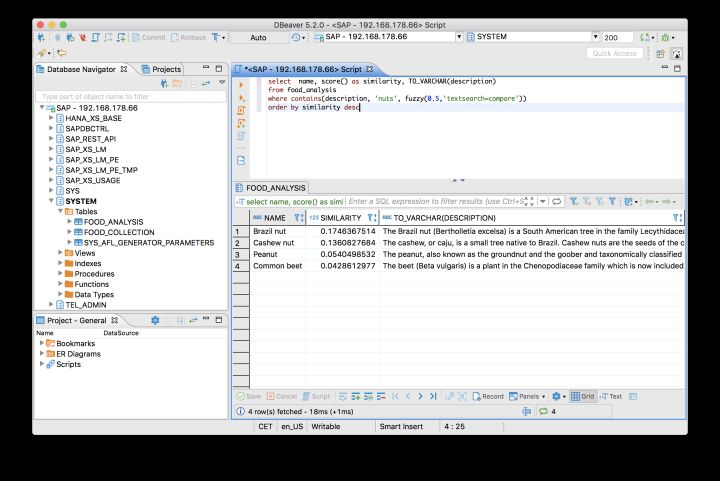

通过下面的命令得到结果

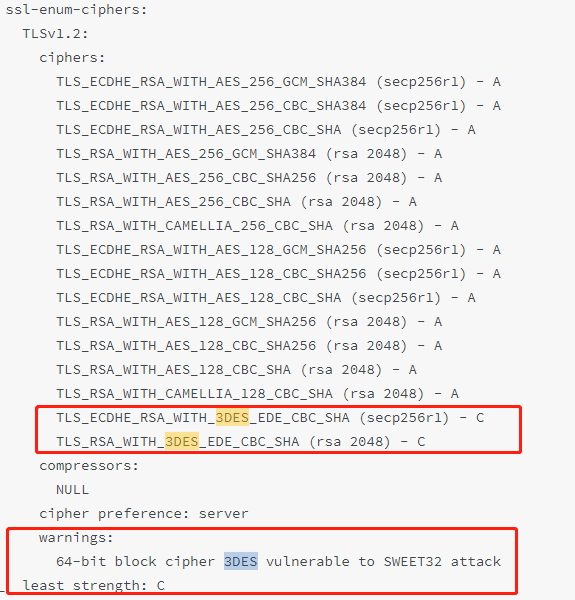

nmap sv -脚本ssl-enum-ciphers - p 443 www.example.com (ip也可以)

发现3 des加密是C级别的,并且有个警告跟cve - 2016 - 2183的描述大概一致

3。解决问题

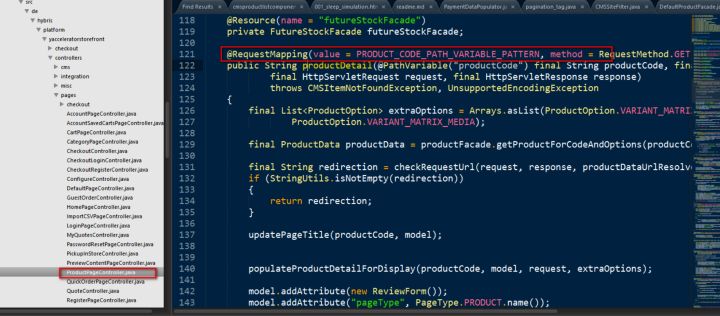

通过配置nginx的设置ssl_ciphers高:aNULL: MD5: ! 3 des;

注:! 3 des是后添加的过滤

之后nginx - t检查配置文件

nginx - s重载重启nginx

4。复测

nmap sv -脚本ssl-enum-ciphers - p 443 www.example.com (ip也可以)

问题解决

看完上述内容是否对您有帮助呢?如果还想对相关知识有进一步的了解或阅读更多相关文章,请关注行业资讯频道,感谢您对的支持。