本文使用一个 <强> 强,查看RedHat 7.4系统日志,检查 <强> 强,说明如何判断是否存在 ,如跳板访问等。

<强>这里需要关心的日志列表如下

/var/log/lastlog,二进制文件,记录了最近的连接记录

<李>/var/log/wtmp,二进制文件,记录每个用户的登录和注销信息

<李>/var/log/安全,文本文件,记录用户的登录行为信息

<李>/var/log/btmp,二进制文件,记录失败的登录尝试信息

<李>/跑步/utmp,二进制文件,记录当前登录用户信息

节 <>节 <>节 <>节 <>节

<强>

<>节 <>节 <>节 <>节 <>节 <>节 <>节 <>节如果只有猫等基础命令,二进制文件输出的内容会以乱码形式出现

不过虽然乱码很多,但是也可以看到关键信息, <强> 强,以及所用的访问用户。

<>节 <>节 <>节 <>节

<强>

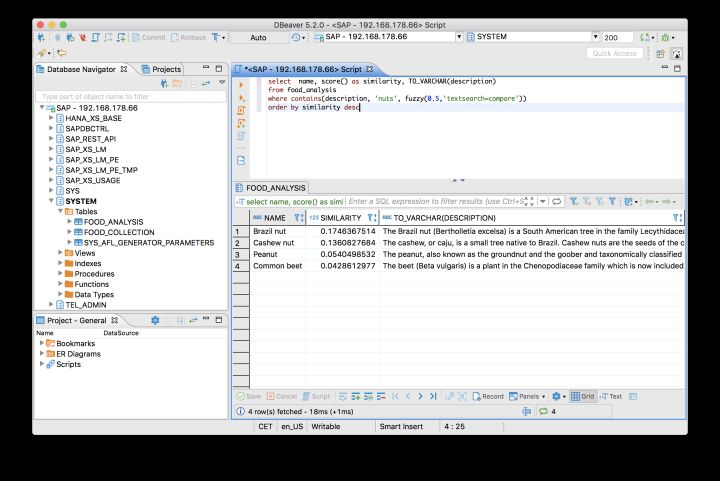

用字符串命令可以查看二进制文件信息,输出的内容比较接近文本内容。分别查看文件内容如下:

执行命令: <强>

-

<李>

[root@test 日志]#,strings lastlog ^ pts/2 182.207.162.59 (分/1 ^ pts/0 182.207.162.59 ^ pts/0 ^ 7分/节

<强>

-

<李>

ts/0凸轮 182.207.177.97 分/0 分/0 ts/0根 182.207.177.122 分/0 分/0 ts/0凸轮 182.119.114.218 分/0 分/0 ts/0凸轮 182.207.162.59节

<强>

-

<李>

[cams@test 日志],美元strings /运行/utmp 重新启动 3.10.0-693.el7.x86_64 运行级别 3.10.0-693.el7.x86_64 分/0 ts/0凸轮 182.207.162.59 分/1 ts/1 分/2 ts/2根 182.207.162.59<>节 <>节 <>节 <>节

<强>

但是也可能存在部分系统日志无权限访问的情况

[cams@test 日志],美元strings btmp 字符串:btmp:权限不够 (cams@test 日志),美元strings 安全 字符串:安全:权限不够

对于 <强> <强> 强的文件,如果有sudo猫权限就能看,如果没有sudo猫权限就不能看。一般情况下,生产环境巡检用户拥有sudo猫权限。

对于btmp文件,可以结合安全文件判断是否存在 <强> 登录行为强,重点还是关注日志中的IP地址是否可疑,访问行为是否合规等!

截取和展示/var/log/安全文本文件部分内容,可以清晰看到带时间戳的日志信息,失败的登录信息是没开的头,成功的登录信息是接受了开的头,IP地址和用户等信息也清晰可见。

<>节