前言

AWS身份和访问管理(IAM)是一种Web服务,可以帮助您安全地控制对AWS资源的访问。您可以使用我控制对哪个用户进行身份验证(登录)和授权(具有权限)以使用资源。

AWS上有我的概念,我角色可以更加精准的控制权限,方便扩展。

一、EC2

针对EC2上面的应用程序,不要分配用户凭证,使用我附件中的作用。

可以访问EC2的meatdata查看赋予的角色权限

<代码类=" language-bash "> curl http://169.254.169.254/latest/meta-data/iam/security-credentials/

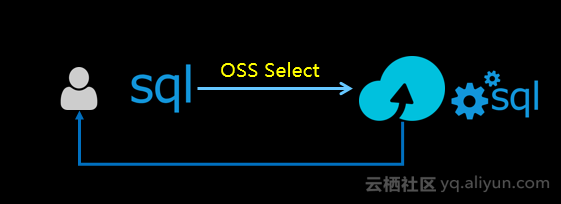

二、软件alt=" AWS我角色的应用“>

最后得到用户的AK/SK

<代码>访问密钥ID: AKIA5NAGHF6N2WFTQZP6 秘密访问密钥:TqJ/9 hg450x204r1lai + C3w0 + 3 kvvoetckpzhvau

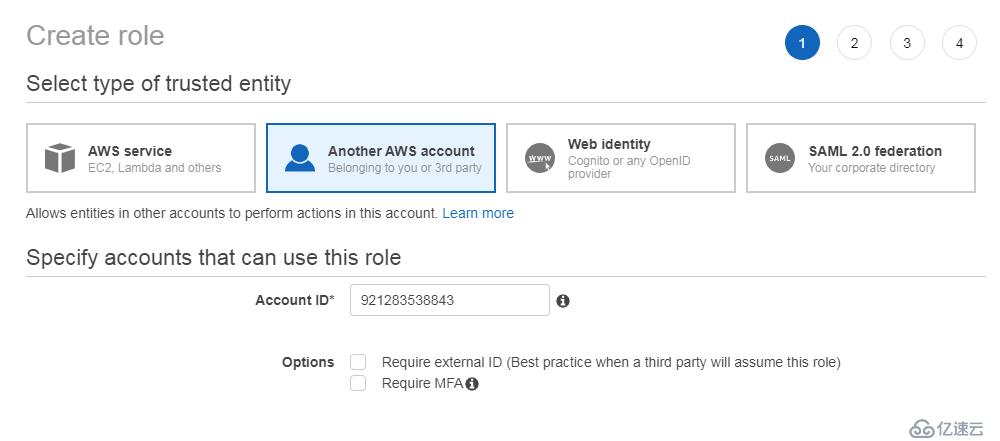

2.2,创建一个跨账户角色(同账户下)

2.3,测试用户权限

直接使用AK/SK,查看用户是否有相应的权限。

使用<代码> aws配置>

<代码类=" language-bash "> wangzan: ~/ws aws美元配置——爱丽丝

AWS访问密钥ID (* * * * * * * * * * * * * * * * H6YU]: AKIA5NAGHF6N2WFTQZP6

AWS秘密访问密钥(* * * * * * * * * * * * * * * * bVA/]: TqJ/9 hg450x204r1lai + C3w0 + 3 kvvoetckpzhvau

默认的地区名称(us-east-1):

默认输出格式(json):

wangzan: ~/ws aws sts get-caller-identity美元——爱丽丝

{

,,“Account":“921283538843”,

,,“UserId":“AIDA5NAGHF6NZASTSA7Y6"

,,“Arn":“攻击:aws:我::921283538843:用户/alice"

}

wangzan: ~/ws美元aws s3 ls——爱丽丝

发生错误(AccessDenied)当调用ListBuckets操作:拒绝访问 直接使用是获取不到权限的,那我们使用assume-role。

<代码> wangzan: ~ aws sts assume-role美元——role-arn攻击:aws:我::921283538843:角色/alice-sts——role-session-name alice1233——概要爱丽丝,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,

{

,,“AssumedRoleUser": {

,,,,“AssumedRoleId":“AROA5NAGHF6N7DOEADJSU: alice1233"

,,,,“Arn":“攻击:aws: sts:: 921283538843:自选角色/alice-sts/alice1233"

,},

,,“Credentials": {

,,,,“SecretAccessKey":“bmP9j6fuZ03MgrQCzrix6YLRcHzLojrThII6I5k7"

,,,,“SessionToken":“IQoJb3JpZ2luX2VjEIH//////////wEaCXVzLWVhc3QtMSJHMEUCICUEnSV87qoGrBDliGHwPTc0EPSqbzjLMX/8 f2qumejdaieaxfx3l + MipZOTGKYLxH2qeTlnkvNtY3laE1hlEmcgaEMq2QEI6f//////////ARAAGgw5MjEyODM1Mzg4NDMiDIz9v0YIqXkeT4/YjSqtAc4g0fFXYua7fvzVveDq9twCc0jtHoz + k8425aL2qcpOTyGxDyWEIpt5Qp3DlZkCEMOgz8VPw/VhXQOuvTBF2nfEPDVsjk0J1rL/xP/8 vde1/Op13qu7QGtvOog00/0qAr2GTsSOkrQnHcOfcXpirz +我+ rlVEp5WGjke4NTQjYlcKuGud2totcdWuvd39o6RugOOuTEf/UanuPmgvwlNVG6qfSZK6MAl0yJ2NNgMPSCrPAFOuMBw/R25StiLs + ZoGj7nhmL17I7ggW33DdH12FwXwqrOb3nBJxXFyaS3N7U/VJRCWPYQ95RuatJRWiBOvWoBB1KI5tdb0xKStW0VCRUpB2iipJcVFFikJyphf/HzK03AHQ4N4DiPFz30RlFyZVXyV4E O9CqzKtp09MD + Chuq298Yjq4NDk1Wi5s75JpfuVvtU7FUGb3Li2OfE68GHBybfKR3Gvg1oDJy1QZGqLrUCJp/oZ8Wjg9xOg/2 vg3pujlgcnle + rrkZVuF + aAJfB1mVrMBF8XFGtfZQF9QMgzugrJAbZ4Uk=?

,,,,“Expiration":“2019 - 12 - 31 t09:06:12z"

,,,,“AccessKeyId":“ASIA5NAGHF6NZZ5HBX7R"

,,}

} 然后去编辑~/.aws/凭证,把生成的凭证放到里面,如下:

<代码> [alice-sts] aws_access_key_id=ASIA5NAGHF6NZZ5HBX7R aws_secret_access_key=bmP9j6fuZ03MgrQCzrix6YLRcHzLojrThII6I5k7 null null null null null null null null null null null null nullAWS我角色的应用