<>强基于TLS实现ElasticSearch集群加密通讯

<强>“发颠的小狼”强,欢迎转载

<人力资源/>目录

?用途

?ES节点信息

?步骤1。关闭服务

?步骤2。创建CA证书

?步骤3。创建CERT证书

?第四。创建密钥库

?顾不上。删除CA证书

?第六段。修改elasticsearch.yml配置

?Step7。启动服务

?附。参考文档

用途

前情提要:

?在第一篇《EFK教程——快速入门指南》中,阐述了EFK的安装部署,其中ElasticSearch的架构为三节点,即主人,摄取,数据角色同时部署在三台服务器上。

?在第二篇《EFK教程——ElasticSearch高性能高可用架构》中,阐述了EFK的数据/吸收/主角色的用途及分别部署三节点,在实现性能最大化的同时保障高可用。

?在第三篇《EFK教程(3)- ElasticSearch冷热数据分离》中,阐述了ES多实例部署,将不同热度的数据存在不同的磁盘上,实现了数据冷热分离,资源合理分配。

前三篇文章,ES集群之间数据交互都是明文交互,而在本文中,为ES集群创建CA, CERT证书,实现ElasticSearch集群之间数据通过TLS进行双向加密交互。

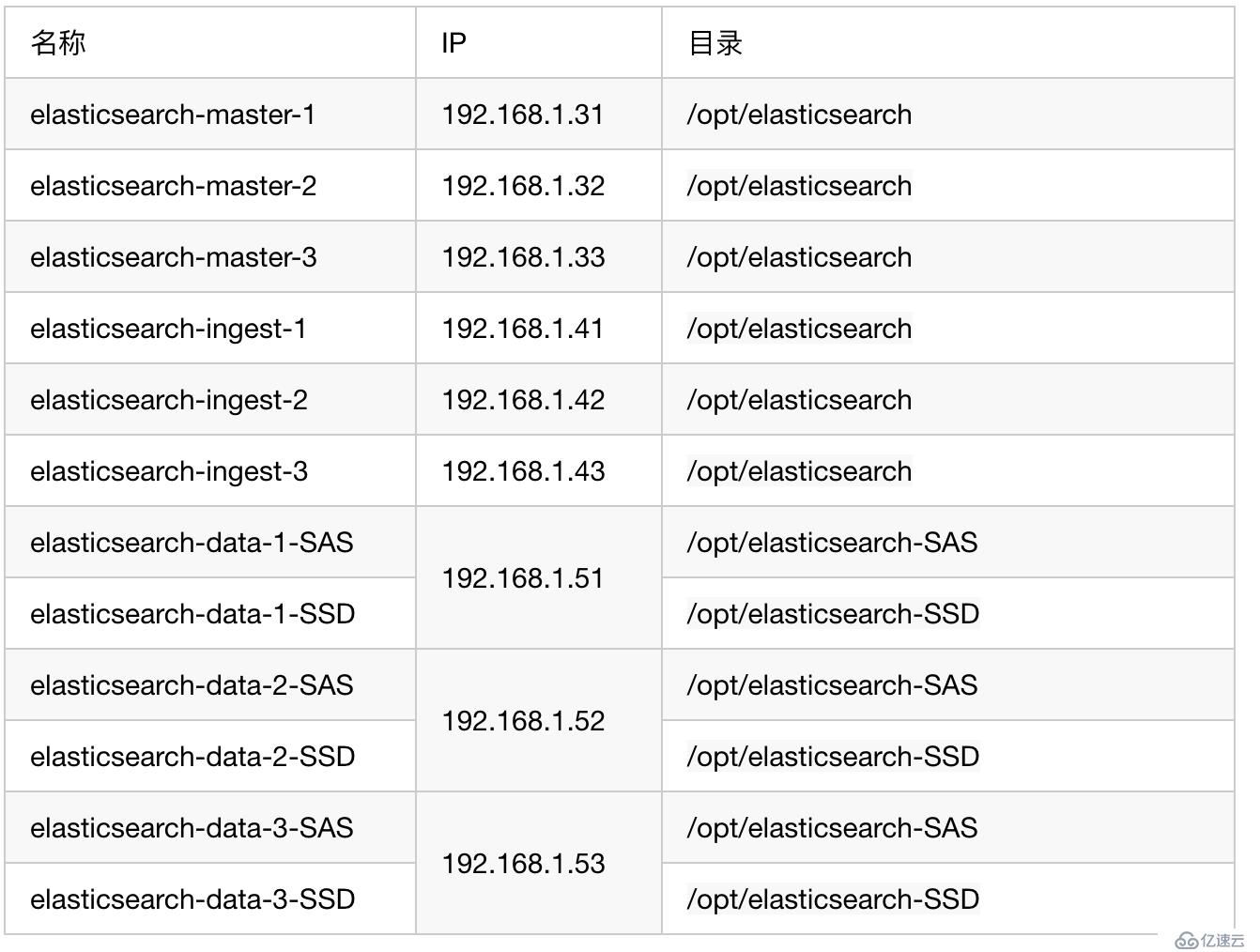

<人力资源/>ES节点信息

由于本文是基于上一篇文章《EFK教程(3)- ElasticSearch冷热数据分离》为环境进行阐述,因此节点信息和上一篇一致:

步骤1。关闭服务

首先,需要停止所有ElasticSearch, kibana, filebeat服务,待证书配置完成后再启动

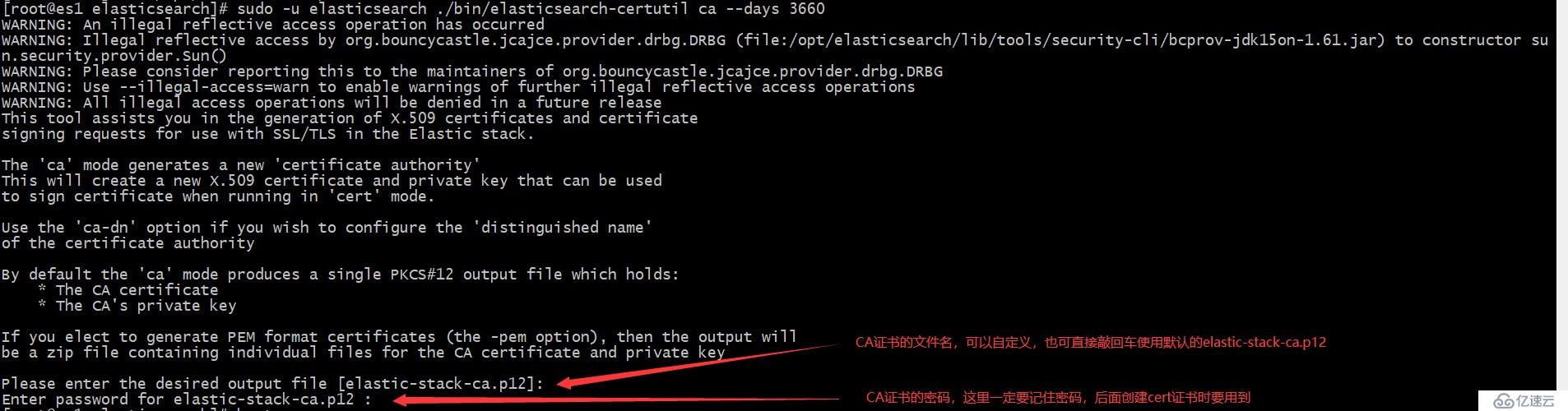

<人力资源/>步骤2。创建CA证书

1 ? ?找任一一台ElasticSearch节点服务器操作即可

<代码> cd/opt/elasticsearch/#——天:表示有效期多久 sudo - u elasticsearch。/bin/elasticsearch-certutil ca - 3660天

2 ? ?务必将生成的CA证书,传到安全地方永久存储,因为后期若需要新增ES节点,还会用到该证书

3 ? ?请将elastic-stack-ca.p12证书传到所有ES实例服务器上

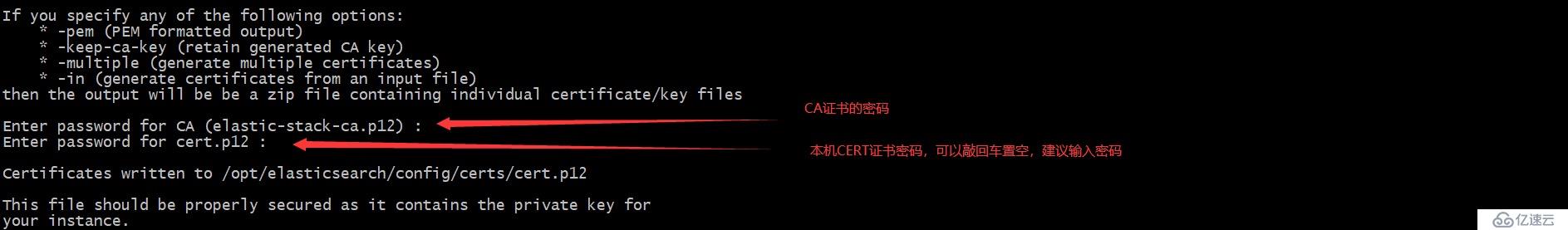

<人力资源/>步骤3。创建CERT证书

<强>按上面表格进入相对应的目录创建CERT证书

<代码> #在ES目录中建立证书目录及给予elasticsearch权限

mkdir - p配置/确实的事情;乔恩elasticsearch。elasticsearch配置/组- r

#每一个实例一个证书

# - - - ca ca证书的文件名,必选参数

#——dns服务器名,多服务器名用逗号隔开,可选参数

#——ip服务器ip多ip用逗号隔开,可选参数

#,输出到哪里,可选参数

#——天有效期多久,可选参数

sudo - u elasticsearch。/bin/ca elastic-stack-ca elasticsearch-certutil cert。p12——ip ${本机ip}, 127.0.0.1,配置/证书/证书。p12——天3660

#例如elasticsearch-master-1(192.168.1.31)执行命令:sudo - u elasticsearch。/bin/ca elastic-stack-ca elasticsearch-certutil cert。p12——ip 192.168.1.31,127.0.0.1配置/证书/cert。p12——天3660

如果想批量生成CERT证书,请自行查阅附录链接,不过批量生成有时会碰到生成的证书不可用,因此建议一台一台生成

<人力资源/>第四。创建密钥库

<强>按上面表格进入相对应的目录创建密钥库

<代码> #每一个实例都要操作 #创建密钥库 sudo - u elasticsearch。/bin/elasticsearch-keystore创造 # pkcs# 12文件的密码 sudo - u elasticsearch。/bin/elasticsearch-keystore添加xpack.security.transport.ssl.keystore.secure_password #信任库的密码 sudo - u elasticsearch。/bin/elasticsearch-keystore添加xpack.security.transport.ssl.truststore.secure_password