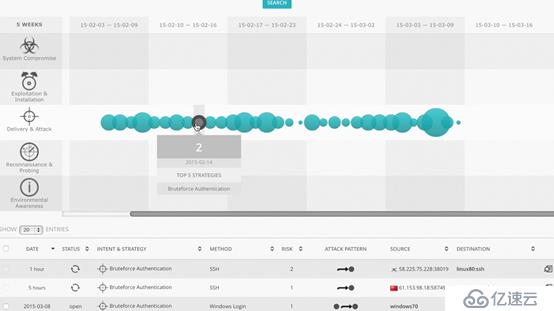

当遇到SSH异常行为时我们通常选择到日志服务器上被动查看和分析日志,这样往往无法实时发现可疑IP的异常行为,下面通过OSSIM平台大数据分析智能筛选出疑似攻击行为。

<>强场景再现:

小张最近在使用某云服务器的过程中,被比特币黑客光顾了服务器....,损失惨重。在备份好重要资料之后,重新安装了系统,没过多久服务器又挂了。

在随后的调查中,小张在服务器中发现了一些蛛丝马迹,auth.log文件有很多不明IP通过22端口尝试以ssh用户名密码的方式登录服务器....

# grep“没有密码”;/var/log/auth.日志| awk的{打印$ 11}| |排序uniq排序nr - c | |

2990

2208失败222.186.50.190 94.102.3.151

654

303 106.186.21.162 115.239.248.90

299

…

………

通过日志分析很有可能SSH t t c k。有什么办法能第一时间发现此类问题呢?

下面我们通过OSSIM报警平台实时观察到网络异常行为报警。

<>强关注OSSIM公众号可观看视频讲解