PHP安全性攻击有哪些?相信很多没有经验的人对此束手无策,为此本文总结了问题出现的原因和解决方法,通过这篇文章希望你能解决这个问题。

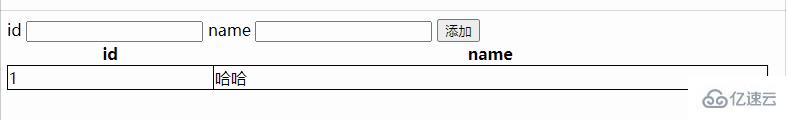

1, SQL注入

SQL注入是一种恶意攻击,用户利用在表单字段输入SQL语句的方式来影响正常的SQL执行。还有一种是通过系统()或exec()命令注入的,它具有相同的SQL注入机制,但只针对壳牌命令。

username 美元;=,$ _POST[& # 39;用户名# 39;];

query 美元;=,“select *,得到auth where username =, & # 39;“。美元干净自己的用户名& # 39;“;

echo 美元查询;

db 美元;=,new mysqli (& # 39; localhost # 39;,, & # 39;演示# 39;,,“演示# 39;,,”demodemo& # 39;);

result 美元;=,$ db→查询(查询);

if (result 美元;,,,结果→美元num_rows), {

,,,echo “& lt; br /祝辞Logged successfully"拷贝;

},{else

,,,echo “& lt; br /祝辞Login failed";

} 上面的代码,在第一行没有过滤或转义用户输入的值($ _POST[& # 39;用户名# 39;])。因此查询可能会失败,甚至会损坏数据库,这要看用户名是美元否包含变换你的SQL语句到别的东西上。

防止SQL注入

选项:

使用mysql_real_escape_string()过滤数据

手动检查每一数据是否为正确的数据类型

使用预处理语句并绑定变量

使用准备好的预处理语句

分离数据和SQL逻辑

预处理语句将自动过滤(如:转义)

把它作为一个编码规范,可以帮助团队里的新人避免遇到以上问题。

query 美元;=,& # 39;select 名字,,district 得到city where countrycode=? & # 39;;

if (stmt 美元;=,$ db→准备(查询),)

{

,,,countrycode 美元;=,& # 39;香港# 39;;

,,,美元支撑→bind_param (“s",, countrycode美元);

,,,美元支撑→执行();

,,,美元支撑→bind_result(名称、美元,美元区);

,,,while (, stmt 美元(美元支撑→fetch (),) {

,,,,,,,echo 强生的名字# 39;美元,& # 39;美元区;

,,,,,,,echo & # 39; & lt; br /祝辞;& # 39;;

,,,}

,,,美元支撑→关闭();

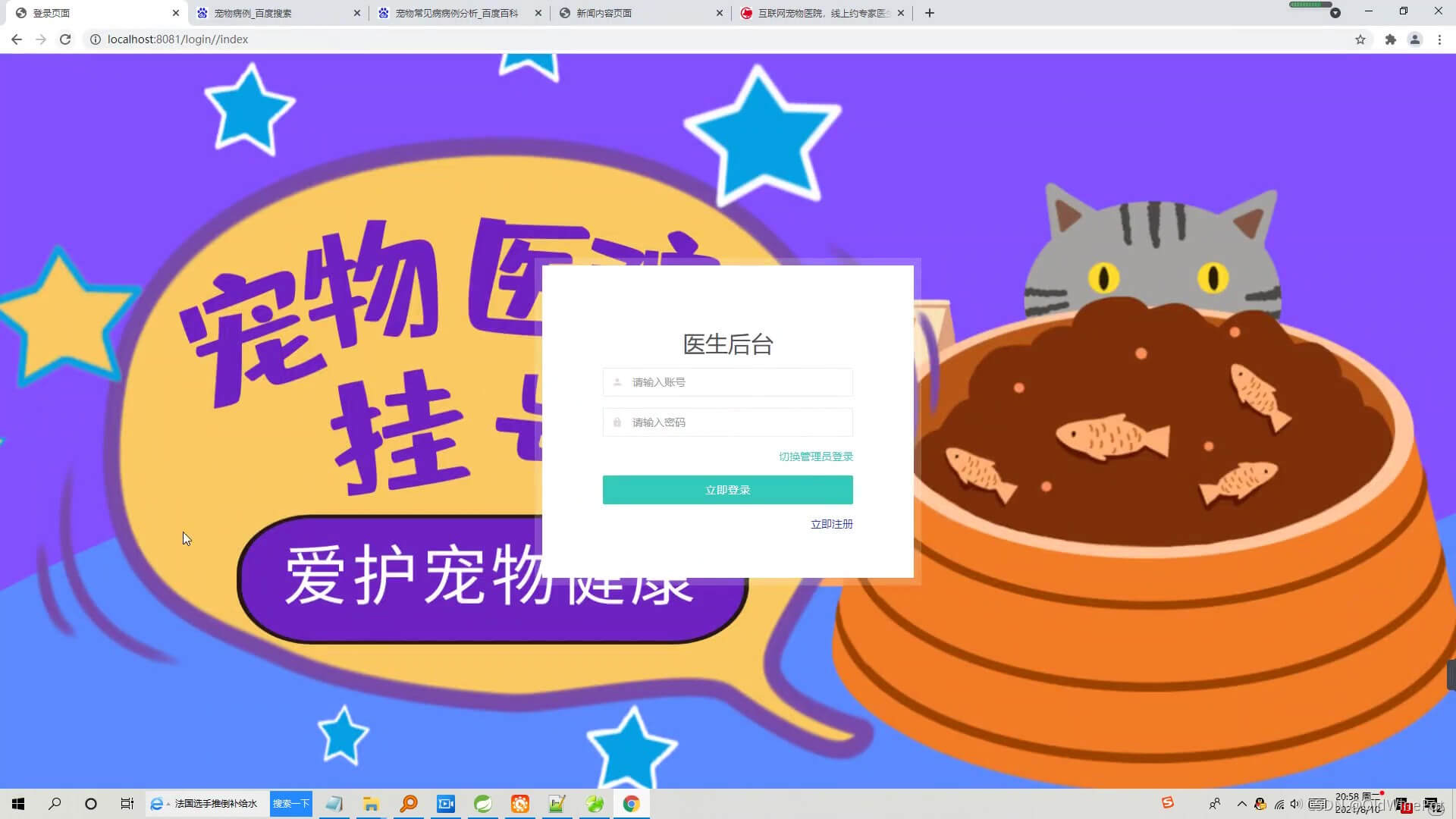

} 2, XSS攻击

XSS(跨站点脚本攻击)是一种攻击,由用户输入一些数据到你的网站,其中包括客户端脚本(通常JavaScript)。如果你没有过滤就输出数据到另一个web页面,这个脚本将被执行。

接收用户提交的文本内容

& lt; php ?

if (file_exists(& # 39;评论# 39;)),{

,,,comments 美元;=,get_saved_contents_from_file(& # 39;评论# 39;);

},{else

,,,comments 美元;=,& # 39;& # 39;;

}

if (收取($ _POST[& # 39;评论# 39;])),{

,,,comments 美元。=,& # 39;& lt; br /祝辞& # 39;,只$ _POST[& # 39;评论# 39;];

,,,save_contents_to_file(& # 39;评论# 39;,,评论美元);

}

在 输出内容给(另一个)用户

& lt; form action=& # 39; xss.php& # 39;,方法=& # 39;文章# 39;比;

时间:Enter your comments & lt; br /比;

& lt; textarea name=& # 39;评论# 39;祝辞& lt;/textarea>, & lt; br /比;

& lt; input type=& # 39;提交# 39;,价值=https://www.yisu.com/zixun/的文章评论/>

<人力资源/>

<?php echo $评论;?> 将会发生什么事?

烦人的弹窗

刷新或重定向

损坏网页或表单

窃取饼干

AJAX (XMLHttpRequest)

防止XSS攻击

为了防止XSS攻击,使用PHP的htmlentities()函数过滤再输出到浏览器.htmlentities()的基本用法很简单,但也有许多高级的控制,请参阅XSS速查表。

3,会话固定

会话安全,假设一个PHPSESSID很难猜测。然而,PHP可以接受一个会话ID通过一个cookie或URL者。因此,欺骗一个受害者可以使用一个特定的(或其他的)会话ID或者钓鱼攻击。

<中心>

4,会议捕获和劫持

这是与会话固定有着同样的想法,然而,它涉及窃取会话ID。如果会话ID存储在饼干中,攻击者可以通过XSS和JavaScript窃取。如果会话ID包含在URL上,也可以通过嗅探或者从代理服务器那获得。

防止会话捕获和劫持

更新ID

如果使用会话,请确保用户使用SSL

5,跨站点请求伪造(CSRF)

CSRF攻击,是指一个页面发出的请求,看起来就像是网站的信任用户,但不是故意的。它有许多的变体,比如下面的例子: