<强>应用场景:SSH日志可视化分析

<强>

,,说起日志可视化,听上去高大上,实现起来不是进过繁琐配置就是需要写代码,这一目标小白的确门槛有些高,其实不然,只要你选对平台,实现起来很容易。

下面是从若干条SSH日志中随机抽取的一条,我们能从中发现何种端倪?

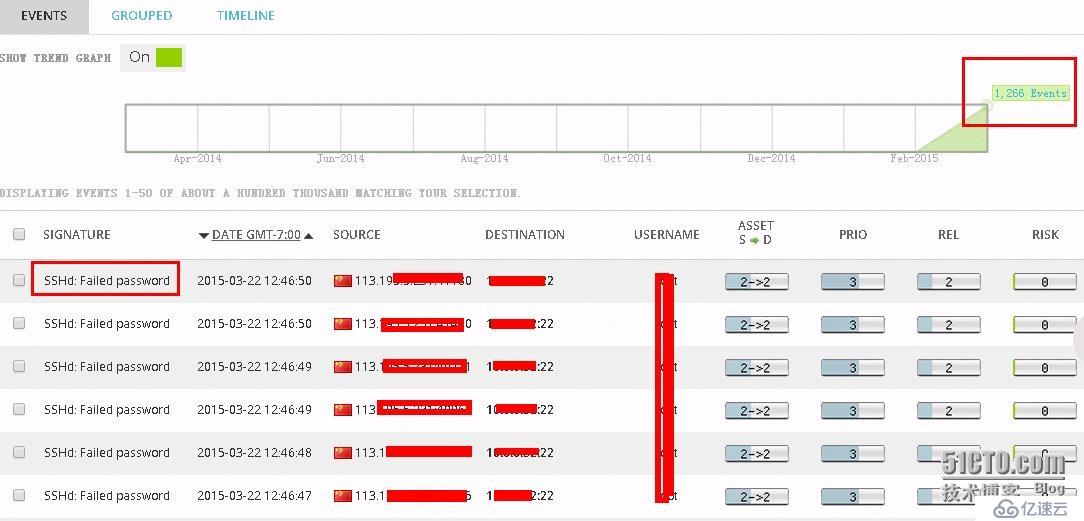

,,一般而言我们从上面的日志能了解到时间,IP地址,端口号,进程名等常规信息,再也看不出更深入的东西,如果是成千上万条类似这种信息,我们需要花费多长时间来分析?结论是否客观吗?我想每个人心中都会有答案。下面带着疑问我们先看看OSSIM的分析结果:

<强>特征:口令验证失败

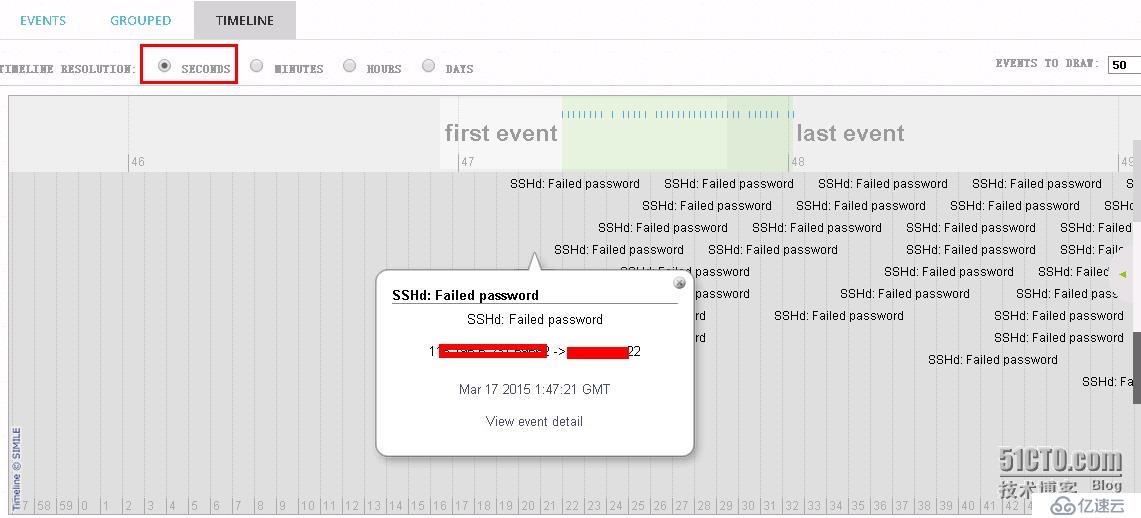

<强>时间:间隔非常密集,到底密集到什么程度?接下来我们用SIEM控制台下的时间轴功能进行量化。

<强>源地址,目的地址,源端口,目的端口用户名,风险值等等。

下面的时间线分析,将直观的看出每秒* * *的次数。

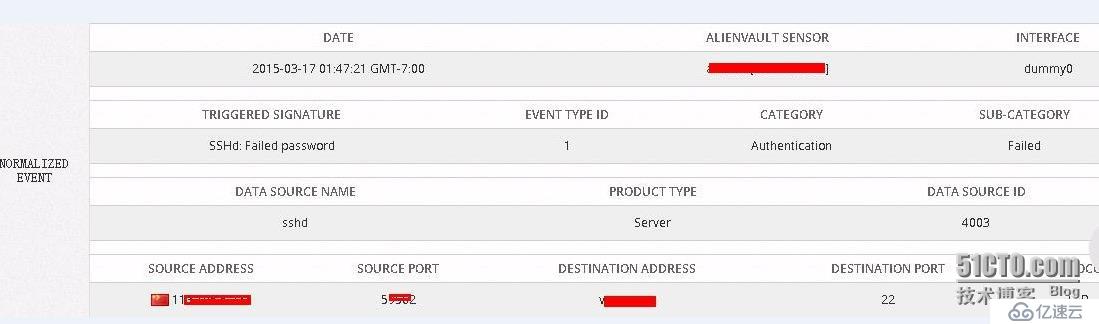

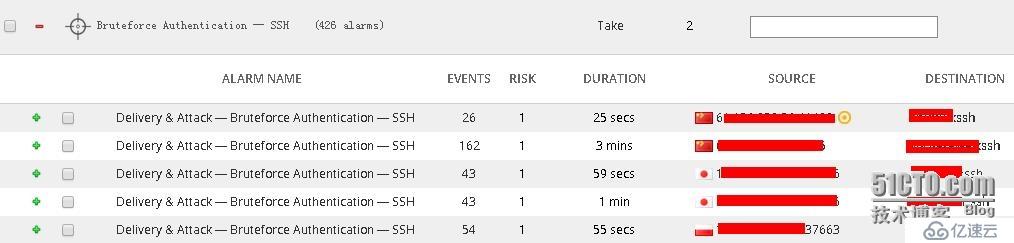

好了,我们再去仔细观察经过归一化处理后的SSH暴力破解的安全事件内容。

这里直观的告诉我们* * *类型,次数持续时间,IP地址所属国家,甚至可以在谷歌地图上精确定位IP

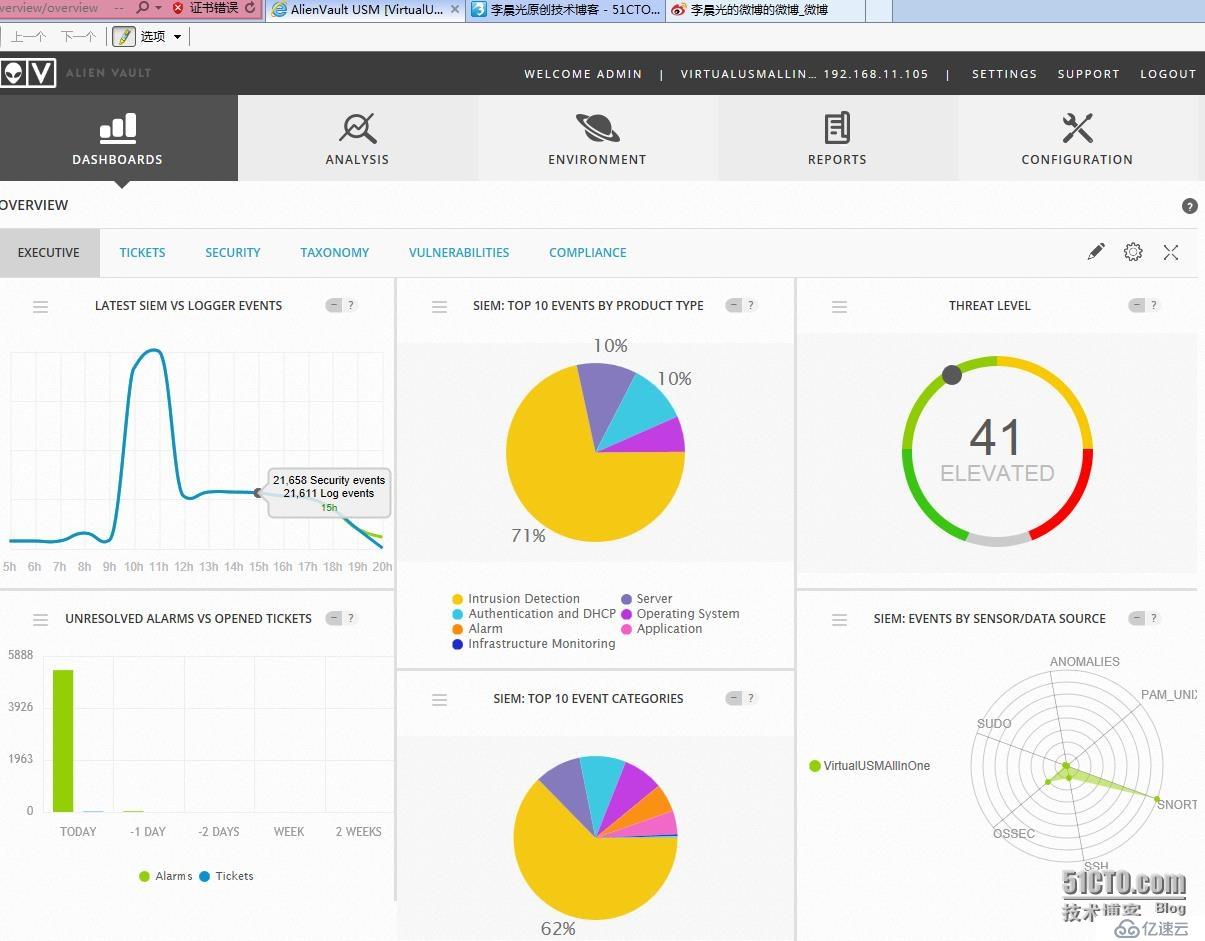

,,还可在仪表盘上,轻松的展示出这类报警所占比例,便于安全人员更深入分析这次安全事件发生发展及一些因果关系。

好了,仅一条SSH口令认证失败的日志信息牵扯出如此多的内容、下面还有更多的日志等着我们分析……例如可视化网络风险分析,可视化* * *事件分析等……