,,前面已经介绍了网络地址转换(NAT)的原理和基于路由器的配置,亚撒上的NAT配置相对于路由器来说要复制一些,亚撒上的NAT有动态NAT,动态帕特,静态NAT,静态帕特。下面的链接是我以前写的NAT原理,在路由器上配置NAT的命令http://yangshufan.blog.51cto.com/13004230/1959448

,,动态NAT将一组IP地址转换为指定地址池中的IP地址,是动态一对一的轮询的关系,适合拥有多个公网IP、多个内网电脑要访问互联网的环境使用(单向)

<强>配置命令如下:

1。指定需要进行地址转换的内网网段

,,其中nat-id这里必须大于等于1

2。定义全局地址池

3。使用命令查看NAT转换表

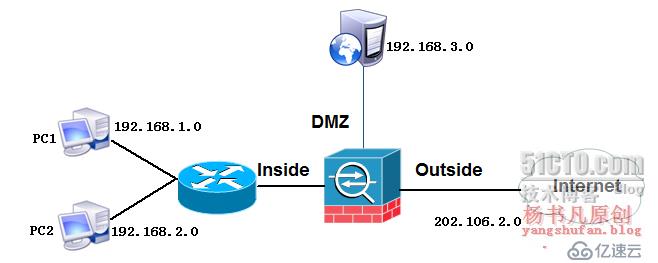

<强>案例:内区域有两个网段,要求配置动态NAT实现网段192.168.1.0访问互联网时,进行地址转换,NAT地址池为202.106.2.100-202.106.2.200

,,动态PAT使用IP和源端口号创建一个唯一的会话,是动态多对一的关系,适合只有一个公网IP、多个内网电脑要访问互联网的环境使用(单向),

配置命令如下:

,,静态NAT创建了一个从真实地址到映射地址的一对一的固定转换,可用于双向通信;适合有多个公网IP且有多个内网服务器需要发布的环境使用(双向)

<强>案例:在上图的案例中,DMZ内的服务器默认可以访问互联网,而在实际环境中,是允许所有地址访问内网服务器192.168.3.1,需要配置静态NAT,配置命令如下:

,,<强>注意: ACL中的目的地址应配置为映射地址202.106.2.111,而不是真实的地址192.168.3.1

,,静态帕特允许为真实和映射地址指定TCP或UDP端口号;适合只有一个公网IP且要发布多个内网服务器的环境使用(双向)

静态帕特的命令语法如下:

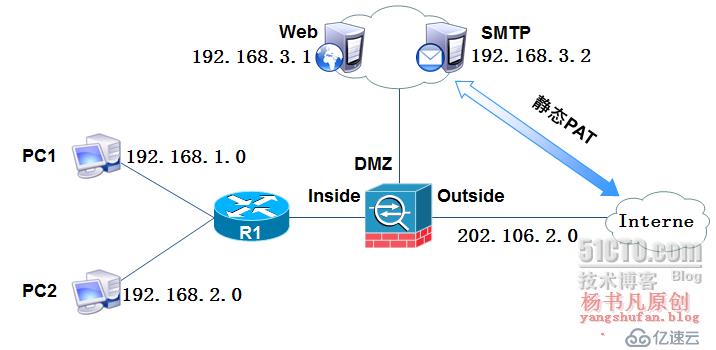

<强>案例:强如下图所示,非军事区有两台服务器,要求使用一个单一的映射地址202.106.2.111提供不同的服务

配置命令如下:

<强>

,,我们知道,默认高安全级别是可以访问低安全级别的,也就是说,即使我们不做NAT, PC1也可以访问互联网;而在真实环境中,PC1访问互联网时,可以通过亚撒将源地址是自己IP的请求包发送出去,但是确不会接收到回应包,因为私网地址在互联网上是不合法的,因此我们还是需要做NAT,将私网地址映射为公网地址来访问互联网或被互联网访问