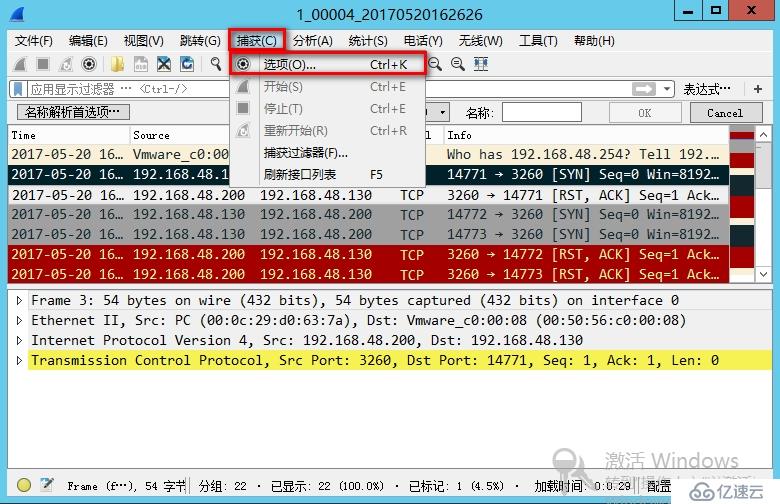

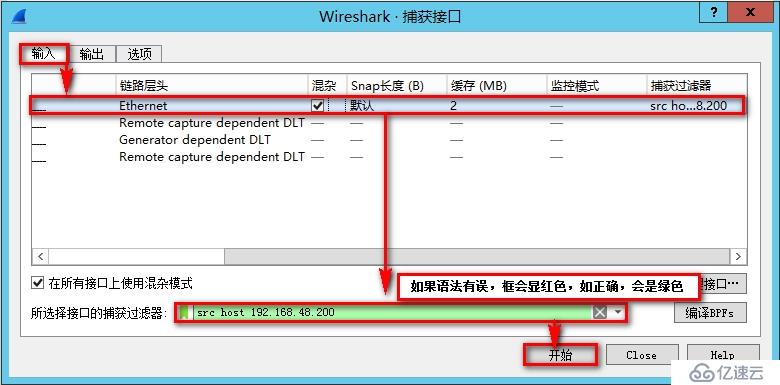

捕捉过滤器(CaptureFilters):用于决定将什么样的信息记录在捕捉结果中。需要在开始捕捉前设置

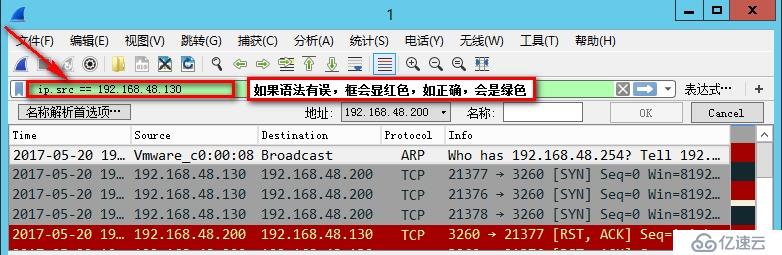

显示过滤器(DisplayFilters):在捕捉结果中进行详细查找。他们可以在得到捕捉结果后随意修改

捕捉过滤器是数据经过的第一层过滤器,它用于控制捕捉数据的数量,以避免产生过大的日志文件

显示过滤器是一种更为强大(复杂)的过滤器。它允许您在日志文件中迅速准确地找到所需要的记录

语法:,,,Protocol ,Direction ,主机(s),,Value ,逻辑Operations ,其他表达式

例子:,,,,tcp ,,,,,,dst ,,,,,10.1.1.1 ,,80,,,,,,和,,,,,,,tcp dst 10.2.2.2 3128

协议:没有特别指明什么协议,

方向:没有特别指明源或目的地,默认为作为关键字

类型:没有指定此值,默认使用关键字

逻辑运算符:,,或

src portrange 2000 - 2500显示来源为UDP或tcp,并且端口号在2000年至2500年范围内的封包

<强> <强>

<强> 强流量不大的时候使用

语法:,,协议。字符串1。字符串2 Comparisonoperator ,,Value ,LogicalOperations

例子:,,ip.src.addr ,大敌;,,,,,,==,,,,,,10.1.1.1 ,,害

==等于

!=不等于

祝辞=大于等于

& lt;=小于等于

和两个条件同时满足

或其中一个条件被满足

不是没有条件被满足

IP地址:

端口过滤:等

<强>

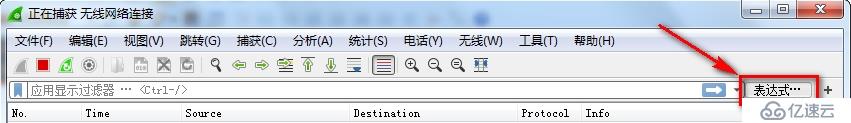

如果不熟悉表达式

1,过滤端口

tcp。端口==80 #不管端口是来源的还是目标的都显示

tcp。80或udp端口情商。情商80

tcp端口。dstport==80 #只显tcp协议的目标端口80

tcp。srcport==80 #只显tcp协议的来源端口80

tcp。港口在=1和tcp。港& lt;=80 #过滤端口范围

2,过滤MAC

太以网头过滤

乙。dst==E4: D5:3D: A2:64:95 #过滤目标MAC

乙。src eq E4: D5:3D: A2:64:95 #过滤来源MAC

乙。addr eq E4: D5:3D: A2:64:95 #过滤来源MAC和目标MAC都等于A0:00:00:04: C5:84的

!乙。addr==e4: d5:3d: a2:64:95 #忽略MAC

3,过滤IP

IP。src=https://www.yisu.com/zixun/=192.168.0.104过滤ip为192.168.0.104

4包长度过滤

udp。长度==这26个长度是指udp本身固定长度8加上udp下面那块数据包之和

tcp。len祝辞=7,,指的是ip数据包(tcp下面那块数据),不包括tcp本身

ip。len==94除了以太网头固定长14度,其它都算是ip.len,即从ip本身到最后

。len==119整个数据包长度,从乙开始到最后

乙→ip或arp→tcp或udp→数据

5, http模式过滤

http.request。方法==

http.request。方法==

http.request。uri=="/img/logo-edu。gif”

http包含”得到“

http包含“http/1”。

6, DHCP

以寻找伪造DHCP服务器为例,在显示过滤器中加入过滤规则。

显示所有非来自DHCP服务器并且bootp.type==0 x02(提供/Ack/NAK)的信息:

bootp。类型==0 x02而不是ip.src=https://www.yisu.com/zixun/=192.168.1.1

7日查看DNS流量

dns.flags==0 x0100

https://wiki.wireshark.org/CaptureFilters

:通过一个内建程序来执行的网络分析器(该程序在操作系统安装盘的“管理员工具”文件夹中,但它不是默认安装的,因此需要从安装盘中添加安装)

QQ文件无法访问

1,通过网络监视器获取到软件的交互数据IP和端口范围

(此网络监控类似wireshark抓包工具)

2,将数据包导入到wireshark里面进行分析

3,通过IP和端口等条件对数据包进行过滤

4,根据数据流,对数据流进行分析

<强>