https://ctf.bugku.com/challenges爱

下载文件后运行一下看看

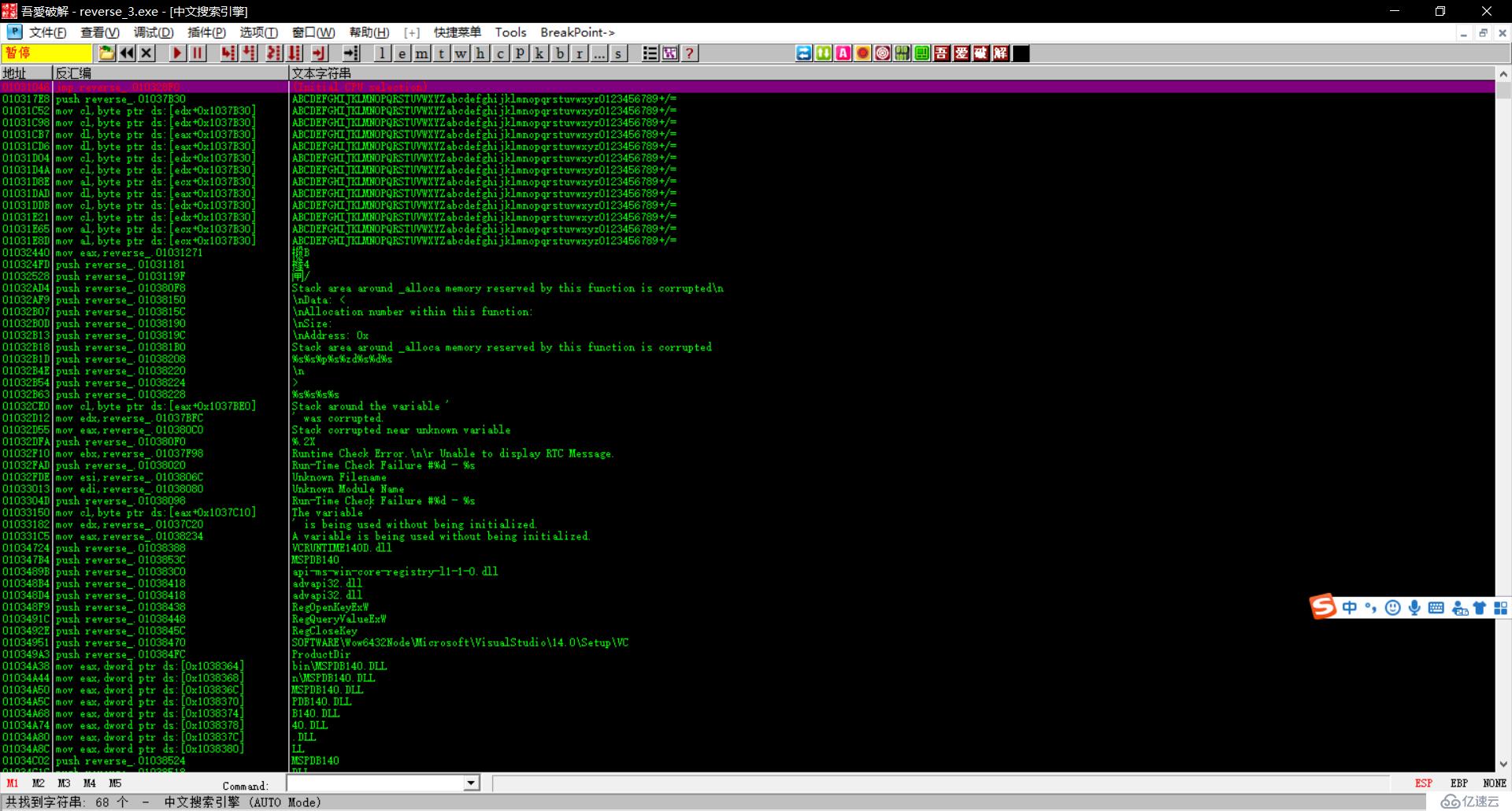

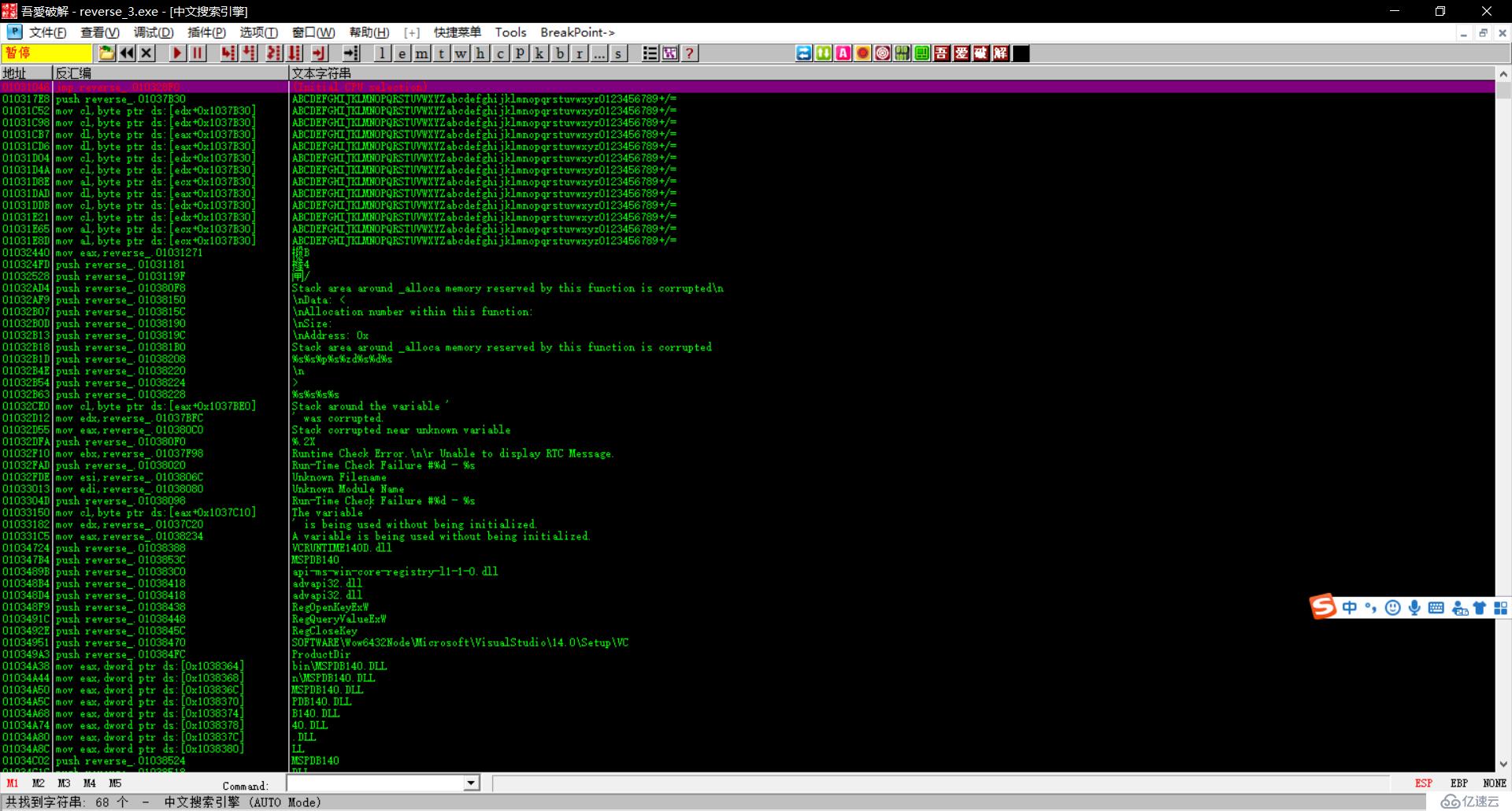

没有什么头绪,右键选择中文搜索引擎→3。智能搜索

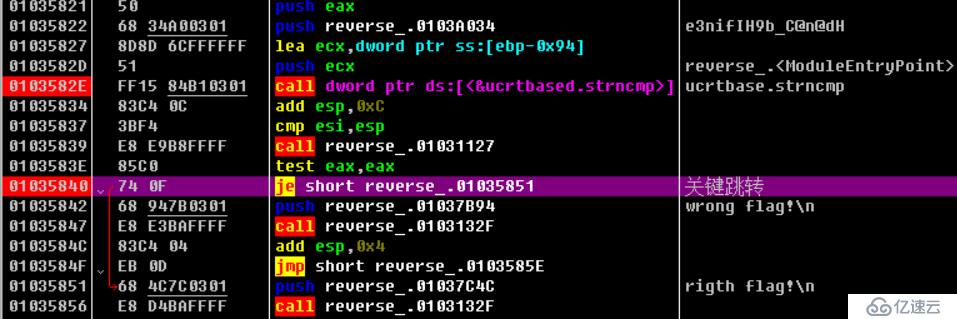

这不就是我们输入字符串后提示的字符串吗,点进去看看

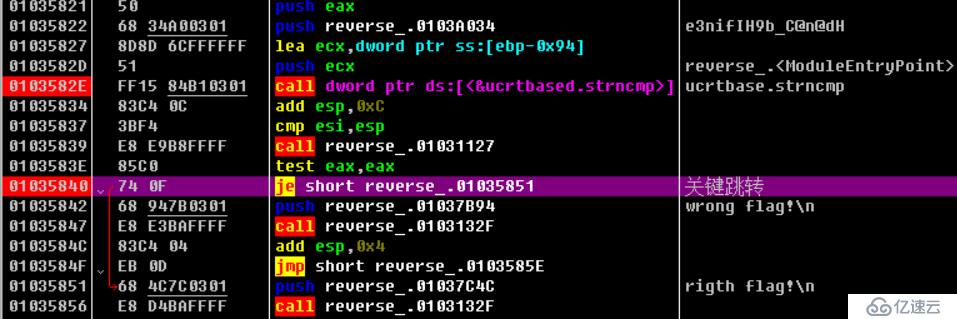

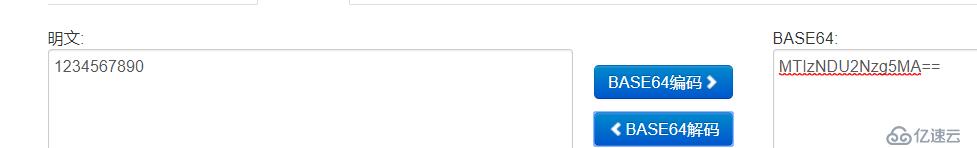

运行到断点后,查看ebp-0xac附近的内存空间,发现了一段base64代码

也就是我们输入的字符串

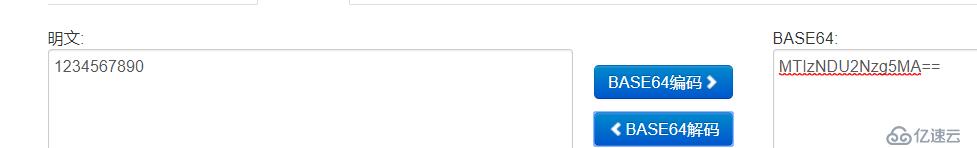

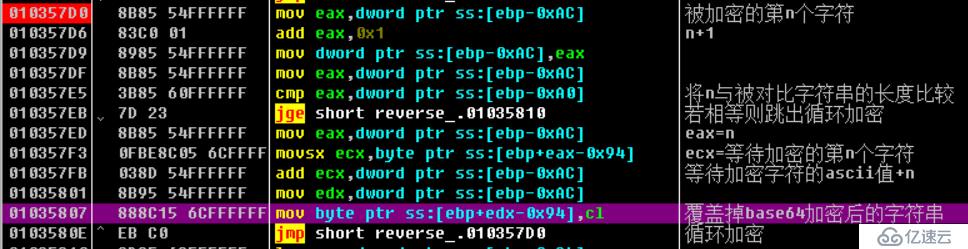

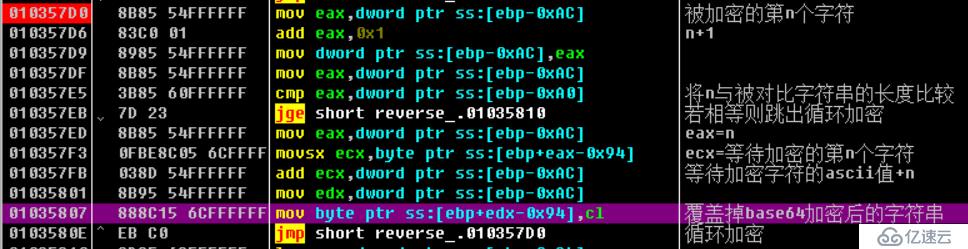

分析这段加密代码

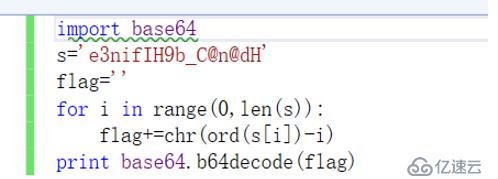

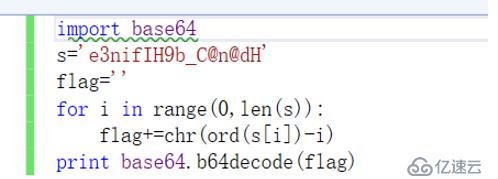

然后通过这段汇编代码和被对比字符串“e3nifIH9b_C@n@dH”来构造python脚本

结束

https://ctf.bugku.com/challenges爱

下载文件后运行一下看看

没有什么头绪,右键选择中文搜索引擎→3。智能搜索

这不就是我们输入字符串后提示的字符串吗,点进去看看

运行到断点后,查看ebp-0xac附近的内存空间,发现了一段base64代码

也就是我们输入的字符串

分析这段加密代码

然后通过这段汇编代码和被对比字符串“e3nifIH9b_C@n@dH”来构造python脚本