Nmap网络安全审计(六)

Nmap脚本引擎了无

了无中的脚本采用Lua语言编写.NSE设计出来是为了提供Nmap的灵活性,式版的了无包含14个大类的脚本,总数达500多个,这些脚本的功能包括对各种网络口令强度的审计,对各种服务器安全性配置的审计,对各种服务器漏洞的审计等。

了无脚本的运行

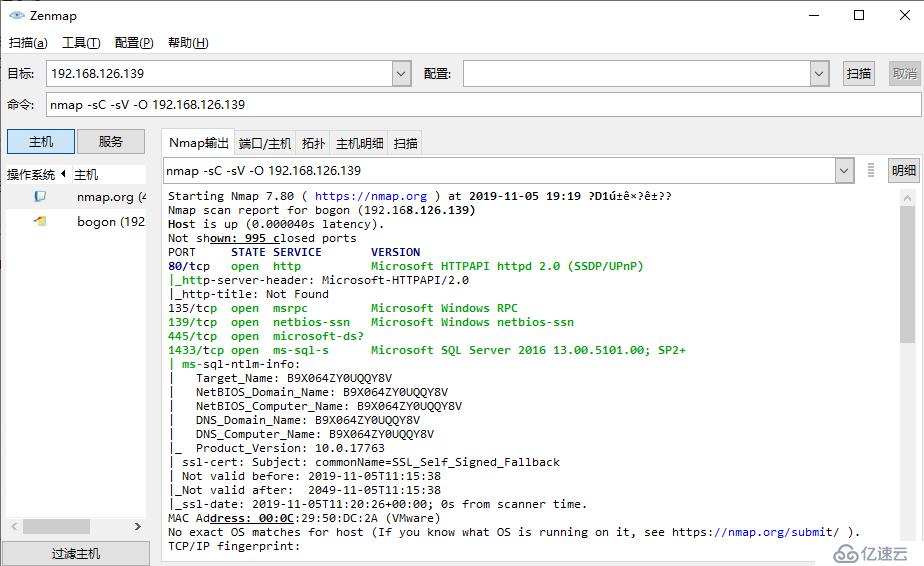

我们使用了无脚本测试一台主机,我们来看一下这条指令使用的参数,- o进行操作系统检测,sv对目标系统的服务进行检测,这里我们没有使用脚本的参数所有使用的是默认脚本,默认脚本会使用sc参数。默认脚本一般不会对目标系统造成危害,但是其他的一些脚本可能会引起安全防御设备的报警。

<代码> nmap sv sc - o 192.168.126.139

默认分类中的脚本:

-

<李> banner.NSE:这是一个用来收集目标旗信息的脚本,它会连接到目标的一个开放的TCP端口,然后输出任何在5秒内接受到的信息。(横幅信息有欢迎或表示身份的含义)

<李> broadcast-ping.NSE:这个脚本使用广播萍来发现网络中的主机。

<李> dns-recursion.NSE:这个脚本用来检测一个DNS服务器是否允许第三方的查询,允许的话可能会导致服务器受到DNS放大GJ。

<李> upnp-info.NSE:这个脚本尝试通过“服务来提取系统信息。

<李> firewalk.NSE:这个脚本通过使用IP协议中的TTL过期机制来完成对防火墙设备的发现。

了无中脚本的分类

-

<李>认证:这个分类中包含的都是负责处理鉴权证书的脚本(绕开权限)

<李>广播:这个分类中包含的都是在局域网内嗅探更多服务开启状况,如DNS, SQL Server等服务李

<李>蛮:这些都是针对常见的应用,如HTTP、SSH、FTP等破解密码的脚本李

<李>默认值:这是使用sc或——参数扫描时候的脚本,提供基础的扫描能力李

<李>发现:对网络进行更多的信息搜集,如SMB枚举,SNMP查询等李

<李> dos:用来发起拒绝服务GJ的脚本李

<李>利用:用来完成对目标系统安全漏洞的脚本李

<李>外部:针对第三方服务的脚本李

<李> fuzzer:进行模糊测试的脚本,发送异常的包到目标主机,探测出潜在的漏洞李

<李>侵入性:可能会引起目标系统崩溃或对目标网络造成极大负担的脚本,这类脚本很容易被防火墙或IPS发现李

<李>恶意软件:用来检测恶意软件的脚本李

<李>安全:在任何情况下都是安全无害的脚本李

<李>版本:负责增强服务于版本扫描功能的脚本李

<李> vuln:负责检查目标主机是否有常见漏洞

这就是了无的14个分类的脚本李

了无脚本的选择

我们可以在命令行中输入——剧本选项来进行对脚本的选择,脚本后,跟脚本的名字,脚本的种类或脚本存放的路径,或一个包含多个脚本的目录…

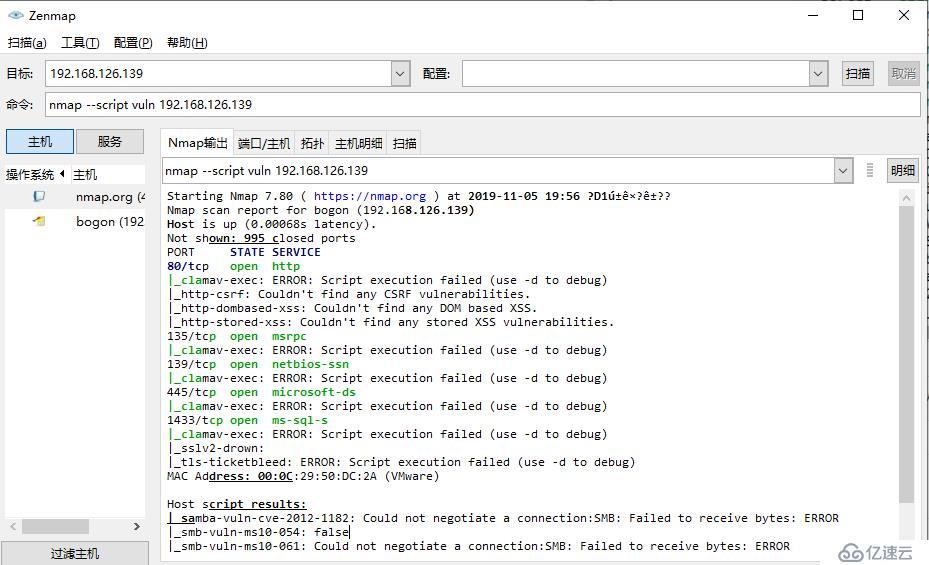

我这里是随便用了一个,检测主机是否有常见漏洞(直接用脚本的分类名称作为参数的话,扫描的时候是调用该分类下所有脚本去扫描)

<代码> nmap - script vuln 192.168.126.139

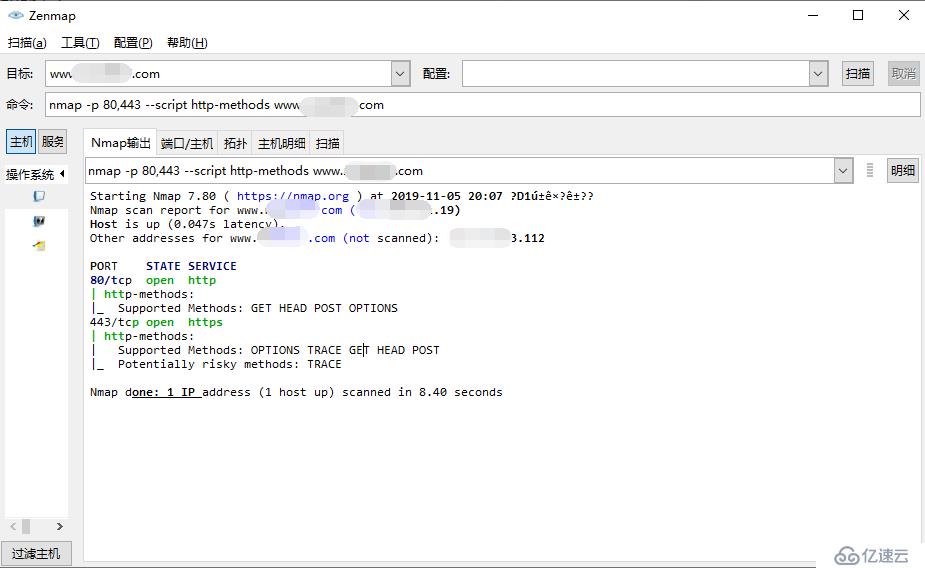

可以使用http方法方法来枚举目标web服务器上所运行的服务

<代码> nmap http方法www - p 80443——脚本。* * * * *。com

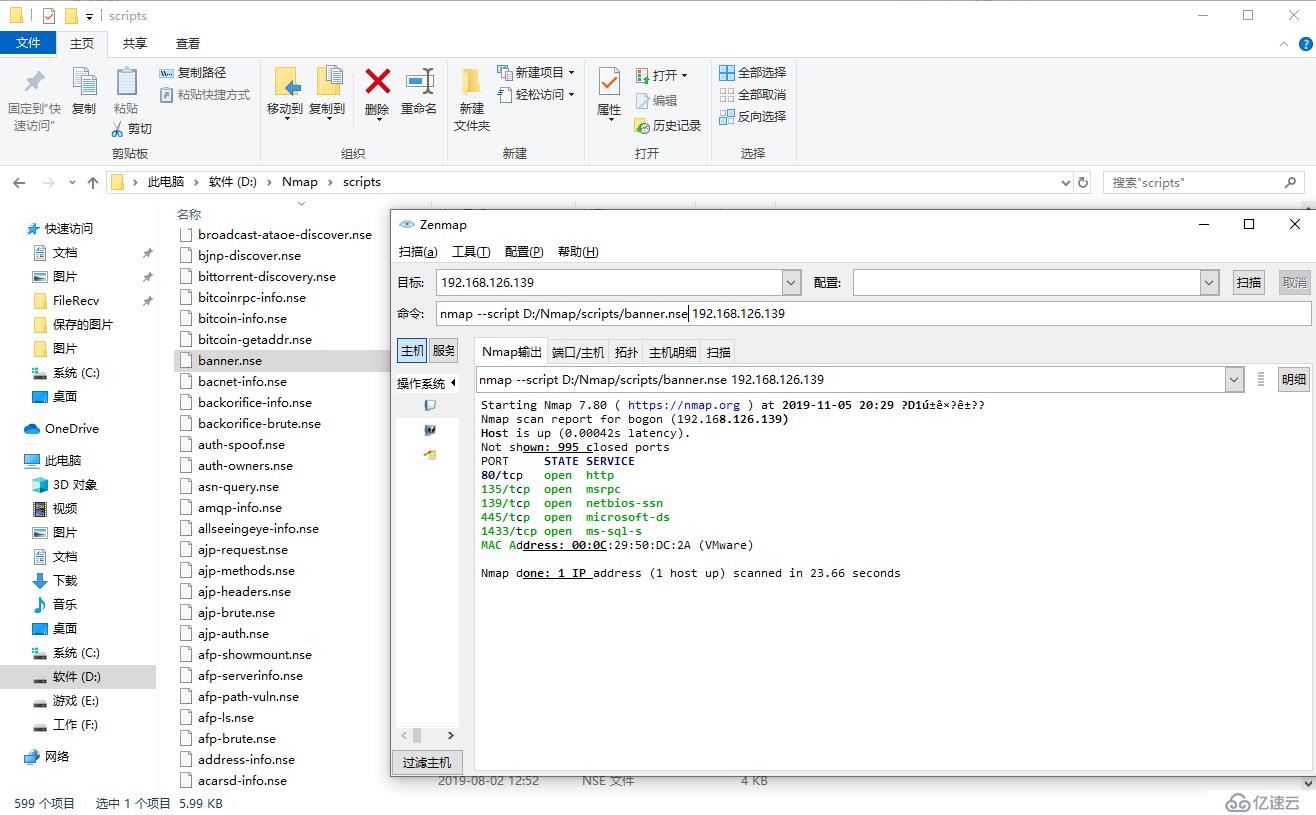

使用指定路径来执行了无脚本,脚本在nmap目录下,/nmap/脚本/xxx.nse

<代码> nmap,脚本D:/nmap/脚本/横幅。分析了无192.168.126.139

如果你会编写扫描脚本的话,可以在创建完成后放到文件夹里,如果这个文件夹有多个脚本,你可以将路径只写到目录,这样会使用这个目录下所有脚本进行扫描,也可以将路径指定到文件里的脚本,这样是使用单个脚本进行扫描。