<强> CSRF * * *流程为:

<强>测试网站:

,,,, owaspbwa环境中的DVWA应用环境

<强>测试内容为CSRF漏洞

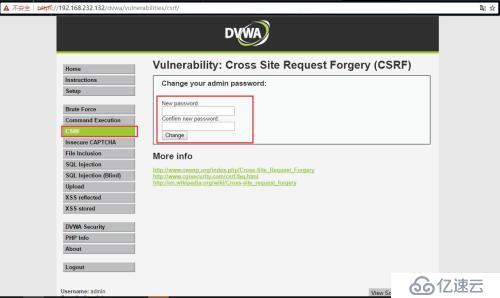

如图所示:

<强>修改登陆密码的HTTP请求内容如下:

/DVWA//CSRF漏洞? password_new=admin& password_conf=admin&改变=HTTP/1.1

主持人:192.168.232.132

连接:

Upgrade-Insecure-Requests: 1

user - agent: Mozilla/5.0 (Windows NT 10.0;WOW64) AppleWebKit/537.36 (KHTML,像壁虎)Chrome/57.0.2984.0 Safari 537.36

接受:text/html, application/xhtml + xml应用程序/xml; q=0.9, p_w_picpath/webp */*; q=0.8

推荐人:https://192.168.232.132/dvwa/vulnerabilities/csrf/

接受编码:gzip、缩小,sdch, br

接收语言:应用,zh型;q=0.8, en; q=0.6

饼干:安全=低;PHPSESSID=3 i35050qluj2hvvqu9rk760o81;acopendivids=swingset jotto、phpbb2 redmine;acgroupswithpersist=nada

本地搭建nginx环境,伪造http请求,提交http请求,直接修改192.168.232.132中DVWA的登陆口令! ! !

创建csrf。html文件,内容如下:

& lt; html>

& lt; head>

& lt; title> csrf漏洞测试& lt;/title>

& lt;/head>

& lt; body>

这是一个csrf的测试。

& lt;/body>

& lt;/html>

访问CSRF。html,如图所示

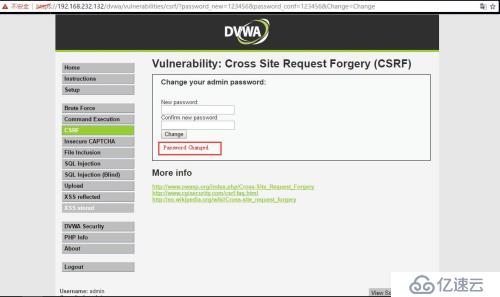

点击超链接,成功发送请求,且修改了DVWA的登录口令,如图所示:

使用修改后的密码可以直接登陆后台! ! !

<>强工具:owasp csrftester - 1.0。jar,可以自动生成不同内容的* * *文件。

浏览器设置代理,端口为8008年,软件看下有没有令牌的存在,然后开始使用。

<强>软件中Report 类型了是让你选择用什么方法来进行* * *:

形式:创建一个表形式单。内容为隐藏(隐藏),用户不可见(可POST、GET)

iFrame:创建一个iFrame框架,高宽为0,用户不可见。(可POST、GET)

IMG:创建一个IMG标签(只能拿)。

XHR:创建一个AJAX请求(可POST、GET)

链接:创建一个一个标签的超链接(只能拿)

通常使用第一个就可以了

第二个容易找不到对象(如果你是新手,对JavaScript不熟的话,不建议选择这个)

第三个只能发送得到请求,有限制。

第四个有跨域限制,有的浏览器不允许发送跨域请求,除非网站有设置。

第五个需要点击才能触发(当然可以修改为自动触发),还有一个是他也只能发送得到请求。

本次测试全部为本地环境,如有雷同,纯属巧合! ! !

就到这里吧! ! !