域安全之LDAP读取控制Luis

广告活动目录设计公平开放,任何用户都能读取其他用户信息

微软建议单独建一个域管理特权账号,委派控制另一个域,其实还有更方便的办法

0 x01存在的风险

不知道大家有没有使用过AD Explorer和dsquery这两个工具?

当红色队(后面简称RT)成功突破外网服务器并进入到内网后,这时候的主要目标就从外网突破转变为了内网的横向扩展。

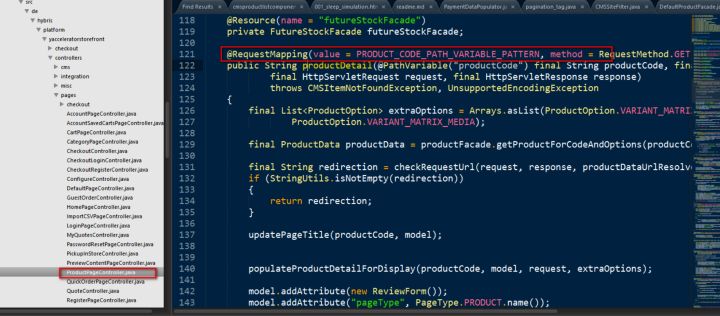

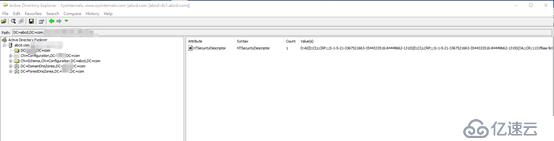

如果内网存在域,并且RT在已经* * *成功的服务器上获取到了域内的一个普通账号,这时候,RT就可以使用dsquery命令和广告资源管理器这两个工具,获取到域内所有服务器列表,用户列表,组织架构等敏感信息。

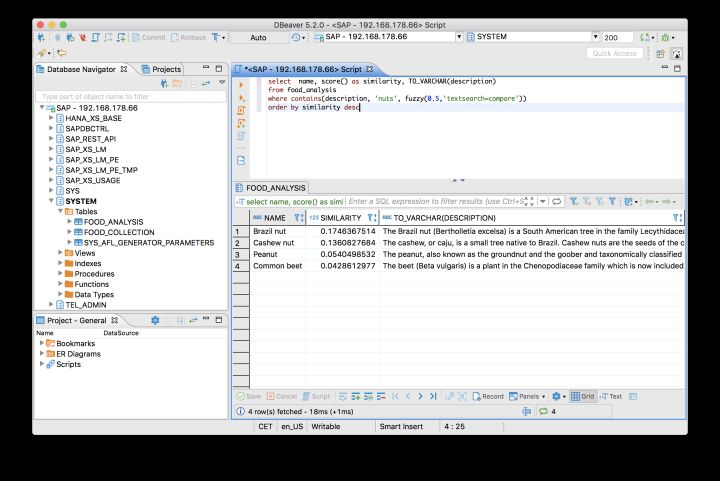

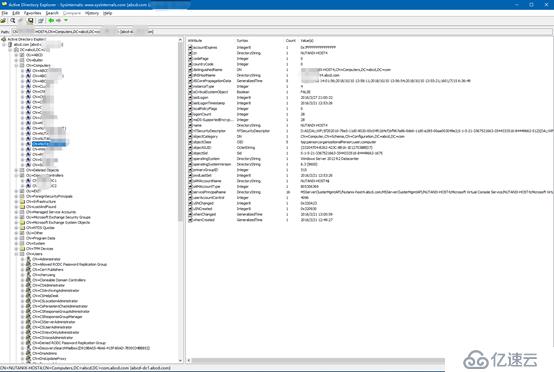

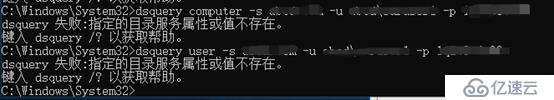

图一AD Explorer

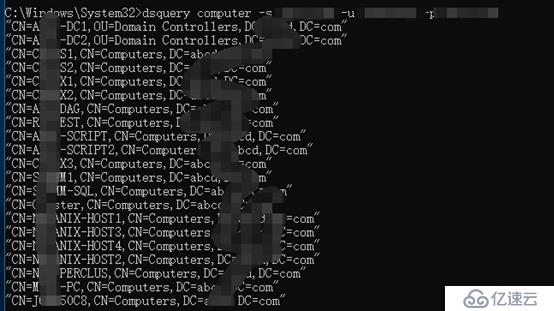

图二dsquery计算机

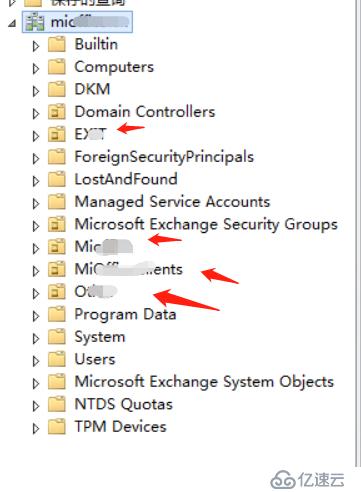

三,添加一个用户组,如DisabelLDAPGroup。(https://s1.51cto.com/images/blog/201905/27/6da51318aba7d655b623c538d99a1f78.png?x-oss-process=image/watermark, size_16, text_QDUxQ1RP5Y2a5a6i、color_FFFFFF t_100, g_se, x_10, y_10, shadow_90, type_ZmFuZ3poZW5naGVpdGk=)

四、 在域的用户OU点击右键,选择Properties。

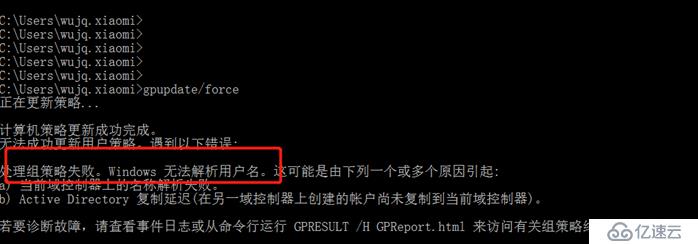

注意这里不能从根OU拒绝,因为组策略需要对用户和计算机下发,全部拒绝则代表用户、计算机名均无法识别,导致组策略下发失败

选择人员OU

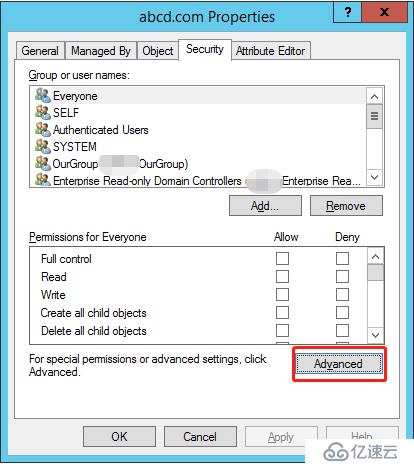

五、 选择Security,并点击Advanced。

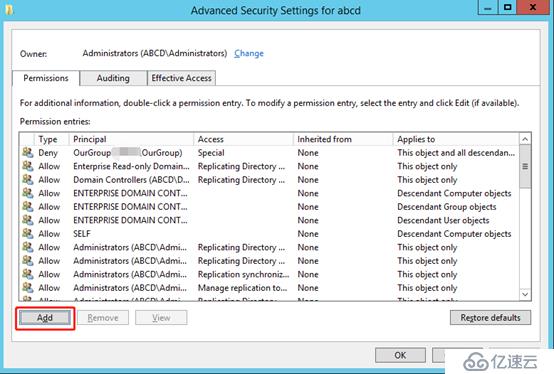

六、 在弹出的窗口中,点击Add。

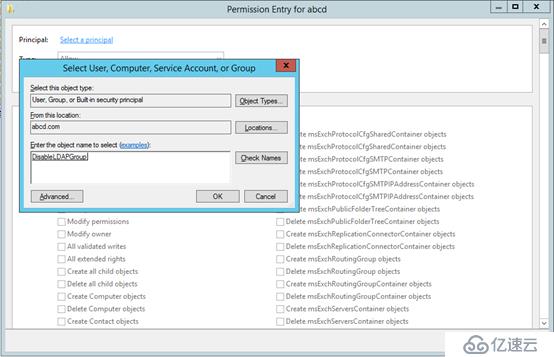

七、 在弹出的窗口中,点击Select a principal,并在弹出的窗口中输入DisableDLAPGroup,点击ok。

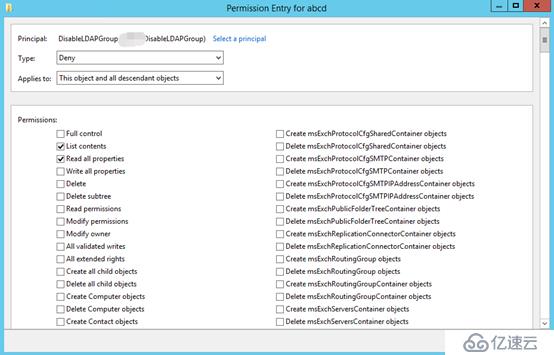

八、 将滚动条拉到底部,选择Clear all,然后再拉到最顶部,在Permissions区选择List contents和Read all properties,在Type处选择Deny。

九、 点击所有对话框的OK按钮。

十、 把所有不需要LDAP读取权限的用户,添加到DisableLDAPGroup组当中。

在进行完以上操作,我们再使用dsquery和AD Explorer来读取信息试试。

可以看到,LDAP的读取操作被成功阻止了!