这篇文章主要介绍”利用python自定义构建交互式SSH应用程序”,在日常操作中,相信很多人在利用python自定义构建交互式SSH应用程序问题上存在疑惑,小编查阅了各式资料,整理出简单好用的操作方法,希望对大家解答“利用python自定义构建交互式SSH应用程序”的疑惑有所帮助!接下来,请跟着小编一起来学习吧!

SSH的使用模式分两种方式交互式和非交互式的模式。在自动化系统中,更常用的是非交互式SSH,自动化工具都是基于这种模式,比如ansiable和salt-ssh,还有文件同步工具rsync的SSH模式。本文我们就来说说交互式SSH应用的构建,并以python为例实现了一个基本的交互式应用。

自定义

壳牌

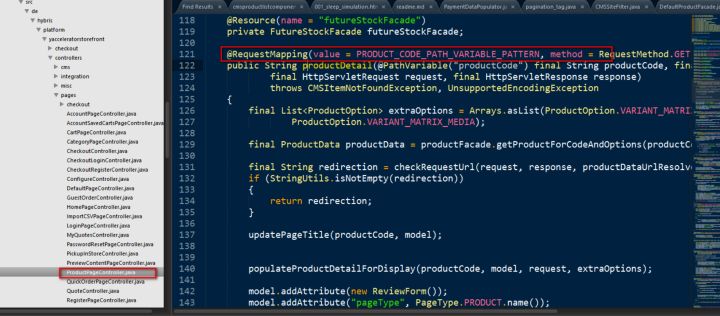

在服务器上,可以使用OpenSSH完成三个步骤来获得 壳牌:身份验证,壳牌会话和 命令。我们可以随意配置壳(通过/etc/passwd)。例如,如果将用户的登录外壳设置为/usr/bin/cshell,登陆后,就会运行cshell(可以为自定义的交互式程序).shell定义也非常简单,只需以根权限编辑/etc/passwd修改最后一个字段为自定义的壳程序既可。如果用户通过分配的TTY(默认情况下已完成)连接到服务器,那就将能够运行自定义的应用程序或交互式应用程序。

authorized_keys配置

需要注意的是,如果使用自定义的外壳应用程序,无法接受用户传递的额外 命令行参数,例如ssh user@host ls -执行时会丢掉最后的——参数。为了解决这个问题,需要通过覆盖运行的命令方式,为了实现覆盖运行命令的操作,我们可以使用用户证书验证文件authorized_keys文件。在该文件每行之前,可以添加适用于使用该密钥登录的用户的选项。这些选项中有一个选项是“command"选项,比如给将/home/user/. ssh/authorized_keys添加一下语句:

command =?usr/bin/Ccommand", ssh-rsa ……,用户

用户的shell(可能应该是/bin/sh)就可以自动运行nethack,无论配置何种命令(如果需要,都存储在环境中的SSH_ORIGINAL_COMMAND中)都会先执行。出于安全原因,一般会设置一下限制配置:

限制,企业,command =啊? ssh-rsa ……,用户

更详细的设置选项,可以参考sshd官方手册。默认会限制关闭大多数东西,通过企业显式重新启用遥控分配,这样就可以做自定义自己的终端应用(比如Python下诅咒编写的应用)。我们再来看一个典型的gitlab下典型的多用户限制登陆型的authorized_keys配置实例:

上面配置中的格式字符串的作用是为命令提供尝试登录的用户名(% u),用户的主目录(% h),正在使用的密钥类型(% t,例如将)和用base64编码的公钥(% k)。这里提供的密钥可用于识别用户,可以将用户公钥存储在数据库中,通过应用查询并提供给sshd用于认证。可以在此处嵌入自定义的命令行应用。

Python交互式SSH实例

下面是一个一个简单的的AuthorizedKeysCommand和Python实例: