应用场景:大概是在内部网站需要外部用户访问到,同时不能给访问者网站账号权限,所以在nginx层面进行限制,例如外包项目,内部员工有账号进行文档的操作,外包员工没有内部账号,但需要让他们能够看到文档,所以在nginx层面设置用户验证是最佳最简单的选择,多数情况下雇主方不会给外包员工开一个基础访问权限的账号。

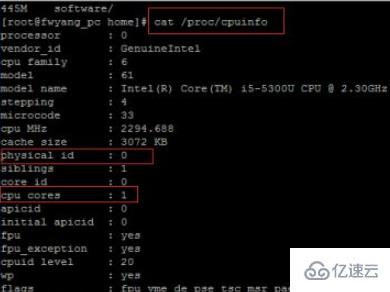

在nginx层面进行进行用户认证的前置条件:需要有对应的密码创建程序,如apache2-utils (Debian, Ubuntu)或httpd-tools (RHEL Linux CentOS/Oracle),不同操作系统是不同的软件。

-

<李>使用命令<代码> sudo htpasswd - c/etc/apache2/.htpasswd user1 创建第一个账户,然后按下输入键输入密码,同样的命令,没有- c参数创建第二个用户及密码,- c参数为创建文件,在第二次及以后的命令中不需要再次创建文件。

<李>确认一下文件及账号信息生成成功,使用命令猫/etc/apache2/.htpasswd查看文件内容,应该为账号及加密后的密码,如:<代码> user1: $ apr1/woC1jnP KAh0SsVn5qeSMjTtn0E9Q0美元等。

使用auth_basic指令指定设置受保护区域的名称,此名称会显示在账号密码弹窗上,使用auth_basic_user_file指令设置带有账户密码信息的.htpasswd路径。例如配置:

此外,如果某个区块不想继承整个认证体系,可以在区块内设置auth_basic,即用户认证关闭状态,例如配置:

HTTP基本认证可以通过IP地址有效地与访问限制相结合。您可以实现至少两种方案:

-

<李>用户需要通过身份验证并且具有ip访问权限

<李>用户需要通过身份验证或者具有ip访问权限

1,使用允许和拒绝指令来允许或限制指定ip的访问,例如配置:

2,在192.168.1.2地址以外的网络,仅授予192.168.1.1/24的访问权限。注意:允许和拒绝指令将按照定义的顺序应用。

通过ip和http身份验证将限制与满足指令相结合。如果将指令设置为,则在客户端满足这两个条件时授予访问权限。如果将指令设置为,则如果客户端满足至少一个条件,则授予访问权限,例如配置:

综上可以组织成一个完整的例子:

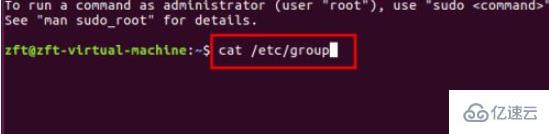

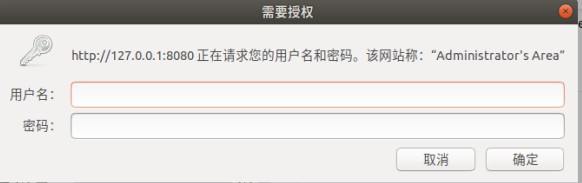

最终效果如图:

软件是原创文章,参考自官方文档

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,谢谢大家对的支持。