介绍 mkdir /根/回来

tar -Jcvf /根/后面/yum.repos.d——“date & # 39; + (% y % % d_ % H: % M: % S) & # 39;“.tar.xz /etc/yum.repos.d/rm -rf /etc/yum.repos.d/*

curl -o /etc/yum.repos.d/CentOS-Base.repo http://mirrors.aliyun.com/repo/centos - 7.回购

curl -o /etc/百胜,repos.d/CentOS-epel.repo http://mirrors.aliyun.com/repo/epel - 7.回购

yum makecache yum -y install vim bash-completion openldap-servers openldap-clients nss-pam-ldapd sssd #,首先备份文件,以免无法复原

mkdir /根/回来

tar -Jcvf /根/后面/slapd.config——“date & # 39; + (% y % % d_ % H: % M: % S) & # 39;“.tar.xz /etc/openldap/slapd.d/tar -Jcvf /根/后面/slapd.data——“date & # 39; + (% y % % d_ % H: % M: % S) & # 39;“.tar.xz /var/lib/ldap/#,然后再删除配置文件

rm -rf /etc/openldap/slapd.d/*

rm -rf /var/lib/ldap/*

#,复制配置文件到临时目录

mkdir /根/ldap

cd /根/ldap #,文件:/根/ldap/slapd.ldif

dn: cn=配置

对象类:olcGlobal

cn:配置

olcArgsFile:/var/跑步/openldap/slapd.args

olcPidFile:/var/跑步/openldap/slapd.pid

olcTLSCertificateFile:/etc/openldap/证书/server.crt

olcTLSCertificateKeyFile:/etc/openldap/证书/server.key

除olcTLSCACertificateFile:/etc/openldap//cacert.pem

dn: cn=模式,cn=配置

对象类:olcSchemaConfig

cn:模式

包括:文件:///etc/openldap/schema/core.ldif

包括:文件:///etc/openldap/schema/cosine.ldif

包括:文件:///etc/openldap/schema/nis.ldif

包括:文件:///etc/openldap/schema/inetorgperson.ldif

dn: olcDatabase=前端,cn=配置

对象类:olcDatabaseConfig

对象类:olcFrontendConfig

olcDatabase:前端

dn: olcDatabase=配置,cn=配置

对象类:olcDatabaseConfig

olcDatabase:配置

olcAccess:用*,

,by dn.base=癵id号=0 + uidNumber=0, cn=peercred, cn=外部,cn=auth", manage

by *,没有

dn: olcDatabase=监视、cn=配置

对象类:olcDatabaseConfig

olcDatabase:监控

olcAccess:用*,

,by dn.base=癵id号=0 + uidNumber=0, cn=peercred, cn=外部,cn=auth", read

,by dn.base=癱n=经理,dc=黑,dc=com", read

by *,没有

dn: olcDatabase=hdb、cn=配置

对象类:olcDatabaseConfig

对象类:olcHdbConfig

olcDatabase: hdb

olcSuffix: dc=黑,dc=com

olcRootDN: cn=经理,dc=黑,dc=com

olcRootPW: {SSHA} l1vBI/HOMKLEiQZgcm3Co + hFQI68rH1Q

olcDbDirectory:/var/lib/ldap

olcDbIndex: objectClass 情商,总统

olcDbIndex:欧,cn、邮件、姓氏,givenname 情商,总统,子 #,首先是创建CA服务的证书文件

cd /etc/pki/CA

openssl genrsa -out 私人/cakey.pem 2048

openssl req -new -x509 -key 私人/cakey.pem -out cacert.pem #,这里的证书创建过程就省略不写了。

#,不过需要注意的是,必须要保证后面服务器证书申请的开头部分必须与证书开头相同,否则无法通过CA签发证书。

touch index.txt

echo “01”,在串行

#,然后申请签发服务器证书

cd /etc/openldap/证书/openssl genrsa -out server.key 2048年

openssl ca 拷贝;server.csr -out server.crt -days 365

#,复制CA证书到指定位置

mkdir /etc/openldap/除

cp /etc/pki/CA/cacert.pem 除/etc/openldap//

怎么在Linux系统中使用LDAP用户认证?针对这个问题,这篇文章详细介绍了相对应的分析和解答,希望可以帮助更多想解决这个问题的小伙伴找到更简单易行的方法。

<>强基础配置#

1。完成百胜源的配置

1。安装必要软件

<强> OPENLdap服务部分配置#

初始化过程就不再过多赘述,详细查询《OPENLdap服务搭建和后期管理》。

1。首先停止数据库服务:

<代码> systemctl停止slapd

1。然后编辑文件:

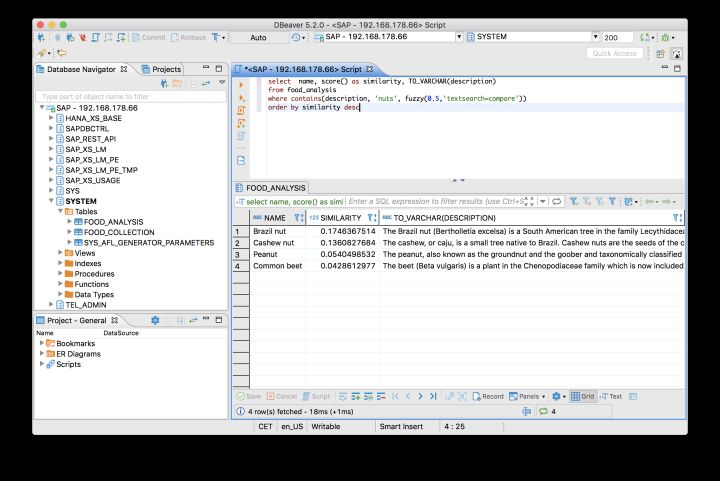

1。编写slapd的配置文件。这里的配置文件是从/usr/share/openldap-servers/slapd。ldif中演变而来的,主要修改了baseDN(后缀),OPENLDAPTLS, olcRootPW(密码由slappasswd生成,本文中的密码为:123456)和包括。

1。配置OPENSSL的证书。为openldap服务器的加密隧道使用。