复述,因配置不当存在未授权访问漏洞,可以被* * *者恶意利用。

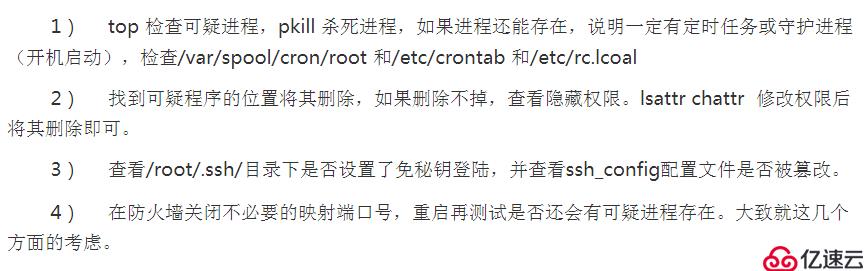

在特定条件下,如果复述,以根身份运行,* * *可以给根账号写入SSH公钥文件,直接通过SSH登录受害服务器,从而获取服务器权限和数据,一旦* * *成功,* * *者可直接添加账号用于SSH远程登录控制服务器,给用户的复述,运行环境以及Linux主机带来安全风险,如删除,泄露或加密重要数据,引发勒索事件等。

在复述,客户端,测试复述是否设置密码:

root@kali: ~ # redis-cli - h 10.16.10.2 复述,10.16.10.2:6379>键* 1)“1”

从登录结果可以看的出,该复述,服务对公网开放,且未启用认证。

<强>修复方案

指定复述,服务使用的网卡

默认情况下,复述,监听127.0.0.1。如果仅仅是本地通信,请确保监听在本地。

这种方式可以在一定程度上缓解复述,未授权访问的风险(例外情况下,如果复述,以根用户运行,* * *者借助已有的网站管理权限,就可以利用该复述来反弹外壳以实现提权)。

在复述。参看文件中找到#绑定127.0.0.1,将前面的#去掉,然后保存。

该操作需要重启复述,才能生效。

修改后只有本机才能访问复述,也可以指定访问源IP来访问复述。

绑定192.168.1.100 10.0.0.1表示

<>前端口6377

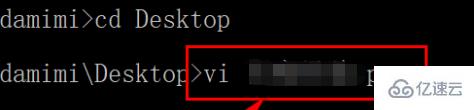

编辑文件复述的配置文件复述。相依,找到包含港口的行,将默认6379的修改为自定义的端口号,重启的复述,生效”

如果正常业务中复述,服务需要被其他服务器来访问,可以通过iptables策略,仅允许指定的IP来访问复述,服务。

iptables -输入- s . x.x.x。x - p tcp——dport 6379 - j接受

设置访问密码:在复述。会议中找到requirepass字段,去掉其注释,并在后面填上需要的密码.Redis客户端也需要使用此密码来访问复述,服务。

打开/etc/redis/redis.参看配置文件:

requirepass www.dgstack.cn12332@@ # $ % @ !%

确保密码的复杂度,配置完毕后重启服务即可生效。

使用根切换到复述,用户启动服务:

useradd - s/sbin/nolog - m复述 sudo - u复述,//redis-server//复述。参看

注意:该操作需要重启复述,才能生效。

隐藏重要命令:复述,无权限分离,其管理员账号和普通账号无明显区分。* * *者登录后可执行任意操作,因此需要隐藏以下重要命令:FLUSHDB, FLUSHALL,钥匙,PEXPIRE,德尔,配置,关机,BGREWRITEAOF, BGSAVE,保存,SPOP, SREM、重命名、调试。

另外,在复述2.8.1发布及复述,3。x(低于3.0.2)版本下存在沙箱逃逸漏洞,* * *者可通过该漏洞执行任意Lua代码。

下述配置将配置/flushdb flushall设置为空,即禁用该命令;也可设置为一些复杂的,难以猜测的名字。

rename-command flushall”“ rename-command FLUSHDB”“ rename-command配置” rename-command键”“ rename-command关闭" rename-command DEL”“ rename-command "

然后重启复述。

重命名为“代表禁用命令,如想保留命令,可以重命名为不可猜测的字符串,如:

rename-command FLUSHALL joYAPNXRPmcarcR4ZDgC

复述,默认开启保护模式。要是配置里没有指定绑定和密码,开启该参数后,复述,只能本地访问,拒绝外部访问。

复述。参看安全设置:#打开保护模式保护模式是的

定期关注最新软件版本,并及时升级复述到最新版,防止新漏洞被恶意利用。