本篇内容主要讲解“HTTPS的请求流程分析”,感兴趣的朋友不妨来看看。本文介绍的方法操作简单快捷,实用性强。下面就让小编来带大家学习“HTTPS的请求流程分析”吧!

HTTPS浏览器和服务端交互流程

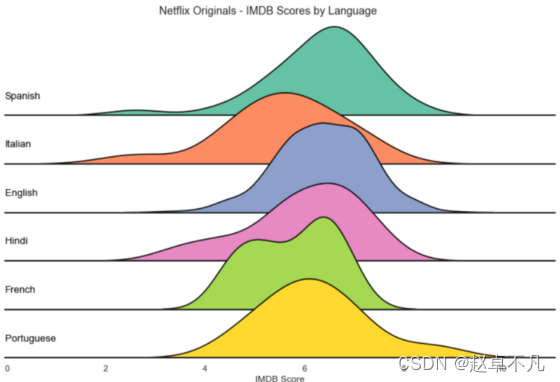

废话少说,上图。展示照片。

TCP + TLS的WireShark过程介绍

1。TLS介绍[TLS1.2为模板)

TLS的各个版本的区别,本文不过多的讨论。只是为了让大家了解TLS的整个加密流程。

ietf的论文https://tools.ietf.org/html/rfc5246部分- 7.3

如下图:TLS的交互流程比较简单,只需要进行交互的生活进行两次单独的握手操作即可。

WireShark的TLS抓包流程。请求coolshell.com抓包的数据。

本人按照TLS的抓包流程进行详细介绍对于每一步进行介绍。再上一个流程图,然后按照这个每一步进行讲解。本流程图按照wireshark抓包为准

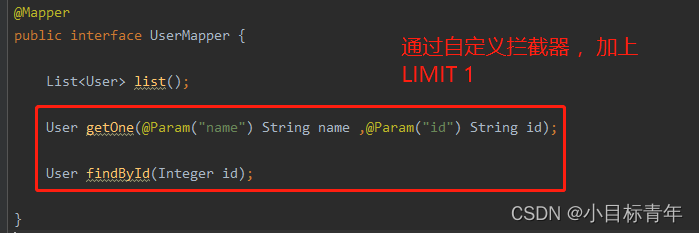

1.1客户机你好

第一次建立链接,客户端发送首先发送信息到服务端。由于客户端对加密算法的支持不一样,需要发送支持的<强>加密套件(密码套件)<强>信息,同时生成一个强随机数(随机)强。如下图

1.2服务器你好

在服务端接收到客户你好信息以后,从加密套件里面选择一个加密算法。如果服务器没有找到一个支持的算法,返回报错信息。返回一个<强>随机数(随机)

1.2.1 Certifate,服务器密钥交换、服务器你好做

Certifate:向客户端发动CA认证的数字证书,鉴别服务端身份

服务器你好:完成服务端宣告和客户端第一阶段握手协议结束

服务器密钥Exhchange(可选):如果CA的认证的数字证书提供的信息不够,服务端发送补充信息

1.3客户机密钥交换,改变密码规范,加密握手消息

客户关键Exhchange:客户端收到CA数字证书并通过认证,然后通过<强> CA公钥强解密获取到<强>服务端公钥 .Client密钥交换报文包含一个随机数,这个随机数成为硕士键/秘密。表示随后的信息使用双方协议好的加密方法密钥发送的通知。

还有一个协商好的哈希算法对前面的所有内容信息的散列计算值。用来提供服务端校验。这些信息通过<强>服务端公钥加密传送给服务端。

改变密码规范:该报文通知服务端,此后的通信将通过协商好的加密算法计算<强>对称密钥强,进行加密通信。【使用两个随机数以及第三个硕士键/秘密随机数计算出一个对称密钥会话密钥/秘密】后续会发送密钥信息。

加密握手信息:客户端或者服务器发送的,属于TLS握手,也是紧跟着密钥交换发送。这里是进行一下测试,一方用自己的刚刚生成的密钥加密一段固定的消息发送给对方,如果密钥协商正确无误的话,对方应该可以解密。这段加密内容的明文一般是协议中规定好的,双方都知道

下图中应用程序数据有一条数据是加密的<>强对称密钥

到此,相信大家对“HTTPS的请求流程分析”有了更深的了解,不妨来实际操作一番吧!这里是网站,更多相关内容可以进入相关频道进行查询,关注我们,继续学习!