博文大纲:

<李>一、网络环境需求李 <李>二,配置前准备李 <李>三,配置虚拟专用网 <李>四,总结李

<人力资源/><强>前言:

之前写过一篇博文:思科路由器之IPSec虚拟专用网,那是在公司网关使用的是思科路由器的情况下,来搭建虚拟专用网的,那么公司网关若是思科的ASA防火墙呢?就让这篇博文来带你配置一下。

注:虚拟专用网:(虚拟专用网络),请看英文的首字母,就知道是什么咯,由于它是敏/感词汇,所以文中全部使用<强>虚拟专用网来代替

关于其中的知识点及相关概念,都在文章开头的那篇博文链接中介绍的差不多了,在防火墙和路由器上实现虚拟专用网,原理差不多,所以这里就不啰嗦了,直接上配置。

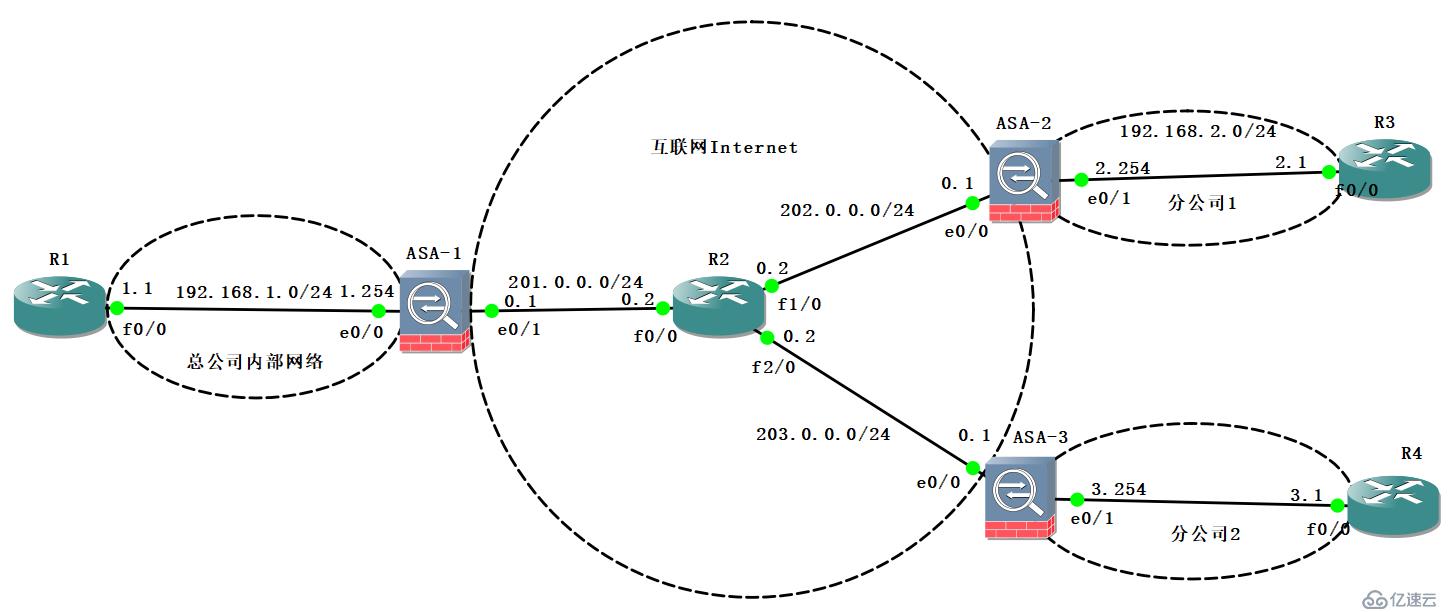

<>强网络环境如下:

一、网络环境需求

1,需要在总公司和各个分公司的网关亚撒上建立IPSec虚拟专用网,实现总公司和分公司的某个网段(一般是只有某个部门有互通的必要性)互通。

2,两个分公司之间也需要配置虚拟专用网实现互通,并且是通过总公司的网关ASA的外区域的E0/1实现互通的(当然,也可以绕过总公司的ASA防火墙,根据实际需求来定即可)。

3,不但总公司与分公司之间需要有虚拟专用网,而且不要影响公司内部主机访问互联网(通过端口拍来实现,配置完成后,Telnet登录R2路由器进行验证)。

4,公司内部使用路由器来代替PC机进行测试,互联网的R2路由器除了配置IP地址外,不可配置任何路由条目。二,配置前准备

(若直接在生产环境配置,并且配置了基本接口IP,路由等。则可以忽略配置前准备)

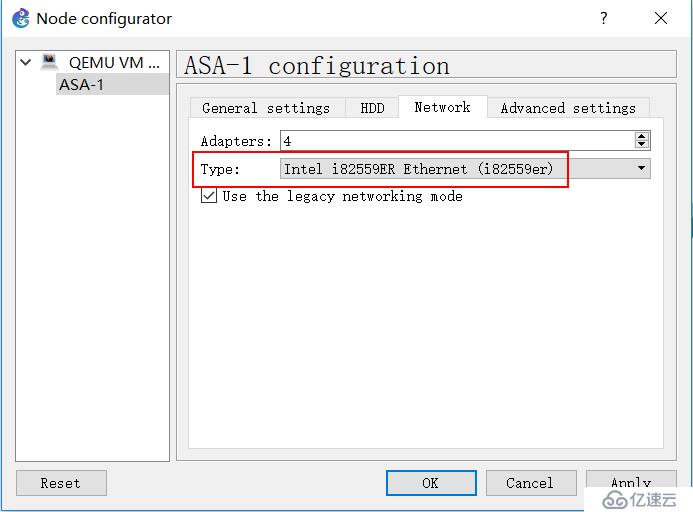

1,我这里使用的是GNS3模拟器,自行搭建网络拓扑图,使用防火墙时,需要将接口类型改一下,如下(GNS3默认不带防火墙,需要自行载入,若需要帮助,可以私信我):

2,自行配置接口IP地址以及路由条目,范例如下:

<代码> '路由器配置接口IP及路由条目(R2除外,都需要配置默认路,由相当于它的网关)” 配置t R1 # 输入配置命令,alt="在思科的ASA防火墙上实现IPSec虚拟专用网">四,总结

1,在数据连接建立过程中,亚撒防火墙只支持ESP协议,因此,如果对端是路由器,使用了啊协议实现数据验证功能,将无法与ASA成功地建立数据连接。

2,艾克协商在路由器上是默认开启的,但是在亚撒上模式是关闭的,需要使用命令“加密isakmp使外”开启。

3,亚撒上配置预共享密钥时,一般使用隧道组来配置密钥,隧道组配置密钥的过程将在下面文章末尾写出来,我在上面使用的配置方法,是和路由器上一样的配置方法,亚撒会自动识别,并自动改为隧道组配置。

4,防火墙存在一种这样一个限制,就是流量从一个接口进入,就不能从相同安全级别的端口流出。当然也不可以进入和离开同一个接口,可以使用命令<强>“same-security-traffic允许intra-interface”强,在上面的配置中,配置分公司1和分公司2时,由于流量需要进入和离开总公司的e0/1接口,所以在总公司的防火墙上配置了这条命令。

5,亚撒默认放行一切虚拟专用网的流量,因为虚拟专用网的流量本来就是安全的,所以ASA为其开绿灯。- - - - - - - - - -本文至此结束,感谢阅读- - - - - - - - - -

在思科的ASA防火墙上实现IPSec虚拟专用网