本篇文章给大家分享的是有关如何理解复述,漏洞利用与防御,小编觉得挺实用的,因此分享给大家学习,希望大家阅读完这篇文章后可以有所收获,话不多说,跟着小编一起来看看吧。

复述,漏洞利用与防御

前言

复述,在大公司被大量应用,通过笔者的研究发现,目前在互联网上已经出现复述,未经授权病毒似自动攻击,攻击成功后会对内网进行扫描,控制,感染以及用来进行挖矿,勒索等恶意行为,早期网上曾经分析过一篇文章“通过复述感染linux版本勒索病毒的服务器”(http://www.sohu.com/a/143409075_765820),如果公司使用了复述,那么应当给予重视,通过实际研究,当在一定条件下,攻击者可以获取网站管理权限,甚至根权限。

复述,简介及搭建实验环境

简介

远程字典服务器(复述)是一个由萨尔瓦多礼宾部主管写的键值存储系统.Redis是一个开源的使用ANSI C语言编写,遵守BSD协议,支持网络,可基于内存亦可持久化的日志型,键值数据库,并提供多种语言的API。它通常被称为数据结构服务器,因为值(值)可以是字符串(字符串),哈希(地图),列表(列表),集合(套)和有序集合(排序集)等类型。从2010年3月15日起,复述的开发工作由VMware主持。从2013年5月开始,复述的开发由关键赞助。目前最新稳定版本为4.0.8。

复述,默认端口

复述,默认配置端口为6379年,sentinel.conf配置器端口为26379

官方站点

https://redis.io/http://download.redis.io/releases/redis-3.2.11.tar。广州

安装复述,

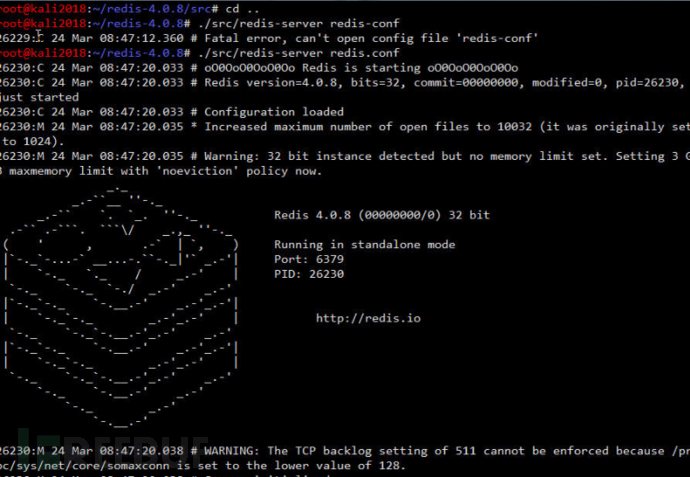

<>之前,http://download.redis.io/releases/redis-4.0.8.tar.gz tar -xvf redis-4.0.8.tar.gz 以前,redis-4.0.8最新版本前期漏洞已经修复,测试时建议安装3.2.11版本。

修改配置文件redis.conf

<>之前,redis.conf 。/src/redis.conf bind .0.0.1 ,前面加上 protected-mode 设为,没有 启动redis-server/src/redis-server 复述。参看最新版安装成功后,如图1所示。默认的配置是使用6379端口,没有密码。这时候会导致未授权访问然后使用复述,权限写文件。